Teclast Pendrives 32GB - флешка с AES-256 шифрованием

- Цена: 39.99

- Перейти в магазин

Teclast Pendrives 32GB для тех, кто хочет хранить свои маленькие и грязные тайны под рукой и под замком. Блокируется доступ, шифруются данные и даже если разломать разобрать+выпаять чип, то до них не добраться. При попытке бутфорса форматируется после 10 попытки.

Обзор с разбором и пристрастием.

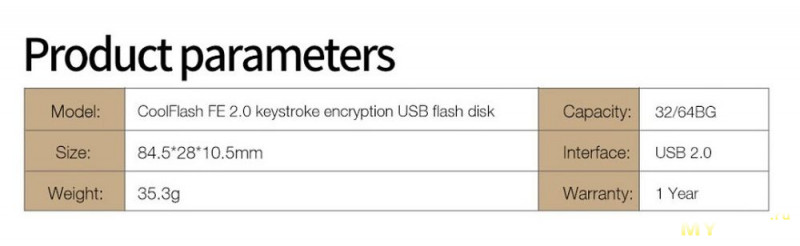

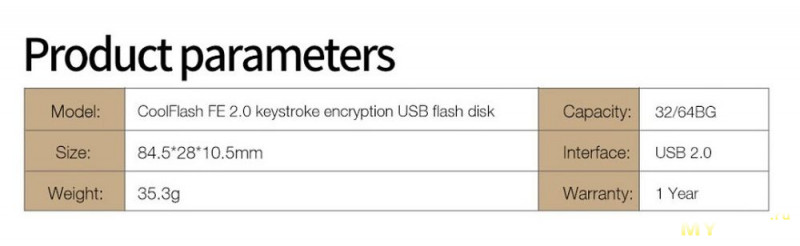

Спецификации Teclast Pendrives 32GB сразу ставят некоторые акценты — это крупная по размерам флешка и она не предназначена для быстрого копирования больших массивов информации. Ее функционал в другом.

Если ищется просто маленькая подручная флешка для хранения информации под рукой или переносной носитель информации для активного пользования — то нажимайте CTRL+W и не надо здесь хейтерствовать. Ведь очевидно что ценой наличия AES-256 шифрования будет низкая скорость и высокая цена.

А если есть важные данные и охота закрыть их серьезно под замок — идем дальше. Упаковку не фотографировал, флешка приобретается не для этого. Скажу только, что запакована она красиво и сама флешка в отдельном блистере еще внутри.

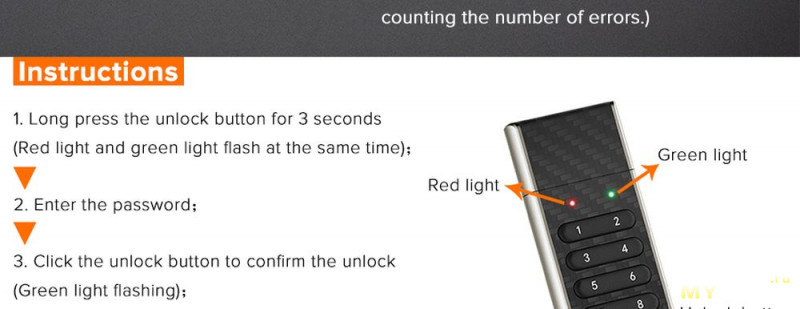

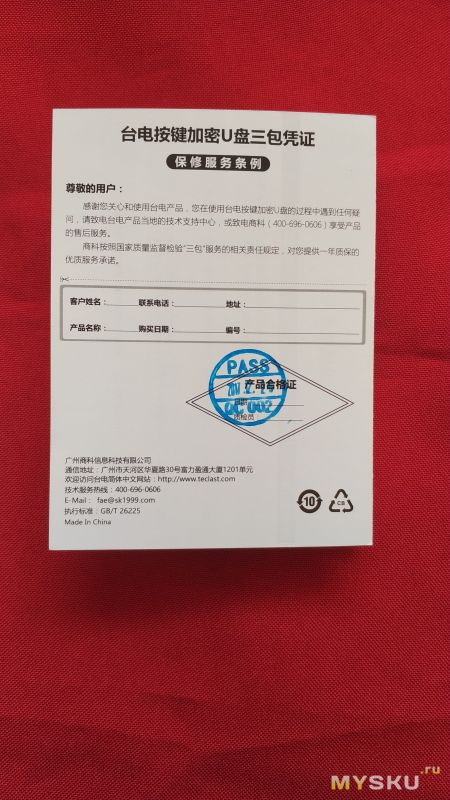

В комплекте только инструкция и она только на китайском. Наличие мокрой печати о проверке качества радует, бесспорно, но больше радует англоязычные объяснения на странице магазина и я их ниже оставлю.

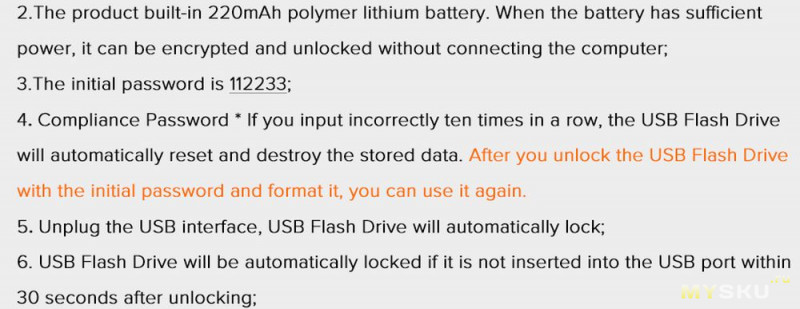

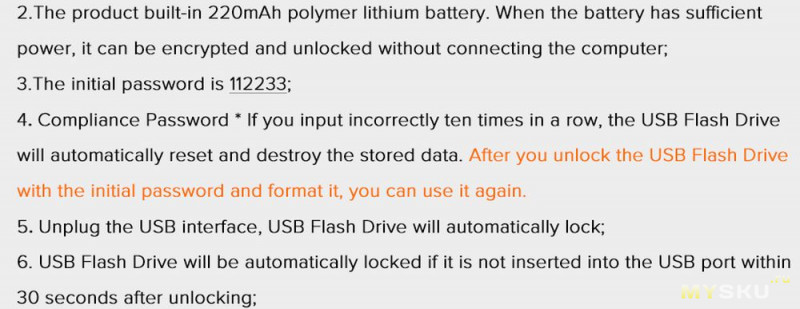

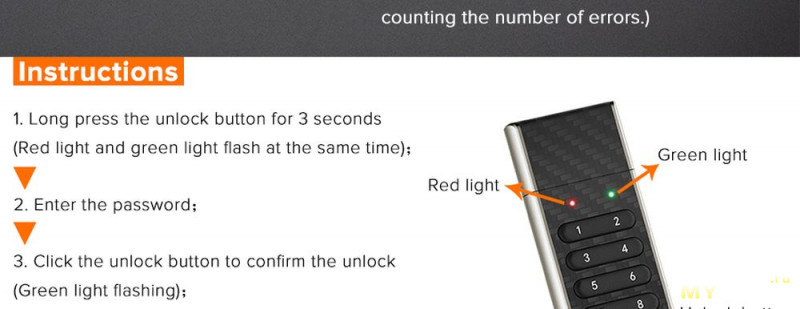

В ином случае можно присмотреться к редким арабским цифрам и догадаться интуитивно, что комбинация «112233» здесь неспроста.

Осмотрим флешку внешне. Весь модуль вставлен в металлический корпус (не магнитится, но тяжелый для алюминия), сверху цифровой блок с прорезиненными кнопками и покрытие карбоновой пленкой.

Есть отверстие для крепления на ключи, при том что вес почти в 40 грамм и на фоне моих наключных микро и нано флешек смотрится огромной. Та и на фоне олдскульного кингстона тоже (такая скорее всего у каждого второго была, не так ли?).

При просто подключении к ПК система ее не видит, ни через файловые менеджеры, ни через специальные утилиты. Вообще никак не видит.

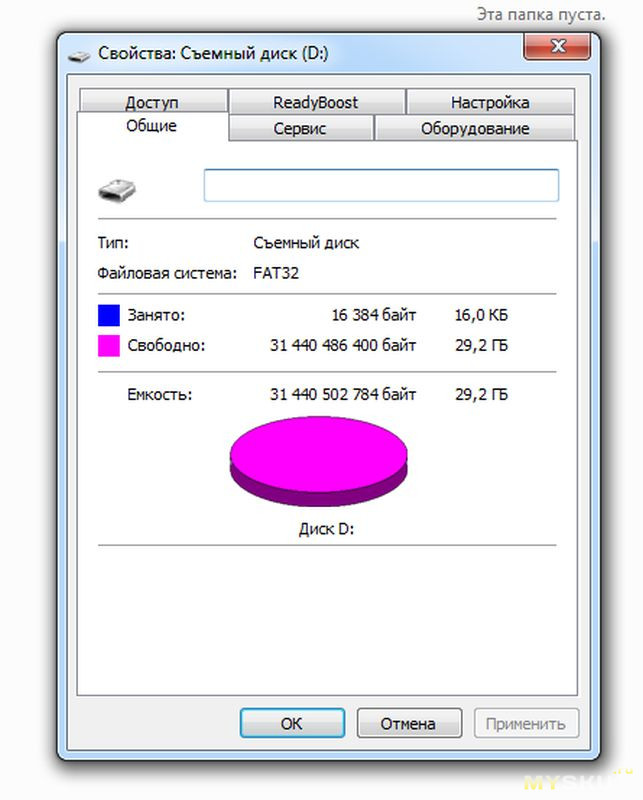

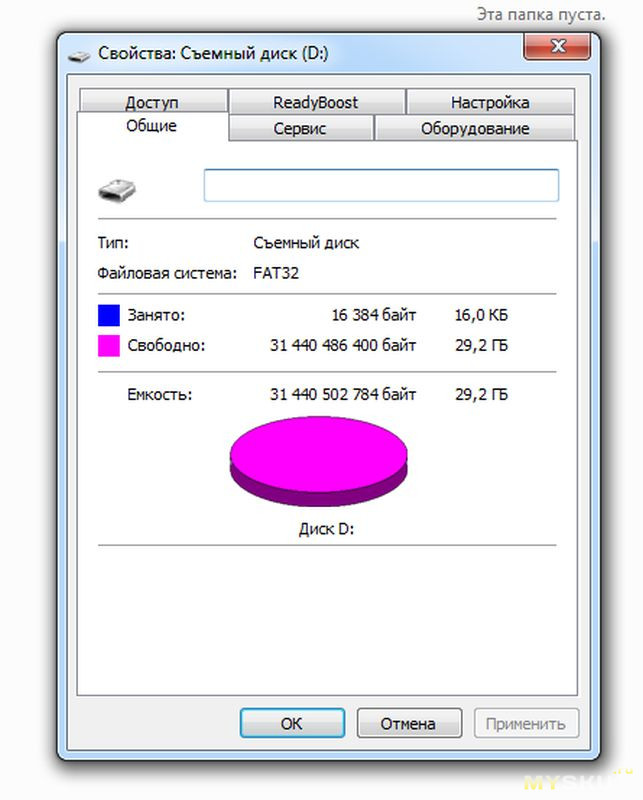

Но вводим код и разблокируем и вот уже «ларчик» открыт. Пока дальше не лезем, пока просто смотрим как это работает.

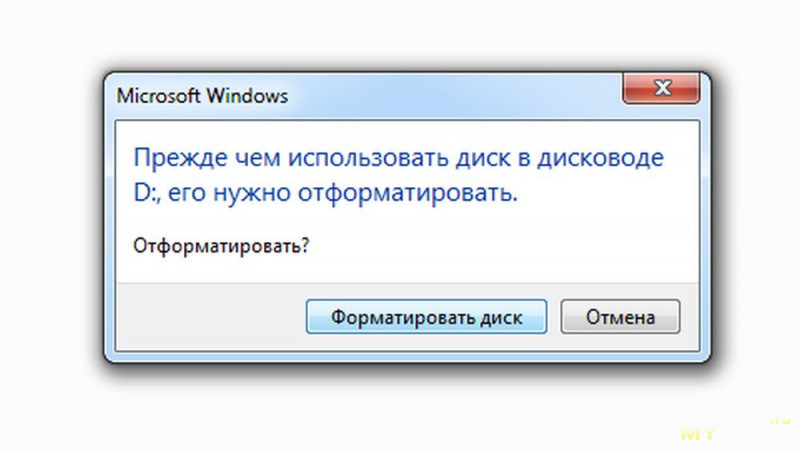

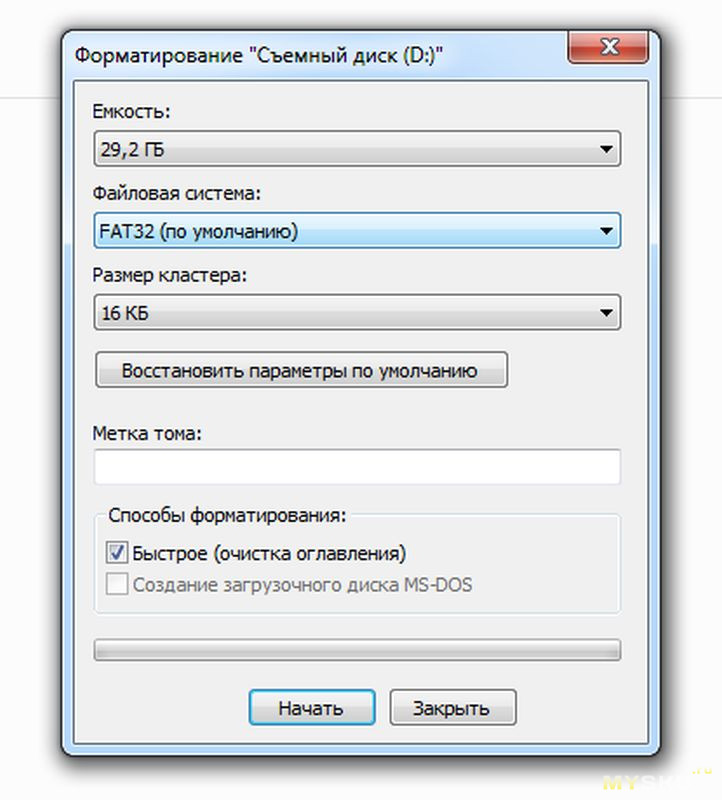

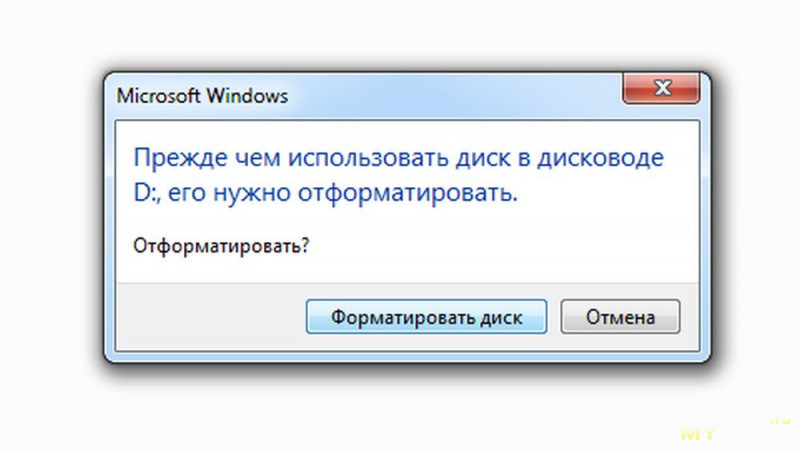

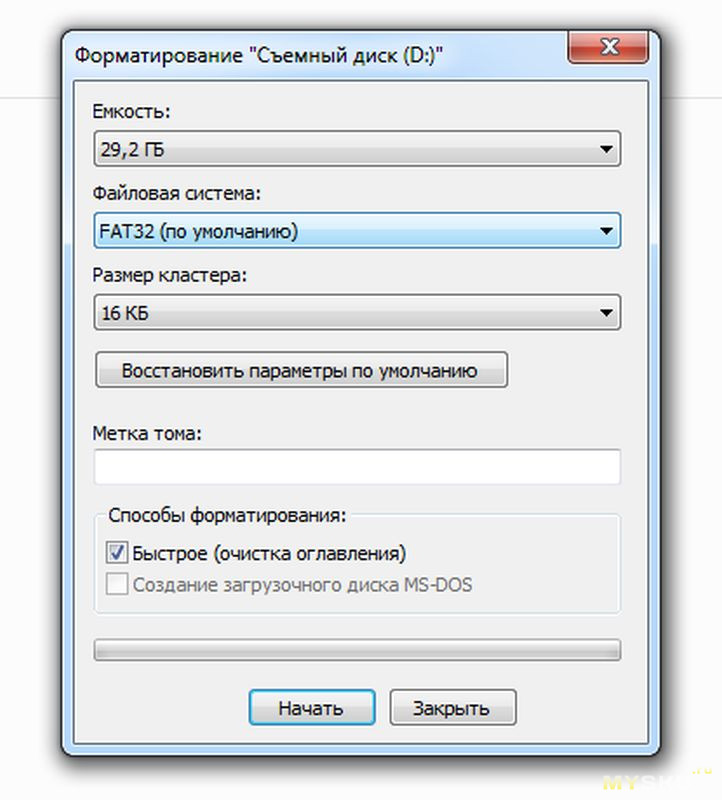

При первом подключении почему то возникла необходимость ее форматировать. Хм, подумал я и ожидал подобного в дальнейшем. Нет же, подобное я видел только после 10 неправильных раз введенного пароля и сброса до заводских настроек с форматированием содержимого.

Я проверил этот функционал и специально раз 10-12 вводил неправильно код, после чего флешка снесла все данные и диск перестал распознаваться до нового форматирования.

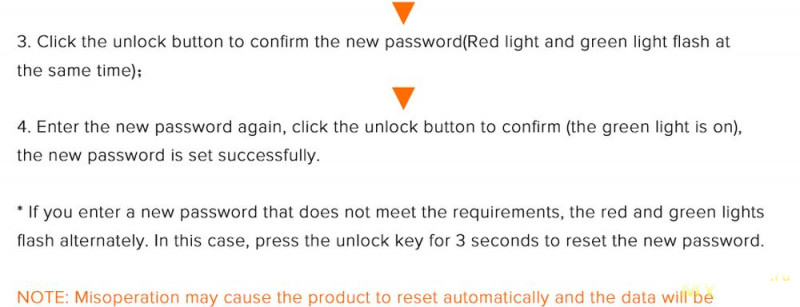

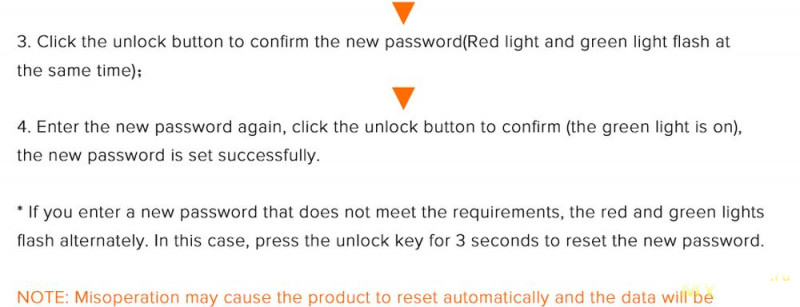

Конечно, кроме стандартного пароля — можно поставить свой, только желательноне тупить ставить чуть сложнее стандартных 123456

Я поначалу не совсем понял зачем здесь встроенный аккумулятор. Потом после проворачивания фокуса с неверным кодом блокировки отчасти понял. Также после нескольких дней использования понял второе значение и смысл встроенного аккумулятора:

— в руках держится флешка и вводится код;

— после чего флешка вставляется в порт;

— это просто удобнее и на это есть 30 секунд после ввода правильного пароля.

Разбор до винтика и чипа.

Занятие не очень комфортное, основой является металлический корпус, в который зажат и приклеен пластиковый корпус на защелках с платой, аккумулятором и цифровой клавиатурой. Поэтому сначала разогреваем термофеном, после чего немногомата сквозь зубы аккуратных физических усилий и все содержимое уже доступно.

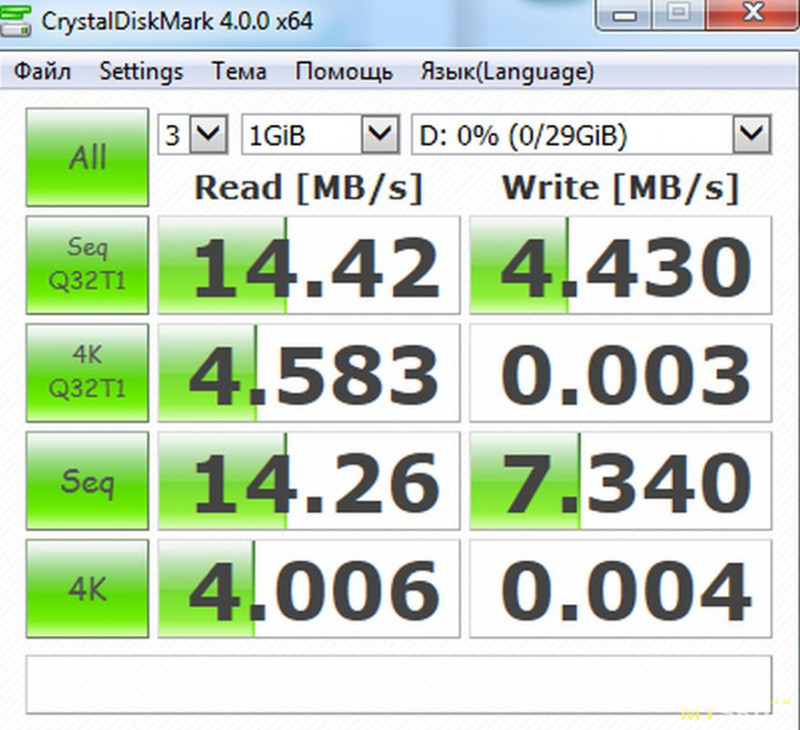

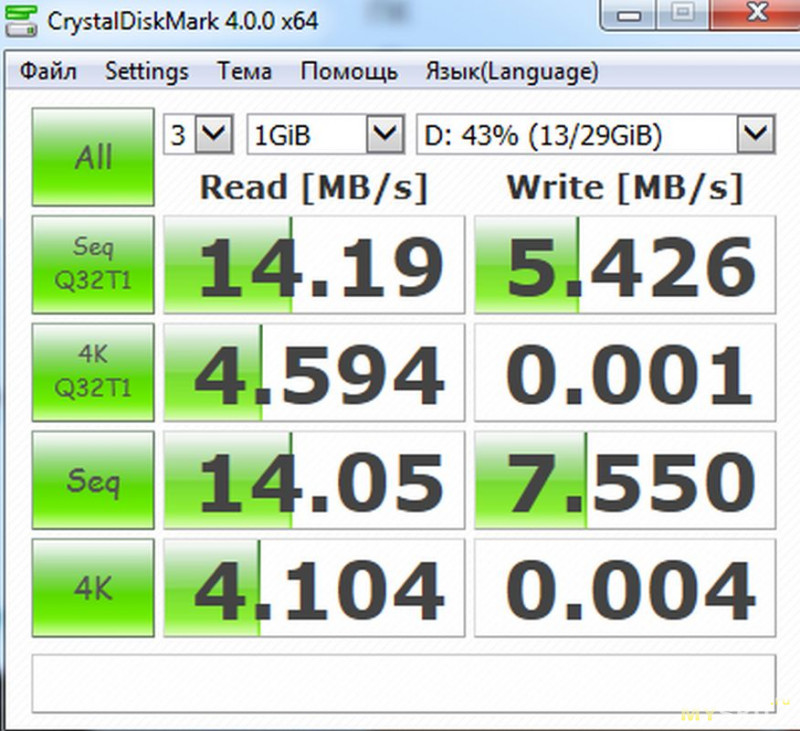

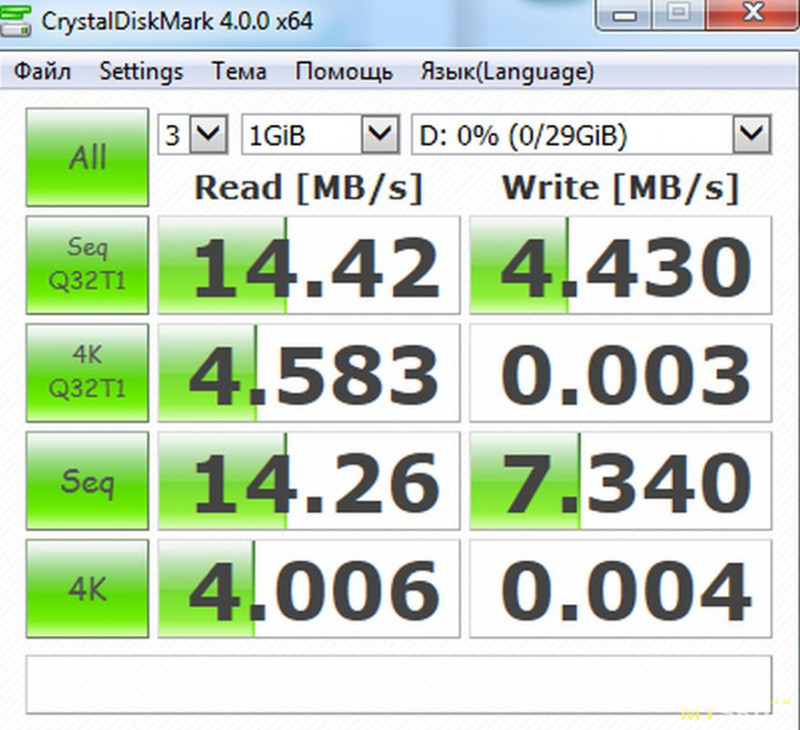

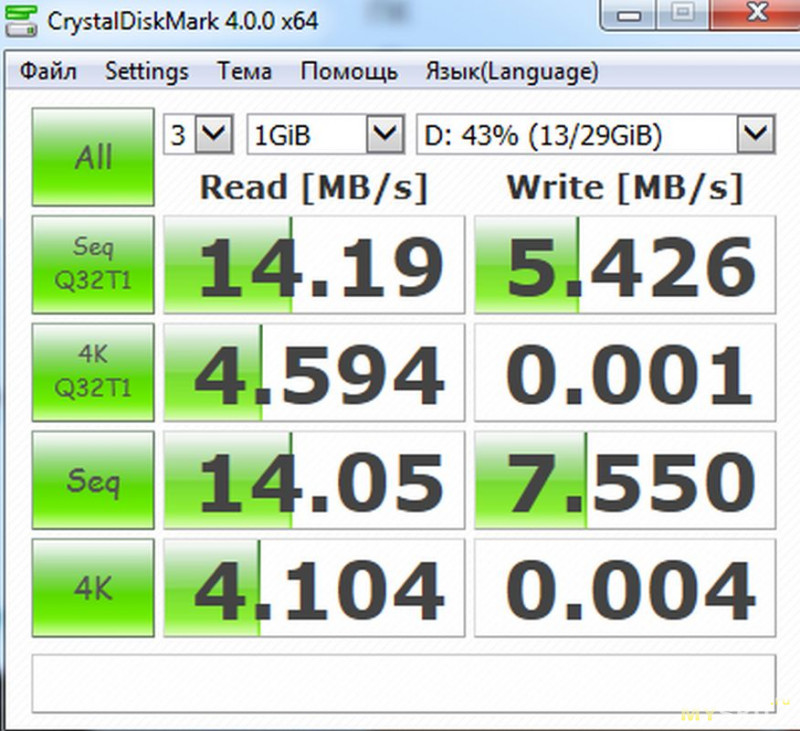

А теперь о самом грустном — скорость. Можно сказать что это фиаско, а можно понять сразу — в 2018 году это флешка для документов, вордовских файлов,интимных фото чего то подобного.

Не сказать, что туда нельзя записать ряд видео или чего угодно, просто процесс затягивается и если уже был опыт использования портативных SSD, то это просто смотрится как ооочень долго.

Итого:

+ по состоянию из коробки смотрится отлично и может сойти на статусный подарок;

+ смотрится прилично даже для использования в костюме тройке;

+ данные внутри закрыты от нежелательного доступа как на аматорском уровне, так и на полупрофессиональном (разве что кто то раздолбает корпус и вытянет чип и расшифрует данные. но что вы такого там храните, чтоб кто то так серьезно возжелал ваши данные?)

+ если рассматривать всякие шпионские варианты использования, то всегда можно незаметноуничтожить улики форматировать флешку;

+ встроенный аккумулятор добавляет немного эргономики с юзабельностю;

+- есть риск потерять все данные при попытке злодеев подобрать пароль;

+- только 32 GB, которых впрочем хватает с лихвой на любые документы, на десяток библиотек в десятки тысяч книг;

— габариты, вес и цена;

— минус и цена основного функционала — это серьезные ограничения по скорости.

Насчет цены Teclast Pendrives 32GB то на Алиэкспрессе есть 1 лот этой флешки с ценой в 50+ долларов, с отзывами счастливых покупателей и подобным. Поэтому все очень относительно.

Обзор с разбором и пристрастием.

Спецификации Teclast Pendrives 32GB сразу ставят некоторые акценты — это крупная по размерам флешка и она не предназначена для быстрого копирования больших массивов информации. Ее функционал в другом.

Если ищется просто маленькая подручная флешка для хранения информации под рукой или переносной носитель информации для активного пользования — то нажимайте CTRL+W и не надо здесь хейтерствовать. Ведь очевидно что ценой наличия AES-256 шифрования будет низкая скорость и высокая цена.

А если есть важные данные и охота закрыть их серьезно под замок — идем дальше. Упаковку не фотографировал, флешка приобретается не для этого. Скажу только, что запакована она красиво и сама флешка в отдельном блистере еще внутри.

В комплекте только инструкция и она только на китайском. Наличие мокрой печати о проверке качества радует, бесспорно, но больше радует англоязычные объяснения на странице магазина и я их ниже оставлю.

В ином случае можно присмотреться к редким арабским цифрам и догадаться интуитивно, что комбинация «112233» здесь неспроста.

Осмотрим флешку внешне. Весь модуль вставлен в металлический корпус (не магнитится, но тяжелый для алюминия), сверху цифровой блок с прорезиненными кнопками и покрытие карбоновой пленкой.

Есть отверстие для крепления на ключи, при том что вес почти в 40 грамм и на фоне моих наключных микро и нано флешек смотрится огромной. Та и на фоне олдскульного кингстона тоже (такая скорее всего у каждого второго была, не так ли?).

При просто подключении к ПК система ее не видит, ни через файловые менеджеры, ни через специальные утилиты. Вообще никак не видит.

Но вводим код и разблокируем и вот уже «ларчик» открыт. Пока дальше не лезем, пока просто смотрим как это работает.

При первом подключении почему то возникла необходимость ее форматировать. Хм, подумал я и ожидал подобного в дальнейшем. Нет же, подобное я видел только после 10 неправильных раз введенного пароля и сброса до заводских настроек с форматированием содержимого.

Я проверил этот функционал и специально раз 10-12 вводил неправильно код, после чего флешка снесла все данные и диск перестал распознаваться до нового форматирования.

Конечно, кроме стандартного пароля — можно поставить свой, только желательно

Я поначалу не совсем понял зачем здесь встроенный аккумулятор. Потом после проворачивания фокуса с неверным кодом блокировки отчасти понял. Также после нескольких дней использования понял второе значение и смысл встроенного аккумулятора:

— в руках держится флешка и вводится код;

— после чего флешка вставляется в порт;

— это просто удобнее и на это есть 30 секунд после ввода правильного пароля.

Разбор до винтика и чипа.

Занятие не очень комфортное, основой является металлический корпус, в который зажат и приклеен пластиковый корпус на защелках с платой, аккумулятором и цифровой клавиатурой. Поэтому сначала разогреваем термофеном, после чего немного

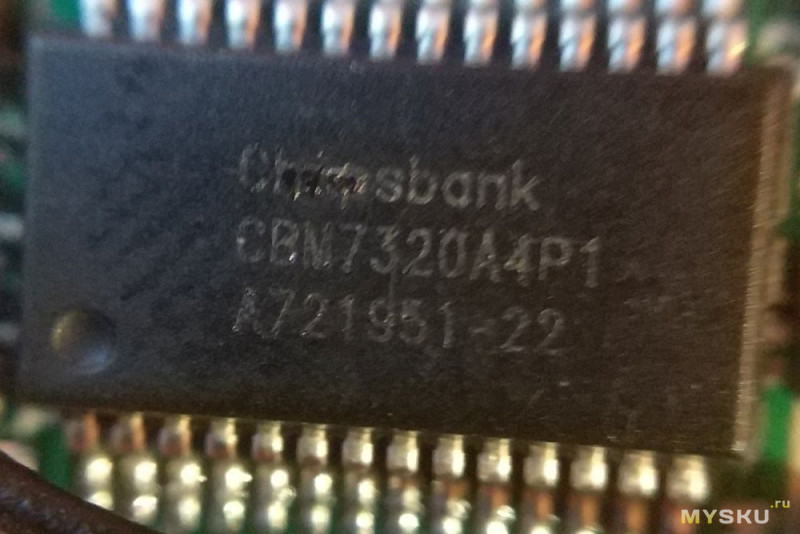

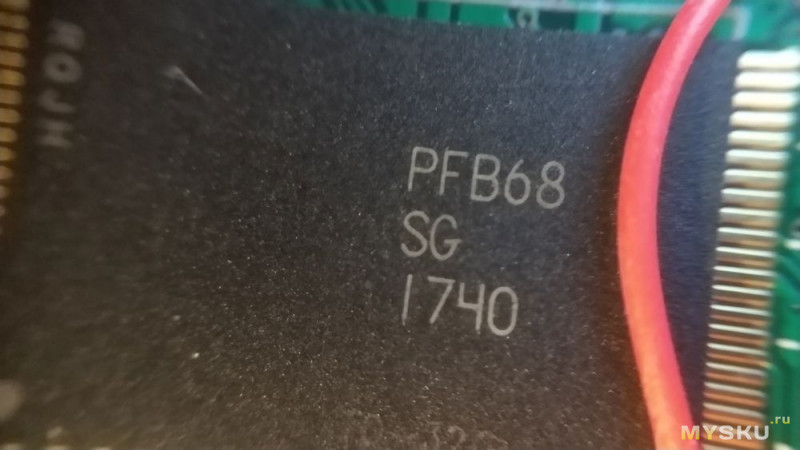

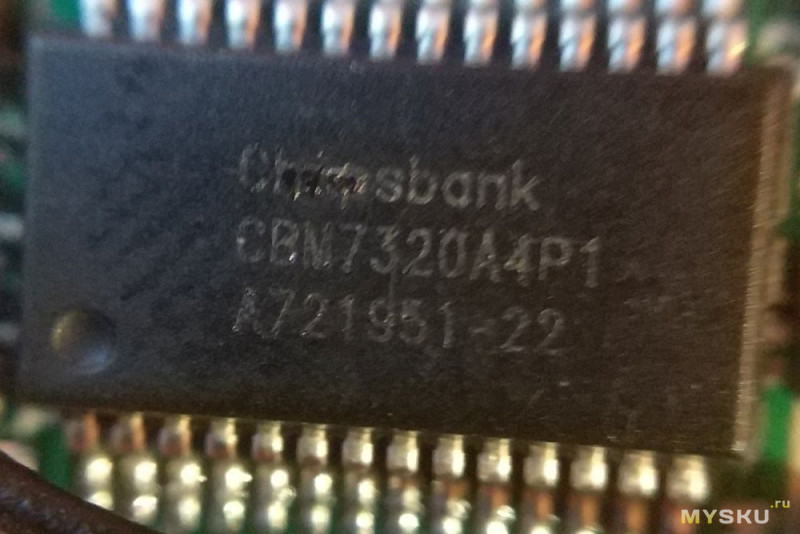

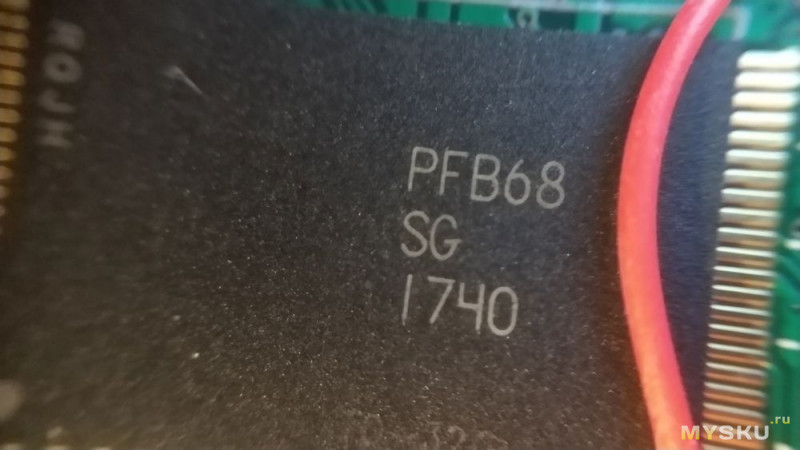

Макрофото маркировки

А теперь о самом грустном — скорость. Можно сказать что это фиаско, а можно понять сразу — в 2018 году это флешка для документов, вордовских файлов,

Не сказать, что туда нельзя записать ряд видео или чего угодно, просто процесс затягивается и если уже был опыт использования портативных SSD, то это просто смотрится как ооочень долго.

Итого:

+ по состоянию из коробки смотрится отлично и может сойти на статусный подарок;

+ смотрится прилично даже для использования в костюме тройке;

+ данные внутри закрыты от нежелательного доступа как на аматорском уровне, так и на полупрофессиональном (разве что кто то раздолбает корпус и вытянет чип и расшифрует данные. но что вы такого там храните, чтоб кто то так серьезно возжелал ваши данные?)

+ если рассматривать всякие шпионские варианты использования, то всегда можно незаметно

+ встроенный аккумулятор добавляет немного эргономики с юзабельностю;

+- есть риск потерять все данные при попытке злодеев подобрать пароль;

+- только 32 GB, которых впрочем хватает с лихвой на любые документы, на десяток библиотек в десятки тысяч книг;

— габариты, вес и цена;

— минус и цена основного функционала — это серьезные ограничения по скорости.

Насчет цены Teclast Pendrives 32GB то на Алиэкспрессе есть 1 лот этой флешки с ценой в 50+ долларов, с отзывами счастливых покупателей и подобным. Поэтому все очень относительно.

Самые обсуждаемые обзоры

| +47 |

2164

101

|

| +44 |

2211

39

|

И что, mp3 теперь не существует? Или развитие какой-либо программы или формата является критически важным, обязательным требованием чтобы его использовать? Я вот считаю что следует по другим ориентирам выбирать то, чем пользоваться, тем более когда речь заходит о защите критически важных данных.

обзор+

но никаких поисков флешек, запрета mp3 и расстрела на месте при «стандартном осмотре машины», естественно не было.

С каких пор полицейский стал вдруг экспертом, что может выдвигать заключения?

1. музыка, играющая с флешки, не обязательно может быть мр3, это может быть WAV, WMA и т.п.

2. Музыка может играть не с флешки, а к примеру то же радио, а на флешке аудиокниги и она вставлена в магнитолу чтобы не потеряться.

3. полицейский не имеет права лезть в вашу флешку, так как это личная информация.

4. полицейский не является компетентным лицом чтобы давать экспертное заключение о том, что играет, откуда и как это получено. А свои догадки он может оставить при себе.

1. А где вы взяли wav или wma??? Конвертировать (копировать) музыку с аудио CD по закону некоторых стран запрещено.

2. То, что играет в радио знают все, кто его слушает. А например какие-нибудь матерные панковские песни уж точно по радио гнать не будут.

3. и 4. Они может не эксперты, но на экспертизу вашу флешку могут отдать. Поверьте, некоторые законы других стран могут казаться дикими.

И вообще я же сказал, что это было раньше. Сейчас дела обстоят лучше, так как официально можно покупать мп3 песни и слушать их на любом носители.

Если рассуждать как вы, то и компьютер ваш они не имеют право проверять, ведь там ваша личная информация, но это их не интересует.

Почему именно на mp3 свет клином сошёлся? Есть ещё ogg, aac и множество других.

Почему мп3?! Потому что это самый распространенный формат. Да и какая разница ogg,aаc или мп3, если музыка была скачена нелегально.

Если у меня играет пиратская классическая музыка то немецкие полицейские мне не страшны, а вот если Сектор газа — сразу повяжут?

Немецкие полицейские знают о jamendo.com и на память помнят ВСЮ музыку которую от туда можно скачать?

С таким успехом можно остановить любого человека на улице, обвинить что у него есть в смартфоне или на флешке пиратское ПО или музыка, и отправить смартфон на экспертизу. Или же предложить заплатить «штраф» в карман полицейскому чтобы невинный человек избежал головняка с экспертизами.

Чтобы предъявить обвинение в чем-то, необходимо основание, так как действует презумпция невиновности.

А просто желания полицейского или его догадок для этого недостаточно, потому он тихо идет лесом.

Это я еще не говорю о том, что квартира является частной территорией и без санкции они не имеют права даже зайти в помещение.

В теории можно проверить ноутбук на таможне, но не посреди дороги в пределах государства, они банально не имеют на это права, потому как для этого необходима экспертная оценка.

Максимум — подозревать, всё. Но задерживать человека по подозрению в незаконном прослушивании предположительно пиратских мр3, везти все это на экспертизу…

письма счастья за использование трекеров известное явление…

насчёт пианины… был такой дядька, как же его… — бах! обвспоминался, — так он, говорят, помер и перешёл в общественное достояние как бэ…

«насчёт пианины…» А теперь вопрос на засыпку: какой процент населения слушает регулярно в машине музыку Баха???? Речь шла не о бесплатной музыке, а о той музыке, которую можно было покупать и слушать только на CD.

Основные причины — перенос документов с возможностью скинуть или добавить в любом месте, независимо какая ОС стоит на компе и есть ли возможность запускать ПО или нет (или самого ПО под эту ОС нет).

Распечатать на МФУ, способном само печатать некоторые форматы с вставленной флешки.

Впрочем, на автомагнитоле можно послушать диктофонные записи интересных разговоров, которые не должны попасть в чужие руки.

Фотки на «неумном» ТВ с USB-портом.

Сбросить фото, тексты, документы, сканы по OTG кому надо на смарт или планшет (или обратно на флешку).

И т.д.

Кто тогда ходил в море, привозили видики, кассеты чистые. Денежка водилась очень хорошо. А можно было зарулить в «Берёзку» за этим добром, но это дороже было по цене, да и выбор был скучный, нежели на заказ от туда.

Аппаратная реализация ввода пароля обеспечивает большую защищённость.

К тому же, Трукрпит, насколько я знаю, не защищён от попытки взлома методом перебора пароля.

Ни одно программное обеспечение не защищено от перебора пароля. Эту защиту можно реализовать только на уровне железа.

Какие «правительственные органы»? Все в исходниках есть, школьники на Паскале AES-256 пишут.

И нито к ним не приходит, никакие «органы».

Если создатели хотели ещё и на хлеб с икрой, то могли бы придумать методы монетизации своего труда, при этом не уходя с open source. В пример могу привести программу-шифровальщик рассчитанную на «облака» Cryptomator, что имеет открытый исходный код и бесплатную десктопную версию, но платные версии для смартфонов.

Аудит за $60 тыс. тоже не плохо с этой задачей справляется.

Нельзя усидеть сразу на двух стульях, если они отстоят друг от друга на километры.

Соответственно при неправилно введенном пароле уничтожаются только ключи, а сам массив данных просто остается (навеки?) зашифрованным.

Через пятнадцать минут

пристрастного общенияс отечественными оперативниками Вы им (подробно и в нюансах) расскажете не только пароль на флешку, а всё что даже и не знали, например — с каким австрийским офицером спала ваша бабушка в 1927 году.Лично я считаю что подобный девайс — 100% развод лохов-юсеров. В реальной жизни это глупость стоимостью 40 доларесков. Пользуйтесь другими методами защиты своей конфиденциальной информации.

Есть и другой способ. На уровне шифрования можно сделать так, что два скрытых раздела будут слитным файлом и при введении пароля к ложной информации, реальная информация будет не затронута, и будет видна как пустое расшифрованное пространство. Было бы желание, а способ найдется. Если не один, значит другой.

Представьте себе вместо этого хитрого криптоконтейнера голову подозреваемого. Который даёт показания. Или не даёт. Или даёт какие не надо. Запутывает следствие (или что там, допрос какой-нибудь). И вуаля! Имеется более чем тысячелетний опыт работы с такими «контейнерами»!

Читать посты, на которые отвечаете, пробовали?

А они помогут если будет использоваться паяльник-дефишратор????

Не стоит забывать что флешки не вечные и узнать когда она помрёт заранее нельзя.

Не надо столь категорично. Даже если на компе винда с правильными политиками — хрен вы там что запустите.

И ещё раз повторюсь — на корпоративном компе с настроенными политиками безопасности тоже не запустите, там вообще запрещён запуск любых исполняемых файлов.

В итоге «вставить флешку и глянуть документик» превратится в непроходимый квест.

Как будто шифровальщика никогда не ловили?

UPS есть кстати флешки такого форм-фактора

По теме, китайская штука не факт что вообще что то шифрует. Непонятно для чего, домой слишком сложно, для чего то серьезного где реально нужна отдельная клавиатура и аппаратное криптоядро никто в здравом уме с Али не будет применять железку.

Igor_L всё верно говорит. Для того чтобы доверять вообще хоть какому-то средству защиты (когда речь о действительно важной информации), нужны действительно веские доказательства стойкости этой защиты, более веские чем обещание от производителя, или тем более — продавца с Али.

латыньлатунь отлично заменяет разнообразный элитный титанийбрутфорс это конечно скотство, но я главного не понял: майнит-то она как?)

давайте кстати определимся: этот функционал «для галочки» или стабильно работает?

там у вас на свежеформатированной флешке один кластер сразу занят — вы там посмотрите, что ли, свой ключ;)

какова минимальная и максимальная длина пароля?

что произойдёт при разряде аккумулятора?

ну и т.д.

игрушка в принципе забавная, но реальный юзкейс надо ещё поискать.

А так тут сомневаться во всём можно, в том числе и в том, что там вообще есть шифрование, а не обманка.

Но на самом деле да, никто такими вещами заниматься не будет, в 99% случаев.

И на счет того, есть ли там вообще шифрование — да, в этом я сомневаюсь в первую очередь. :D Т.к. куда проще включать USB интерфейс по паролю (флешка то в компе никак не видна, при подключении — значит usb интерфейса в ней нет, до ввода пароля) :)

По уму всё это реализуется, и реализуется довольно просто. Но от китайцев можно ждать чего угодно.

По уму — конечно просто. Увы, китайцы далеко не все делают по уму… :)

Я все это к тому, что даже эппл допускает подобные ошибки. Что тогда можно сказать о дядюшке Ляо…

Пофиксили быстро конечно, но факт есть факт.

Хранить на ней важную инфу — значит она будет только на флешке. А потом она попадается на глаза любопытному ребенку/знакомому (не обратить на неё внимание будет сложно) — «ух ты, какая клёвая штучка с кнопочками!» — и через минуту вы теряете

все биткойнывсё, что хотели сберечь.идиотынедалёкие люди.Уже 100500 раз тут говорилось, повторю ещё: она предназначена для того, чтобы информация не могла быть считана посторонними при случайной утрате. Уничтожена — пожалуйста, но не считана.

pikabu.ru/story/interesno_kakoy_zhe_u_nikh_parol_4274737

У кого-нибудь есть драйвер на эту флешку?

ПК упорно шлёт её в Unknown device…

Испытано на нескольких ПК с разными ОС…