Netac K390. Внешний диск с AES-256 шифрованием (2TB USB 3.0 2,5")

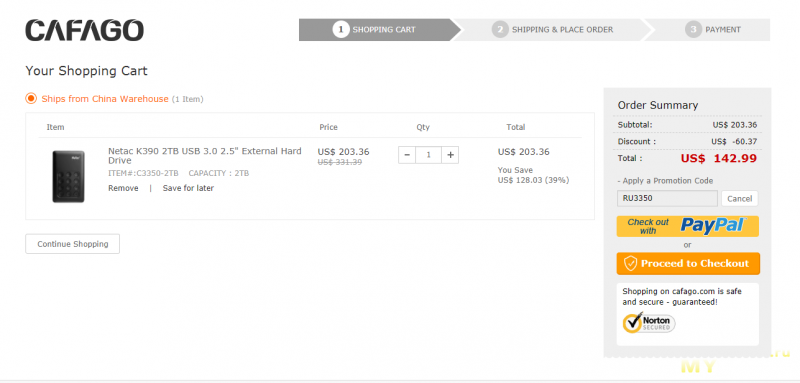

- Цена: 142.99$ с купоном

- Перейти в магазин

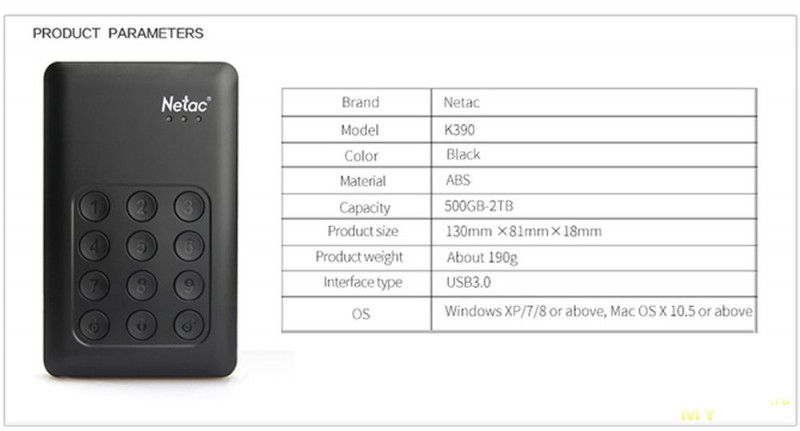

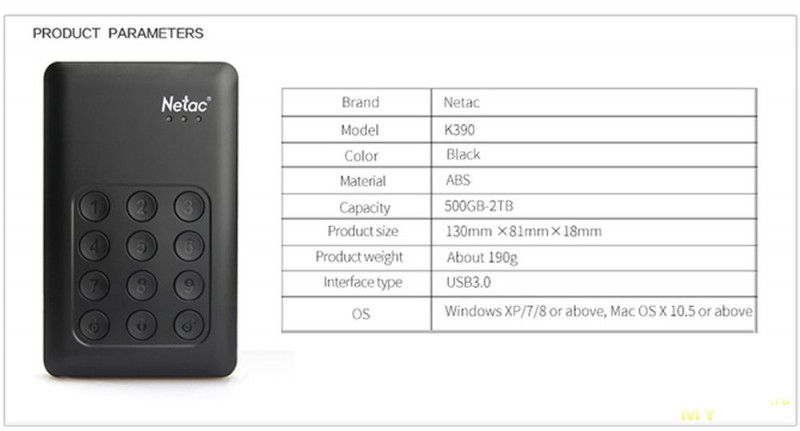

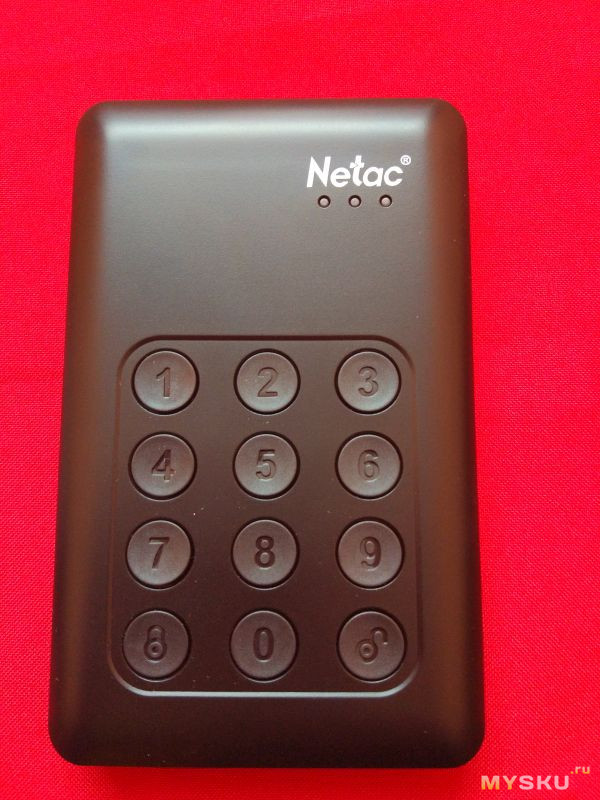

Коробочка с мехническим блоком ввода кода для доступа к содержимому винчестера — решения для тех, кто хочет держать свои данные под замком. Внутри стоит Seagate Barracuda 2TB 5400rpm 128MB ST2000LM015 2.5 SATAIII и до данных под защитой AES-256 шифрования в самом деле не добраться.

Будет много тестов, полный разбор и разноплановые попытки обойти защиту. У меня не удалось, но я готов экспериментировать дальше.

Идея зашифрованного диска меня всегда привлекала, был пару лет назад у меня винчестер на 500 гб с программной реализацией подобного же запрета на доступ к содержимому и его обзор можно найти по моему профилю. К слову, внешний диск до сих пор нормально себя чувствует и ничего ему не мешает работать.

А у меня все таки возникла со временем необходимость в более обстоятельной емкости и я заинтересовался этой моделью. Много обзоров подобных товаров от бренда Netac (HDD/SSD/micro-SD) и была надежда, что товар не окажется безродным подвалом в стиле китайских айфонов с резистивным экраном или набивших оскомину в свое время фейковых флешек на 256-512GB с реальной емкостью в 4-8.

Надежда то была, но информация на страницах магазина достаточно скудная и не понятно практически ничего о скорости, о внешнем диске внутри и о работе шифрования AES-256. Поэтому давайте обо всем по порядку поговорим.

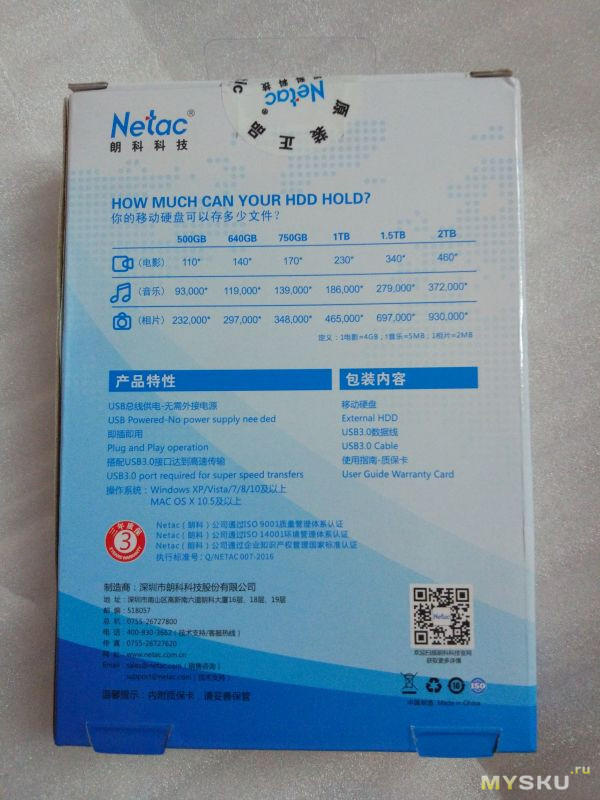

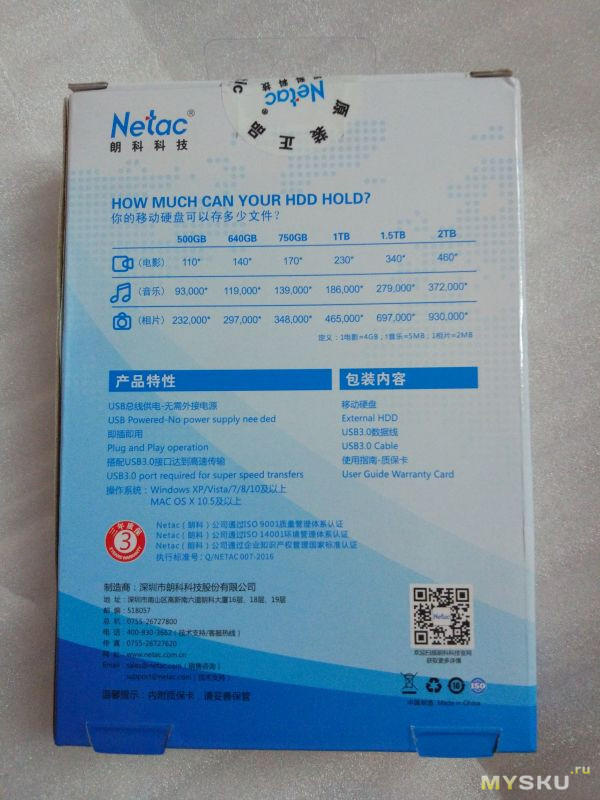

Многие опасаются покупать HDD в китайских магазинах в принципе. Ввиду возможности повреждения товара на почте и ввиду отсутствия внятной гарантии на продукцию. По поводу гарантии здесь обо ничего не получится сделать и в самом деле все продается как есть. По поводу упаковки мне повезло, запаковали достойно и нигде ничего не повредилось.

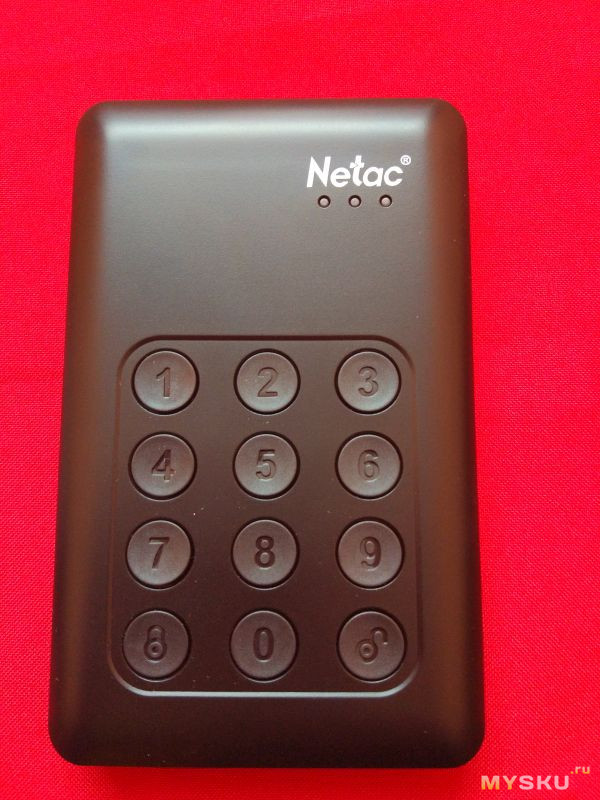

Внутри лежал сам диск, чехол, кабель USB 3.0 и напрочь китайский мануал.

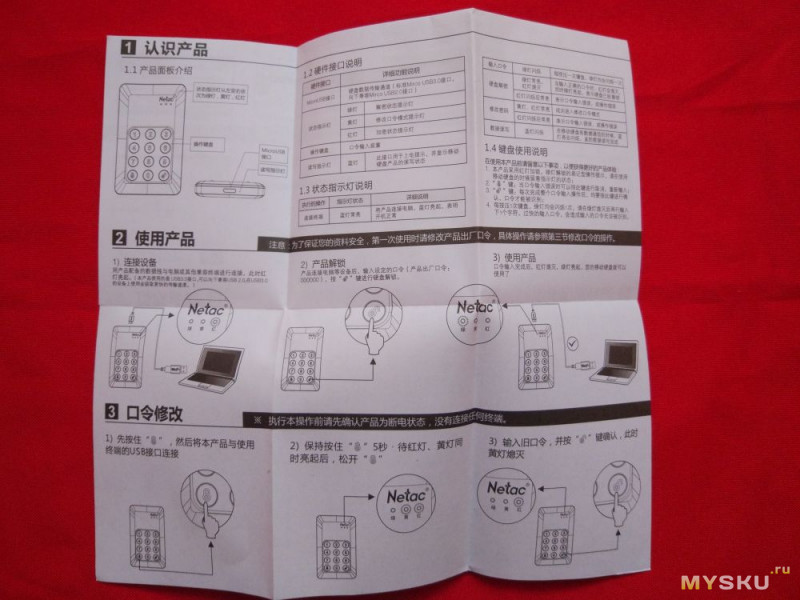

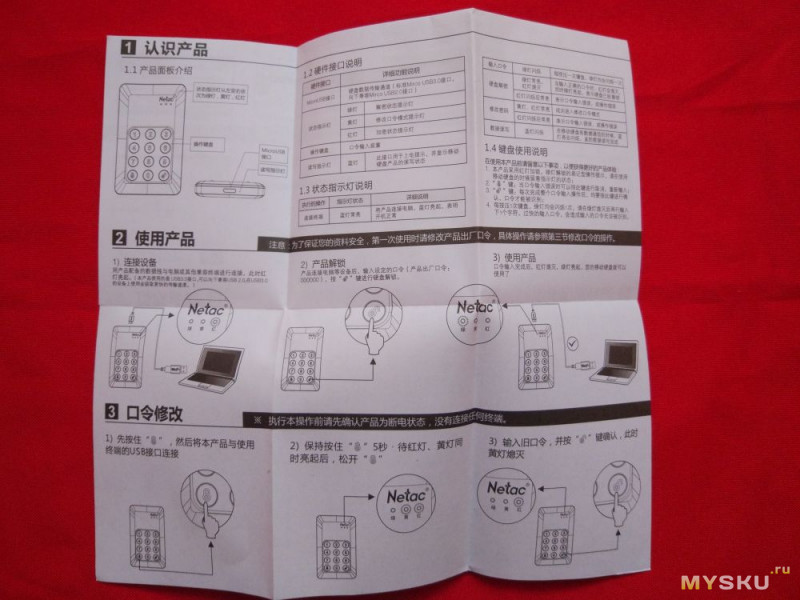

Можно повертеть в руках винчестер и догадаться о некотором значении цифровой комбинации из шести нулей. А вот догадаться как это все работает у меня лично не получилось. Этот аспект тоже стоит отнести к «прелестям» выбора китайской техники от сомнительных брендов.

А может и не столь сомнительных, поскольку загуглив модель я нашел вот это видео от производителя. Там просто гипнотическая музыка, очень рекомендую в просмотру и прослушиванию даже тем, кому и даром не сдался этот винчестер.

На видео описаны основные манипуляции с кнопками:

— после подключения нужно ввести код и нажать кнопку разблокировки в нижнем правом углу и в виде открытого замка;

— для смены пароля нужно зажать кнопку в левом нижнем угле в виде закрытого замка, подключить к ПК, ввести старый пароль и после ввести новый пароль.

Сверху три светодиода и при подключении в заблокированном состоянии горит только правый светодиод, при вводе пароля с каждым нажатием мигает левый светодиод и после разблокирования горит постоянно. Центральный светодиод для режима смены пароля.

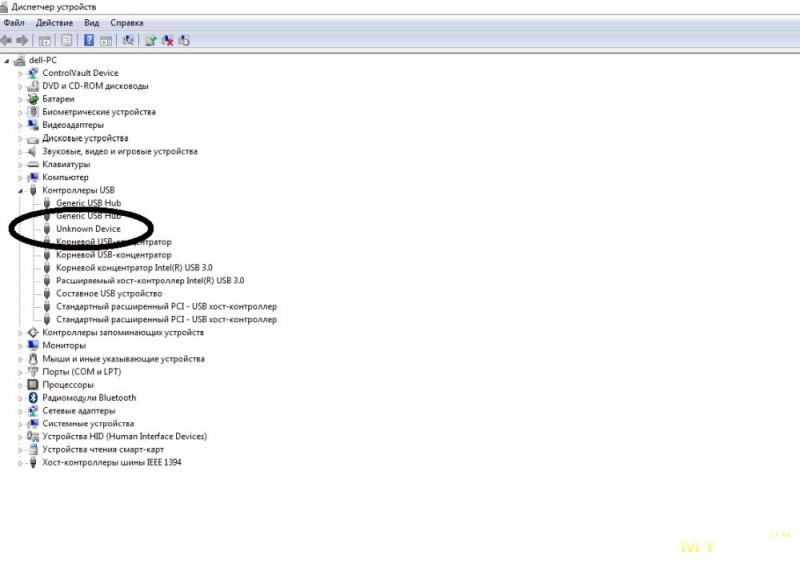

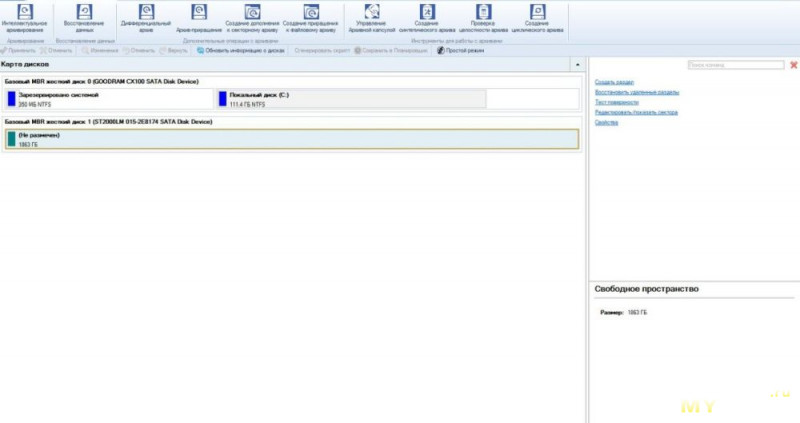

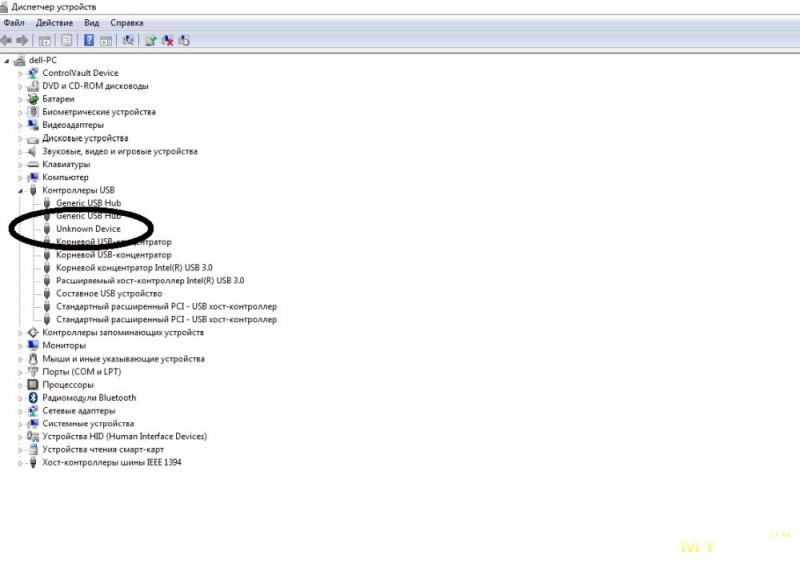

Без пароля подключенное устройство будет восприниматься следующим образом. Или это я слишком забегаю наперед? Ведь в конце поста будет о попытках обойти блокировку. Окай, будем спешить.

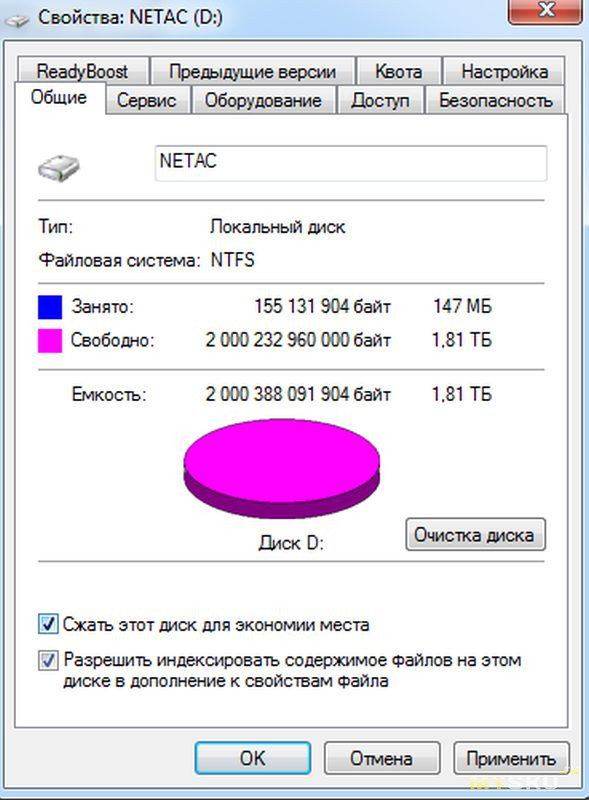

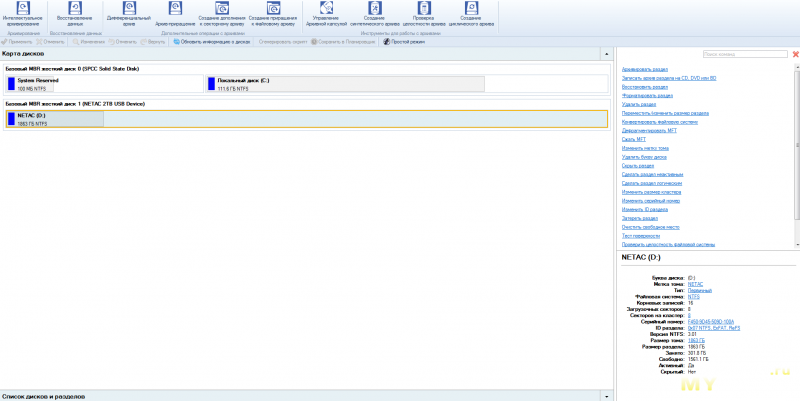

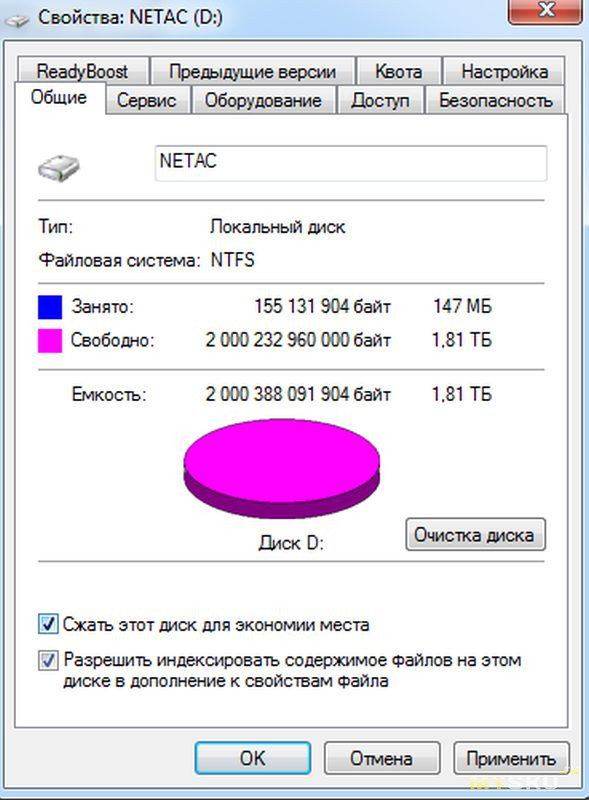

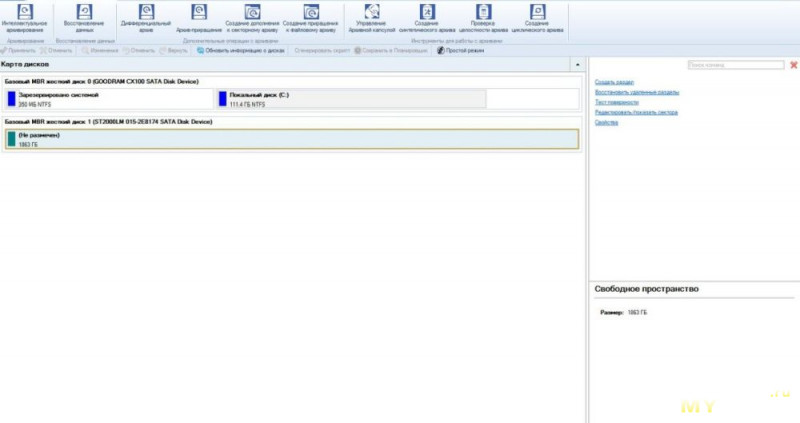

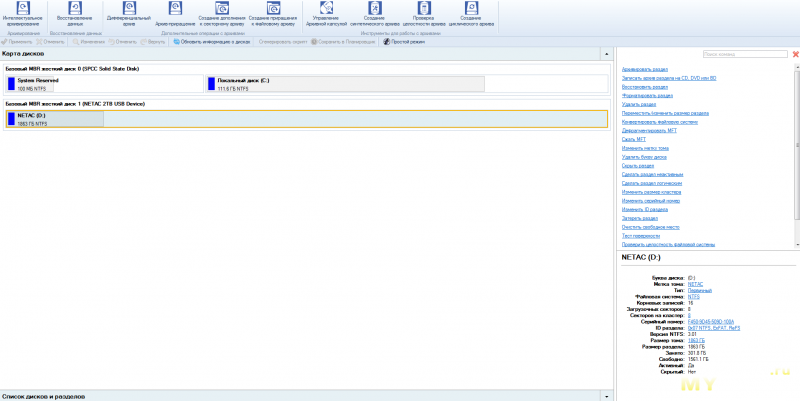

Ну что ж, ввели пароль и система корректно видит внешний диск.

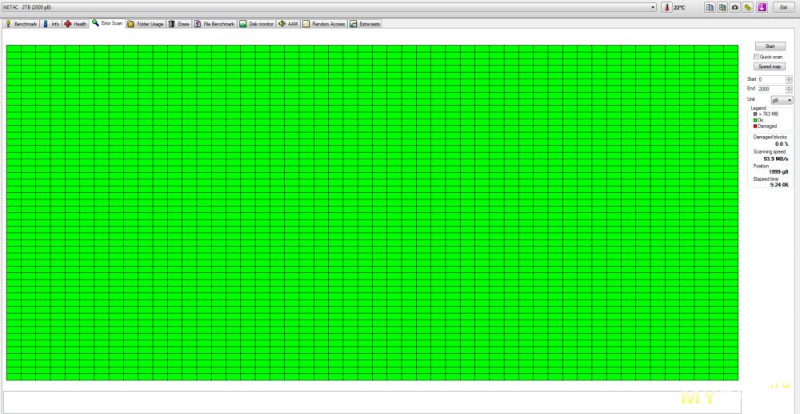

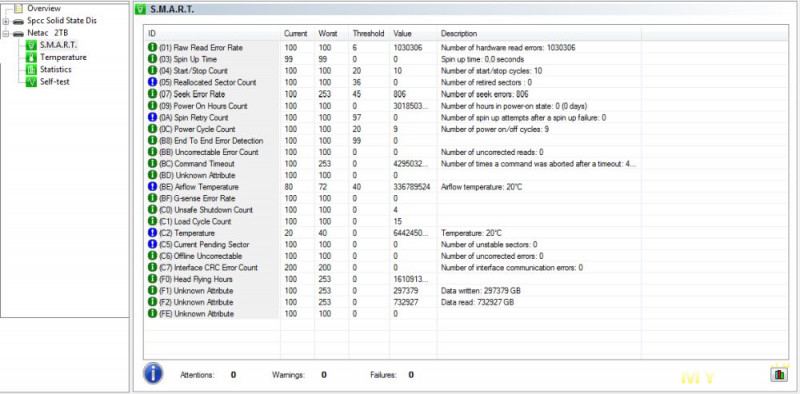

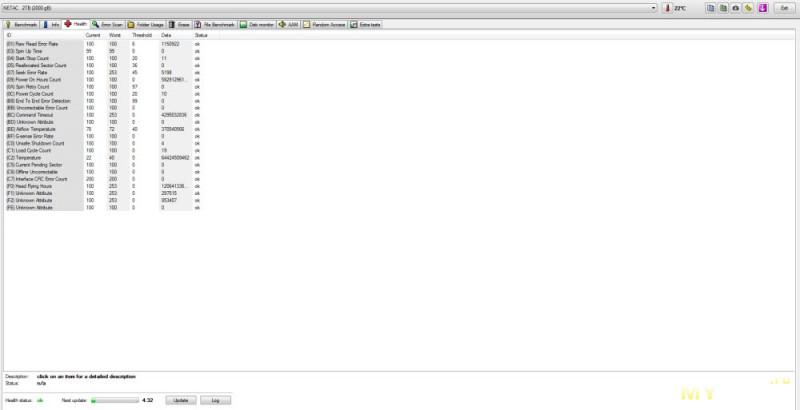

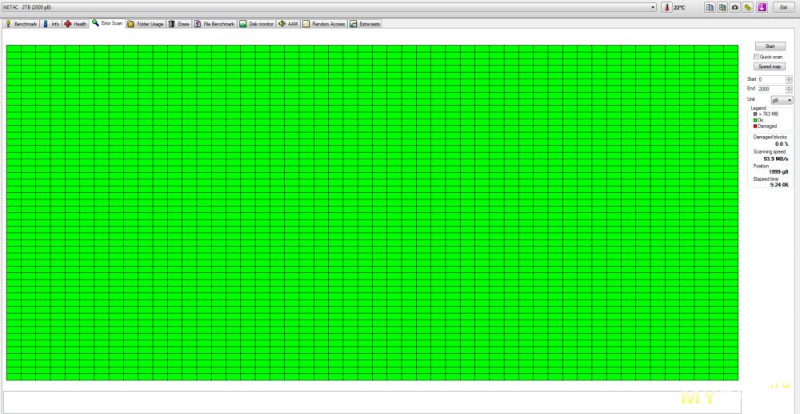

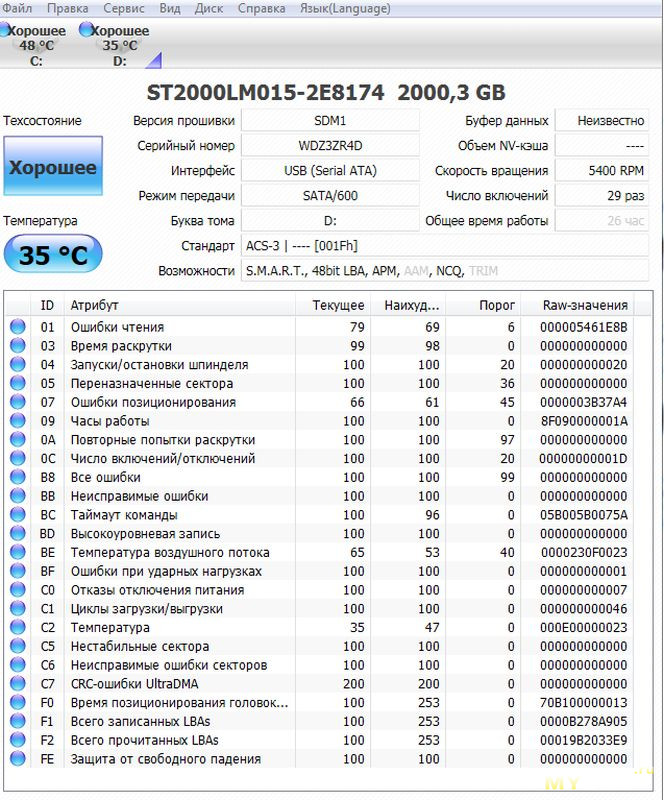

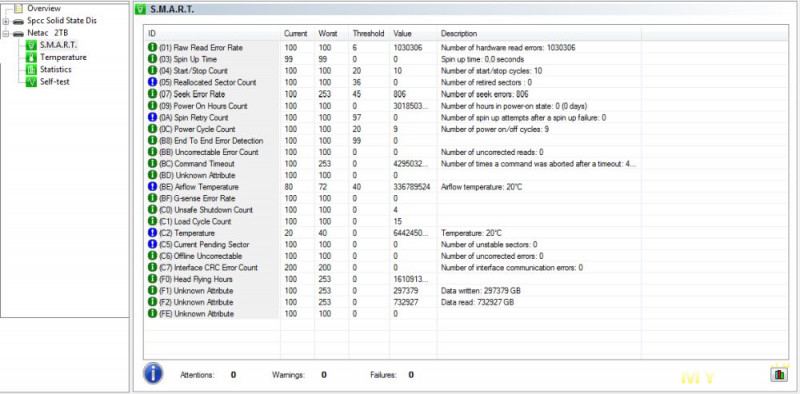

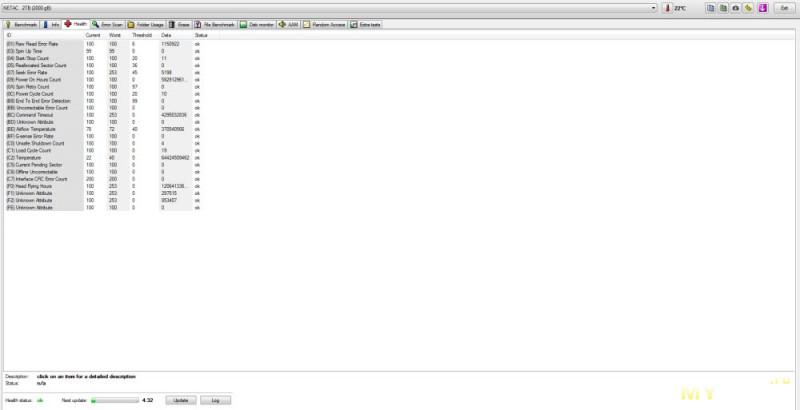

Первым делом я проверил здоровье. Долгий-долгий тест, ведь 2ТБ

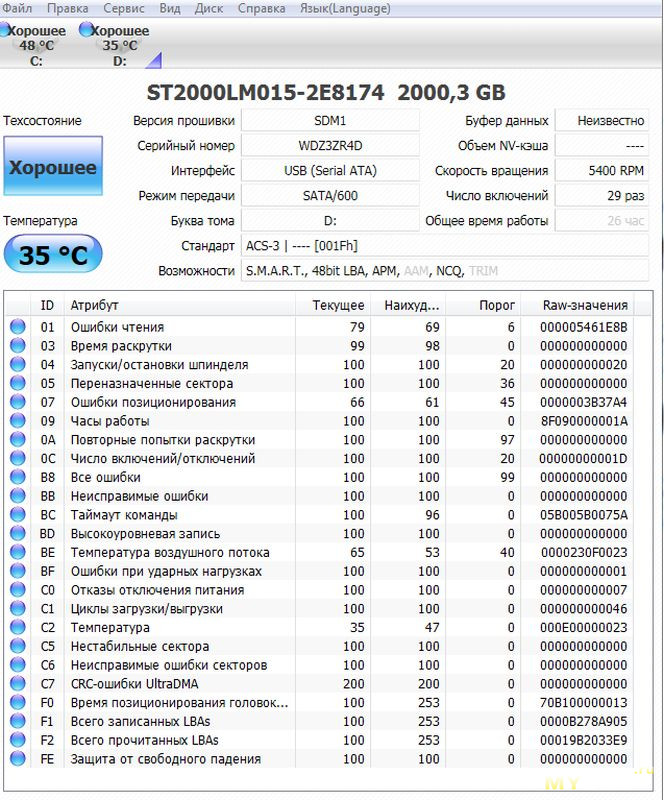

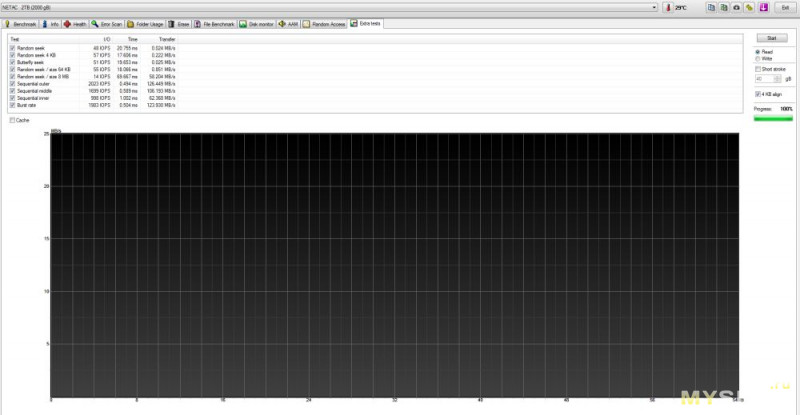

Этот тест делался уже спустя недельку позже, не стоит обращать внимание на 29 включений — все мои.

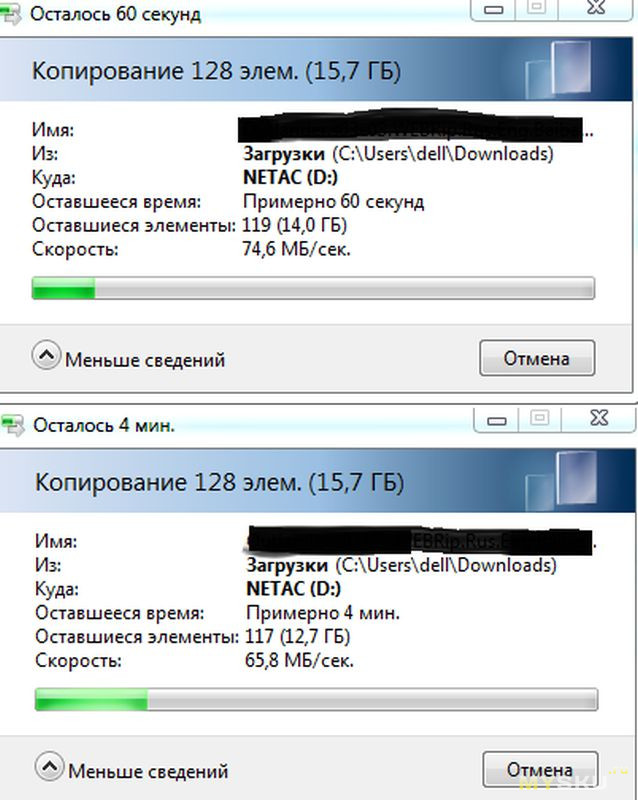

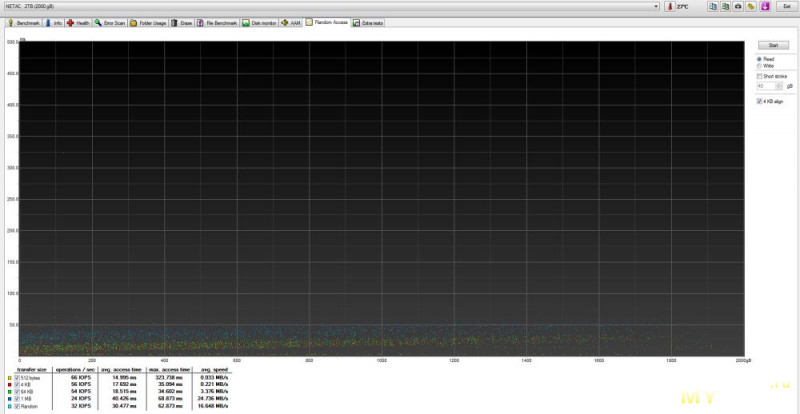

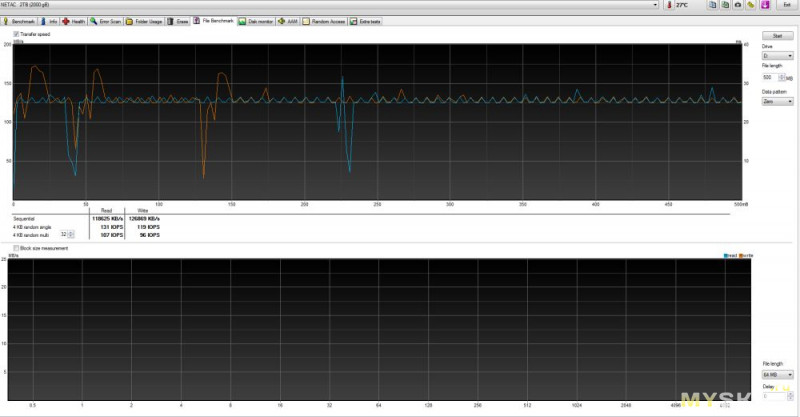

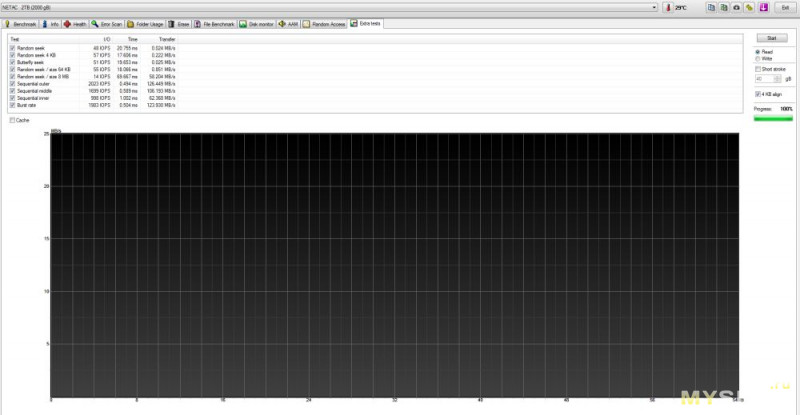

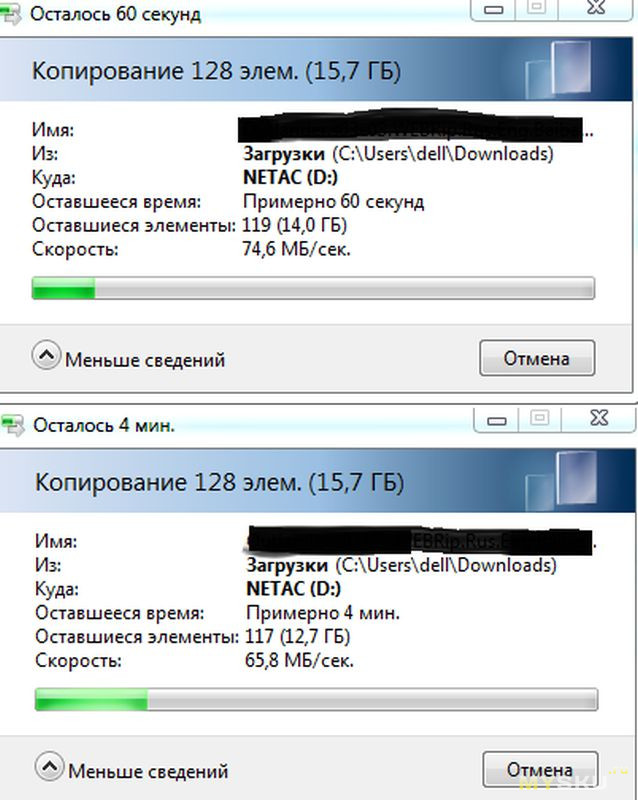

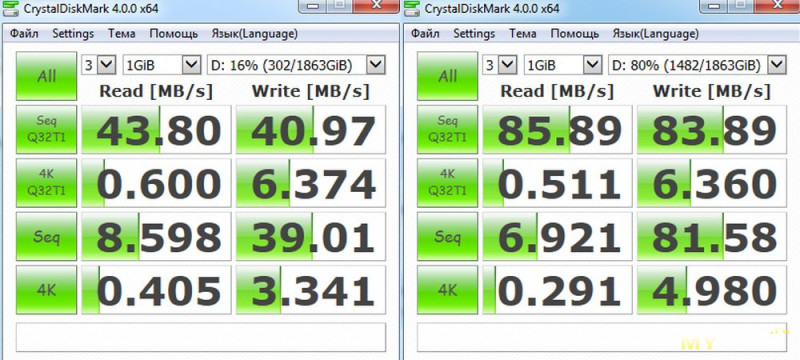

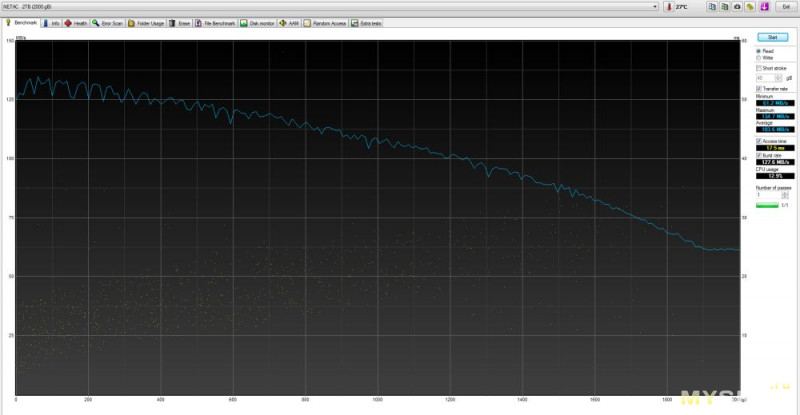

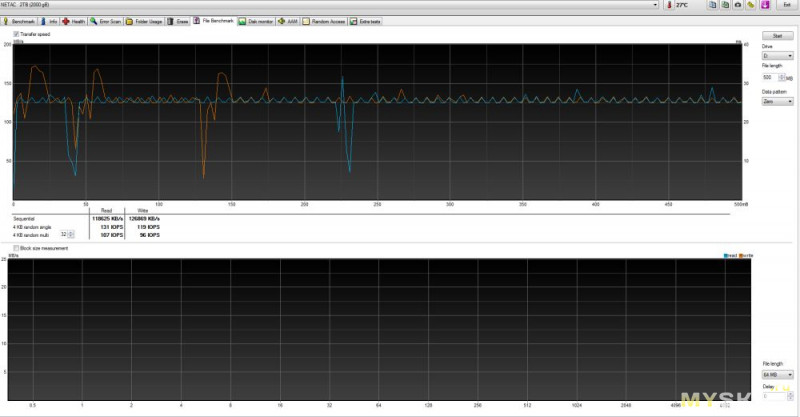

После теста здоровья я решил попросту забить его всем для обстоятельных тестов памяти. Оказалось не просто — нет у меня столько информации для него, целых 2ТБ то. Помимо важных и нужных данных, я уже и всю мультимедиа на него скинул… И занял этот процесс чуть ли не целый день, было немного разочарования. Также мне не совсем понятно, почему скорость начала расти по мере заполнения винчестера.

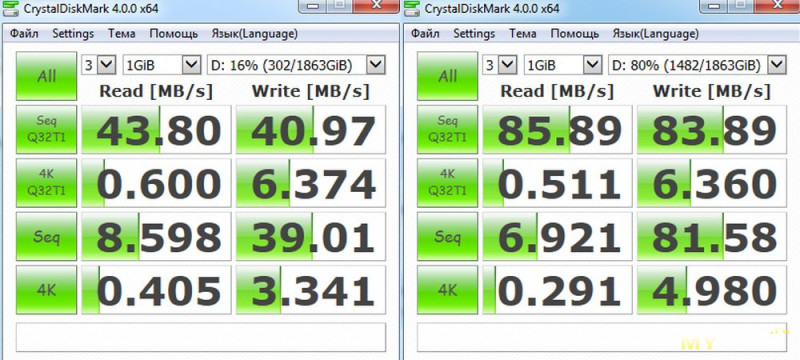

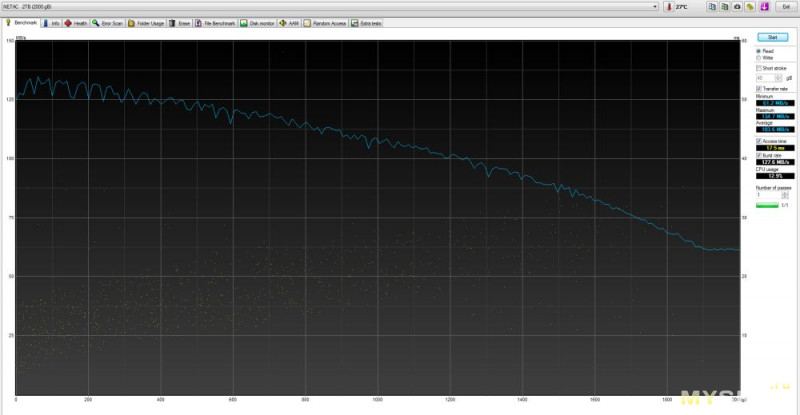

Я вынес этот скрин отдельно и вот он мне кажется особо грустным. Ниже под катом много-много скриншотов тестов, здесь я вынес самые важные. Все картинки кликабельны!

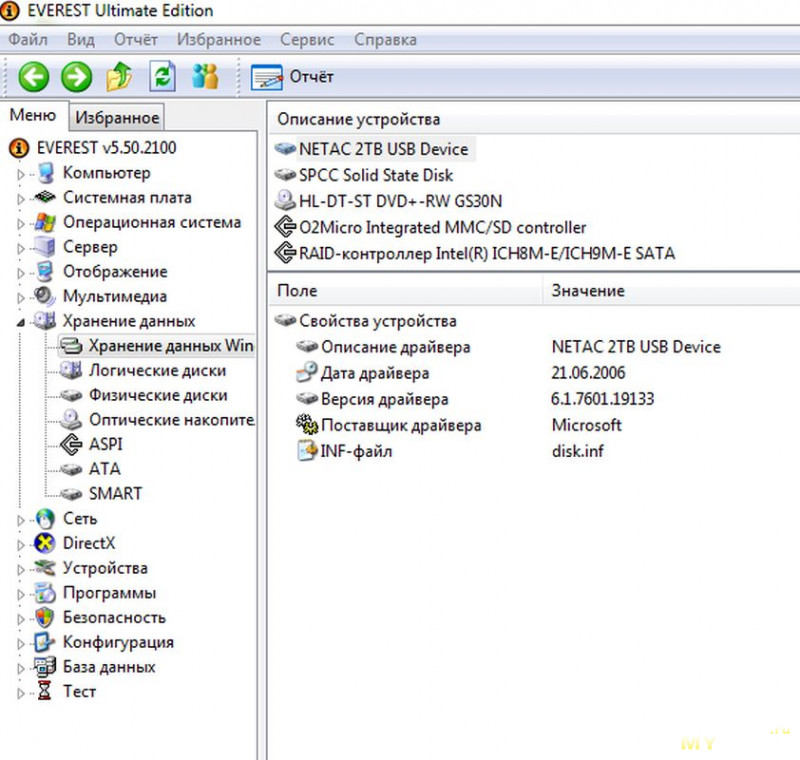

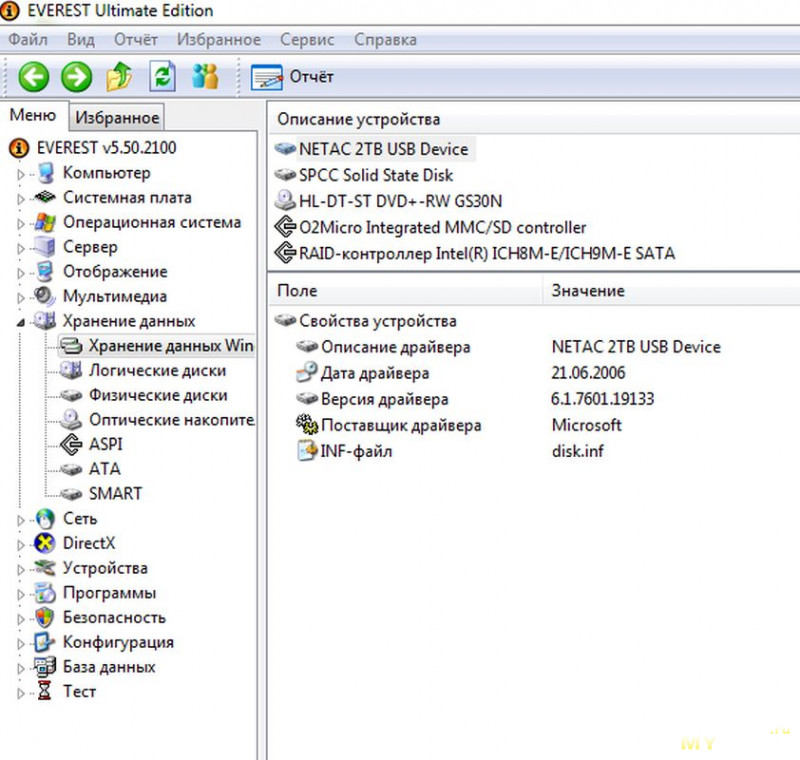

Мне даже стало интересно, что ж за HDD и почему он так себя ведет. Everest показал мне какую то невнятную информацию и было принято решения разобрать.

Надеялся может здесь будет крепление и все просто разберется. А нет, пластиковые защелки по контуру.

Еще и крепкие такие защелки — один медиатор пал смертью храбрых.

Внутри оказался Seagate Barracuda 2TB 5400rpm 128MB ST2000LM015 2.5 SATAIII — между прочим стоит порядка 90-100 долларов в национальных интернет-магазинах и с гарантией на 24 месяца. Присмотримся внимательнее к наклейке в резинкой на корпусе.

На рекламных картинках есть упоминание о противоударности. Кроме крепкого корпуса есть еще некоторых деталей по этому поводу.

Наклейка эта и с резинками аммортизирующими крепление винтов в корпус — не супер надежно, но все таки и не пустые маркетологические обещания, смягчит удар при падении.

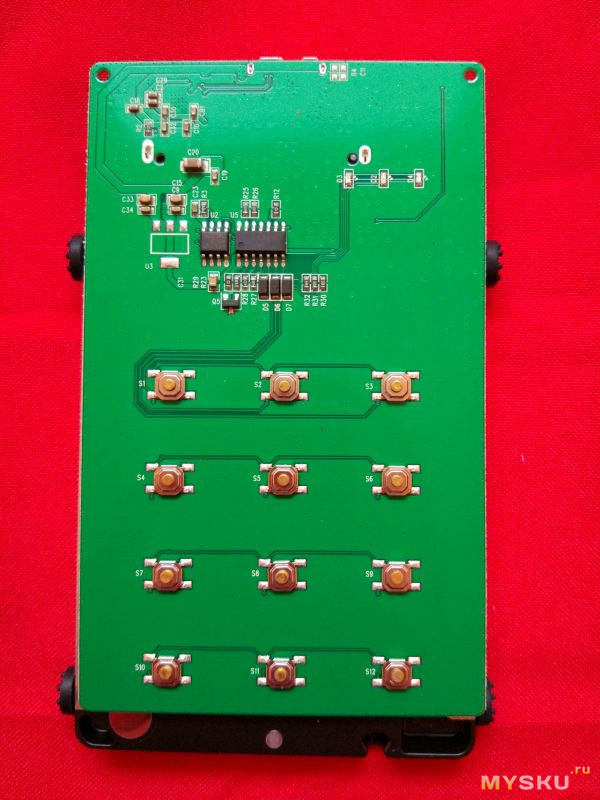

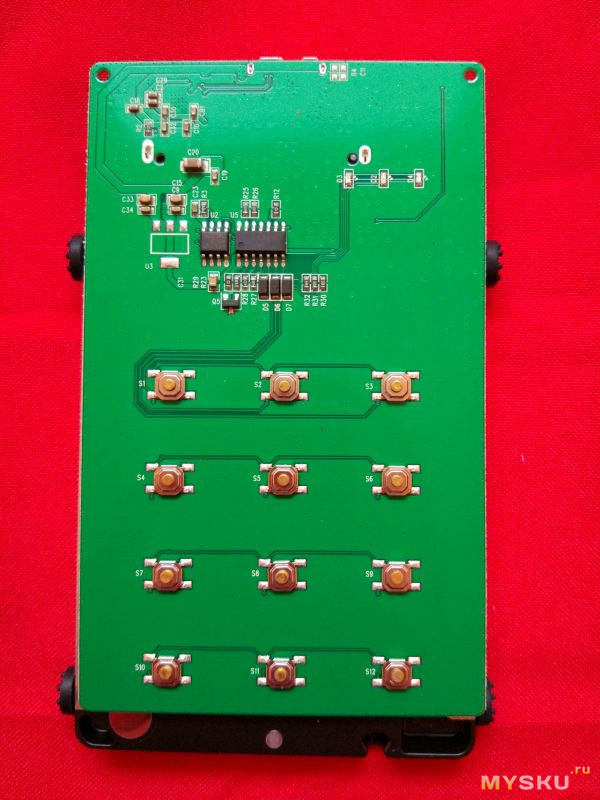

Маркировка на плате с 2013 годом в 2017 смотрится немного удручающе. В остальном плата на удивление чиста и приличная. Но что, все так просто — отсоединил от платы, присоединили к ПК и сливай все данные?

Нет же — доступа к данным нет. То есть, можно обойти механическую защиту и раздолбать корпус, достать оттуда 2тб винчестер 2.5". Но получить данных с него не получится.

А вот так он смотрится подключенный назад в корпусе и с введенным паролем.

Под спойлером мелочи-аксессуары, после спойлера выводы.

Мои попытки обмануть систему показали правдивость заверения о шифровании содержимого и недоступность добраться до содержимого винчестера простыми путями. Мне интересна идея теоретического «взлома» собственного винчестера и если кто то в комментариях предложит дельные советы с рабочими схемами, то я готов экспериментировать дальше и дополнить обзор новыми данными. Ведь знания методики взлома могут помочь защитить данные, предугадав использования этих методов.

Также тесты и мой опыт использования показал некоторую неюзабельность такой модели, когда невозможно в принципе отключить введение кода при каждом подключении и после каждой перезагрузки. И это не говоря о потере скорости…

Один из неочевидных минусов проявился в виде громкости кнопок и некоторой задержки при вводе пароля. Нужно вводить со скоростью приблизительно одно нажатие в секунду, иначе не воспринимается. И это в любом случае звучит похоже к стуку печатной машинки.

На данный момент подумываю о смене диска внутри на менее емкий, поскольку идея мне понравилась. Но, в сочетании с 2тб диском внутри, получается слишком узким местом плата передачи данных на выход. Особенно как для такого объема внутри и естественного желания сотнями гигабайт заливать и сливать информацию. А можно просто сделать большой-большой архив секретных данных в одном месте и места там хватит под любый фото-видео-компромат. Еще подумаю над этой дилеммой=)

Я прописал цены оффлайна на диск внутри и мы теперь понимаем, что цена этой коробочки в сумме с платой 2013 года и реализацией столь специфичного изделия — порядка 50 долларов. И пускай каждый сам определяет, нужен ли ему такой функционал. Или можно за те же деньги собрат быстрый-быстрый (особенно на фоне этого) внешний диск из кармана и SSD внутри, но меньше объемом и уже совершенно без какой либо защиты.

Под спойлером купон на скидку до упомянутых 142.99$

Будет много тестов, полный разбор и разноплановые попытки обойти защиту. У меня не удалось, но я готов экспериментировать дальше.

Идея зашифрованного диска меня всегда привлекала, был пару лет назад у меня винчестер на 500 гб с программной реализацией подобного же запрета на доступ к содержимому и его обзор можно найти по моему профилю. К слову, внешний диск до сих пор нормально себя чувствует и ничего ему не мешает работать.

А у меня все таки возникла со временем необходимость в более обстоятельной емкости и я заинтересовался этой моделью. Много обзоров подобных товаров от бренда Netac (HDD/SSD/micro-SD) и была надежда, что товар не окажется безродным подвалом в стиле китайских айфонов с резистивным экраном или набивших оскомину в свое время фейковых флешек на 256-512GB с реальной емкостью в 4-8.

Надежда то была, но информация на страницах магазина достаточно скудная и не понятно практически ничего о скорости, о внешнем диске внутри и о работе шифрования AES-256. Поэтому давайте обо всем по порядку поговорим.

Advanced Encryption Standard (AES) — один из наиболее часто используемых и наиболее безопасных алгоритмов шифрования, доступных сегодня. Это общедоступно, и это шифр, который NSA использует для обеспечения безопасности документов с классификацией «Совершенно секретно». История его успеха началась в 1997 году, когда NIST (Национальный институт стандартов и технологий) официально начал искать замену стареющему стандарту DES. Алгоритм под названием «Rijndael», разработанный бельгийскими криптографами Daemen и Rijmen, отличался повышенной безопасностью, а также производительностью и гибкостью.

Он вышел на первое место среди нескольких конкурентов и был официально анонсирован в 2001 году новым стандартом шифрования AES. Алгоритм основан на нескольких подстановках, перестановках и линейных преобразованиях, каждый из которых выполняется на блоках данных по 16 байтов, отсюда термин blockcipher. Эти операции повторяются несколько раз, называемые «раундами». Во время каждого раунда уникальный ключ раунда рассчитывается из ключа шифрования и включается в вычисления. Основываясь на блочной структуре AES, изменение отдельного бита либо в ключе, либо в блоке открытого текста приводит к совершенно другому блоку зашифрованного текста — явное преимущество перед традиционными потоковыми шифрами. Наконец, разница между AES-128, AES-192 и AES-256 — это длина ключа: 128, 192 или 256 бит — все радикальные улучшения по сравнению с 56-битным ключом DES. В качестве иллюстрации: взлом 128-разрядного ключа AES с помощью современного суперкомпьютера займет больше времени, чем предполагаемый возраст вселенной. А Boxcryptor даже использует 256-битные ключи! На сегодняшний день не существует никакой реальной атаки на AES. Поэтому AES остается предпочтительным стандартом шифрования для правительств, банков и систем высокой безопасности по всему миру.

Многие опасаются покупать HDD в китайских магазинах в принципе. Ввиду возможности повреждения товара на почте и ввиду отсутствия внятной гарантии на продукцию. По поводу гарантии здесь обо ничего не получится сделать и в самом деле все продается как есть. По поводу упаковки мне повезло, запаковали достойно и нигде ничего не повредилось.

Внутри лежал сам диск, чехол, кабель USB 3.0 и напрочь китайский мануал.

Можно повертеть в руках винчестер и догадаться о некотором значении цифровой комбинации из шести нулей. А вот догадаться как это все работает у меня лично не получилось. Этот аспект тоже стоит отнести к «прелестям» выбора китайской техники от сомнительных брендов.

А может и не столь сомнительных, поскольку загуглив модель я нашел вот это видео от производителя. Там просто гипнотическая музыка, очень рекомендую в просмотру и прослушиванию даже тем, кому и даром не сдался этот винчестер.

На видео описаны основные манипуляции с кнопками:

— после подключения нужно ввести код и нажать кнопку разблокировки в нижнем правом углу и в виде открытого замка;

— для смены пароля нужно зажать кнопку в левом нижнем угле в виде закрытого замка, подключить к ПК, ввести старый пароль и после ввести новый пароль.

Сверху три светодиода и при подключении в заблокированном состоянии горит только правый светодиод, при вводе пароля с каждым нажатием мигает левый светодиод и после разблокирования горит постоянно. Центральный светодиод для режима смены пароля.

Без пароля подключенное устройство будет восприниматься следующим образом. Или это я слишком забегаю наперед? Ведь в конце поста будет о попытках обойти блокировку. Окай, будем спешить.

Ну что ж, ввели пароль и система корректно видит внешний диск.

Первым делом я проверил здоровье. Долгий-долгий тест, ведь 2ТБ

Этот тест делался уже спустя недельку позже, не стоит обращать внимание на 29 включений — все мои.

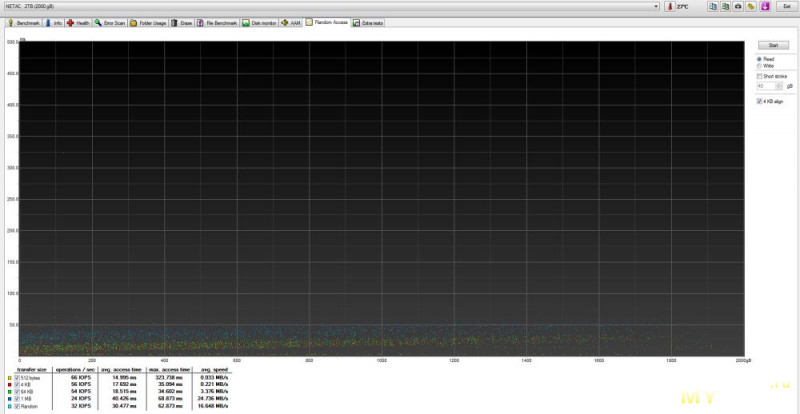

После теста здоровья я решил попросту забить его всем для обстоятельных тестов памяти. Оказалось не просто — нет у меня столько информации для него, целых 2ТБ то. Помимо важных и нужных данных, я уже и всю мультимедиа на него скинул… И занял этот процесс чуть ли не целый день, было немного разочарования. Также мне не совсем понятно, почему скорость начала расти по мере заполнения винчестера.

Я вынес этот скрин отдельно и вот он мне кажется особо грустным. Ниже под катом много-много скриншотов тестов, здесь я вынес самые важные. Все картинки кликабельны!

Дополнительная информация

Мне даже стало интересно, что ж за HDD и почему он так себя ведет. Everest показал мне какую то невнятную информацию и было принято решения разобрать.

Надеялся может здесь будет крепление и все просто разберется. А нет, пластиковые защелки по контуру.

Еще и крепкие такие защелки — один медиатор пал смертью храбрых.

Внутри оказался Seagate Barracuda 2TB 5400rpm 128MB ST2000LM015 2.5 SATAIII — между прочим стоит порядка 90-100 долларов в национальных интернет-магазинах и с гарантией на 24 месяца. Присмотримся внимательнее к наклейке в резинкой на корпусе.

На рекламных картинках есть упоминание о противоударности. Кроме крепкого корпуса есть еще некоторых деталей по этому поводу.

Наклейка эта и с резинками аммортизирующими крепление винтов в корпус — не супер надежно, но все таки и не пустые маркетологические обещания, смягчит удар при падении.

Маркировка на плате с 2013 годом в 2017 смотрится немного удручающе. В остальном плата на удивление чиста и приличная. Но что, все так просто — отсоединил от платы, присоединили к ПК и сливай все данные?

Нет же — доступа к данным нет. То есть, можно обойти механическую защиту и раздолбать корпус, достать оттуда 2тб винчестер 2.5". Но получить данных с него не получится.

А вот так он смотрится подключенный назад в корпусе и с введенным паролем.

Под спойлером мелочи-аксессуары, после спойлера выводы.

Дополнительная информация

Мои попытки обмануть систему показали правдивость заверения о шифровании содержимого и недоступность добраться до содержимого винчестера простыми путями. Мне интересна идея теоретического «взлома» собственного винчестера и если кто то в комментариях предложит дельные советы с рабочими схемами, то я готов экспериментировать дальше и дополнить обзор новыми данными. Ведь знания методики взлома могут помочь защитить данные, предугадав использования этих методов.

Также тесты и мой опыт использования показал некоторую неюзабельность такой модели, когда невозможно в принципе отключить введение кода при каждом подключении и после каждой перезагрузки. И это не говоря о потере скорости…

Один из неочевидных минусов проявился в виде громкости кнопок и некоторой задержки при вводе пароля. Нужно вводить со скоростью приблизительно одно нажатие в секунду, иначе не воспринимается. И это в любом случае звучит похоже к стуку печатной машинки.

На данный момент подумываю о смене диска внутри на менее емкий, поскольку идея мне понравилась. Но, в сочетании с 2тб диском внутри, получается слишком узким местом плата передачи данных на выход. Особенно как для такого объема внутри и естественного желания сотнями гигабайт заливать и сливать информацию. А можно просто сделать большой-большой архив секретных данных в одном месте и места там хватит под любый фото-видео-компромат. Еще подумаю над этой дилеммой=)

Я прописал цены оффлайна на диск внутри и мы теперь понимаем, что цена этой коробочки в сумме с платой 2013 года и реализацией столь специфичного изделия — порядка 50 долларов. И пускай каждый сам определяет, нужен ли ему такой функционал. Или можно за те же деньги собрат быстрый-быстрый (особенно на фоне этого) внешний диск из кармана и SSD внутри, но меньше объемом и уже совершенно без какой либо защиты.

Под спойлером купон на скидку до упомянутых 142.99$

Дополнительная информация

142.99$ купон RU3350 действует до 31.12.2017

Самые обсуждаемые обзоры

| +59 |

1693

47

|

| +42 |

3528

41

|

Кроме того, в данном варианте — пароль никаким кейлоггером не «подсмотришь».

Если с обычного ХДД обычный тхт потеря одного кластера это потеря фрагмента текста, то например потеря кластера шифрованного текста может вызвать проблемы с расшифрованием всего документа.

Кроме того, вполне может быть реализована схема (и она реализована) когда на пароле вводимом пользователем через кнопки шифруется большой длинный ключ, которым уже шифруют данные. Повреждение памяти где хранится этот ключ сделает невозможным расшифровать данные, хоть обсуйся паяльником.

Кроме того, все же это диск для домашнего использования, а не для спецслужб, чтобы так за данными гоняться

Для повреждения ключа надо ронять диск так, чтобы при падении головки ударили в те блоки, где хранится ключ. Зная количество блоков, занимаемых ключом и общее количество блоков на диске, вероятность случайного повреждения ключа можете посчитать сами.

Если предполагается возможность терморектального криптоанализа, значит, данные достаточно ценные.

Если мы обсуждаем сюжет одного из фантастических фильмов агента 007, там конечно по осколку магнитного покрытия восстановят содержимое всего диска.

А в объективной реальности, шанс что хотя бы один бит 256 битного ключа пострадает при таком падении велик.

а скорее там все еще интереснее, AES256 используется только для шифрования криптоключа, а для быстроты работы внутри используется более длинный симметричный ключ для алгоритма попроще.

Впрочем это мои домыслы уже, что внутри я не смотрел.

Из-за уклонения от налогов или там бизнес-секретов никто не будет пытаться с разбитого диска что-то вытаскивать.

Впрочем все равно что толку это обсуждать, далеко не всегда рядом есть окно ))) чаще ловят совсем иначе, когда диск либо лежит в портфеле, либо в столе.

Соответственно, если пострадала бы плата с еепром, то все равно расшифровать было бы нельзя.

Получались бы следующие защитный точки

1) рандомная для каждого диска часть ключа (нужен оригинальный еепром)

2) ключ хранящийся на хдд

3) ну и код известный владельцу.

Ну а если уж доводить мою мысль до конца, на диске должна быть «ямка» прикрытая тонкой пленкой, если на нее сильно нажать (проткнуть) то внутри диска трескается микросхема с частью ключа.

Если данные настолько криминальные, правильнее рядом поставить ЭМ-камеру. Засунул диск, нажал кнопку и нет данных.

Соответственно нигде копии нет.

ЭМ камеру с собой в портфеле не поносишь, а на стационаре вообще смысла в таком диске нет

И по моему вы что-то напутали, как раз тут «нормальное» распределение значений.

Большая часть будет лежать в одном интервале, и исключений(хвостов) будет мало.

По моему вы немного плаваете. Далекое от нормального (например однородное) — как раз самый смак для генерации энтропии. Это значит что значения от допусти 1 до 65 тысяч равновероятны, и придется перебирать все значения.

При нормальном же распределении, вероятность того что наше значение лежит в узком интервале велика, и мы можем сократить себе работу, перебрав сначала этот высоковероятный интервал

В общем немного случайности набрать можно, и она будет единственной для данного экземпляра диска с большой долей вероятности.

На текущий момент правильным было бы устройство на двух твердотельных дисках в «зеркале», с возможностью если откажет контроллер — разобрать и открыть программым комплексом (зная естественно ключ)

И вообще, в наше время 2ТБ «секретных данных» без резервирования — это типа порнуху от жены прятать.

Серьезные объемные корпоративные данные никто без резервирования не прячет, а личных секретных данных на 2 ТБ обычно ни у кого нет.

Поэтому устройство действительно из прошлого. Даже в 2013 году уже устарело.

Жесткий диск же можно положить на полочку и забыть на несколько лет.

И через какое «время» без питания твердотельники теряют данные? )

Более того, сохранность данных зависит от температуры, при которой эти данные были записаны. И от температуры окружающей среды, при которой будет храниться накопитель. :)

А «корпоративные» SSD держат данные на порядок меньше потребительских моделей. Такие дела.

Хотя там тоже есть свои ньансы. Просто стоит иметь в виду фактор ненадежности.

А идея отключенных твердотельников на годы — мне это не понятно.

upd

почитал ссылку выше.

странно. как это физически может объяснится-то…

Другое дело, что держать подключенный хдд 10 лет — накладно и по энергии и по отказу шпинделя.

По идее ССД если он только на чтение может работать подключенным существенно дольше.

А в чём проблема? Есть такая категория человеков, что увлекаются коллекционированием.

У меня к примеру есть вполне себе рабочая XT'шка…

Только MFM даже 15 лет назад было проблемой подключить, по моему последний биос который поддерживал MFM (не говоря уж о наличии интерфейса) был у меня на 486м.

А отдельный контроллер на ISA8, которая опять же была последний раз в мамке под K6

Кстати что там за контроллер стоит? Маркировка не видна? Была идея сделать флешку подобную с настоящим шифрованием, применив stm32f415 в качестве контроллера, у него внутри криптопроцессор, все нет времени проверить, с какой скоростью он сможет шифровать/дешифровать, сильное ли падение скорости будет

Этот диск опоздал лет так на 10.

Юзайте VeraCrypt, как Вам правильно подсказали.

xakep.ru/2015/04/02/audit-truecrypt-zavershyon-vsyo-normalno/

Мир на месте не стоит, как видим, то что было верно в начале может быть неверно уже к концу 2015, а тем более 2017

Прочитайте про аудит тру-крипта и веры.

Все открыто (если в Гугле не забанили), группа аудирования нашла в трукрипте повышение привелегий и возможность существенно снизить время подбора ключа емнип.

А вот в вере это как раз все пофикшено.

Кроме того, хардварь не стоит на месте и возможности процессоров растут. А Трукрипт 7ка когда был помните?

Вера же активно развивается.

Впрочем что это я вас уговариваю — Вы же все равно не поверите :D

Ну, вообще-то криптосистемы разрабатываются обычно с большим запасом на развитие техники. Попробуйте взломать перебором (даже с учетом выявленных теоретических слабостей) зашифрованное ГОСТом, который был опубликован в 1989 году.

Дело не в Трукрипте. Если речь идет о возможностях процессоров, то надо смотреть на алгоритм, реализованный Трукриптом. Хотите сказать, что AES уже исчерпал себя?

Почему же не поверю? Поверю, особенно если будет ссылка на какой-нибудь не совсем отстойный источник информации. Вы же сами не выясняли, где-то прочитали?

п.2 и 3.

я где-то говорил про перебор?

Хочу сказать, что кластер из 10 плоек + атака по времени (радужным таблицам и т.д.)- и вполне себе можно сократить время взлома до приемлемых 1-5 дней (конечно может быть и больше — зависит от длины и сложности ключа).

В переводе на нормальный язык это означает, что кое-что сделано не слишком хорошо, но использовать это для реального взлома не получится. Подробности — в массе более полных статей. Даже п. 2, который может сработать в редких случаях сбоя стандартной системной функции, не дает оснований полагать, что перебор будет сокращен — в ДСЧ, кроме источника от функций, замешивается еще и движение мыши. Двигайте побольше, и проблем нет.

Да, конечно, вот здесь:

Далее.

Мы точно понимаем одно и тоже под атакой по времени? В моем понимании она требует наличие вредоносного кода на компе, а тогда «ему и взламывать ничего не надо — он видит зашифрованные данные в прозрачном режиме для примонтированного тома» ©

И как радужные таблицы помогают взломать сломать контейнер, зашифрованный AES? Вы полагаете, что Трукрипт не использует соли, и этот вопиющий факт был не замечен аудиторами (которые накопали всего 4 соринки в глазу)?

Вы точно в криптографии разбираетесь? :D

В криптографии атака по времени (англ. Timing attack) — это атака по сторонним каналам, в которой атакующий пытается скомпрометировать криптосистему с помощью анализа времени, затрачиваемого на исполнение криптографических алгоритмов. — wiki

Для этого никакого вредоносного кода на каком-то компе иметь вовсе не обязательно — достаточно иметь копию криптоконтейнера, и анализируя время после ввода и до сообщении о неудачной попытки можно понять, в какую сторону двигаться (меняя энтропию, увеличивая длину ключа и т.д.) — при текущих молотилках это существенно сократит время подбора.

А почему Вы вдруг решили, что это может быть использовано только для перебора «в лоб»?

Радужные таблицы — это лишь пример оптимизации взлома.

Для AES существует аналогичные решения, которые дают возможность избежать перебора «в лоб» и существенно сократить время подбора — например — как раз та самая «атака по времени».

Соли тут вообще не причем. (Кстати пример с теми-же радужными таблицами и MD5 — есть соль или нет — практически все равно).

Еще раз — тут не тупой брутфорс, где соли могут удлинять время подбора.

Я, если честно, вообще не понимаю о чем спор.

Даже если исходить из того, что все эти пункты адуита не существенны, лучше ведь использовать продукт, который вообще свободен от этих недостатков и при этом активно развивается, не так ли?

Для атаки по таймингу (электропотреблению, тепловыделению и т.п.) достаточно иметь копию зашифрованного материала и не надо иметь самого криптоустройства с введенным ключом, который вскрывается???

Согласен, я в криптографии не разбираюсь, заканчиваю на этом.

Для меня был смысл в том, чтобы узнать, действительно ли скомпромтирован Трукрипт, поскольку я его использую и стараюсь быть в курсе. Я узнал, спасибо. На новые программы никогда не перехожу, пока устраивают старые. Просто такая концпепция.

Он есть в открытом доступе (как и криптоустройство, которое в данном случае — просто пк), и да, для атаки по времени в данном случае необходим только криптоконтейнер, т.к. все остальное уже есть в наличии.

Есть атаки по времени где необходимо иметь тоже самое устройство, на котором создавался криптоконтейнер, однако в данном случае эта не необходимое условие. Смотрите взлом AES за 2009 год.

Ну это сразу было понятно по странным вопросам :D

Рад, что признали.

Заканчиваем.

Если у Вас криптоустройство уже с введенным ключом вы что взламывать-то собираетесь?

Данные уже расшифрованы, раз ключ введен :D

Твердая пятерка! Cпасибо за море позитива!

P.S. Все-таки почитайте про «атаку по времени» на вики (чтобы глупости не писать) — там все четко изложено.

Еще раз — эта атака позволяет сократить область для брутфорса и таким образом снизить затраты времени на него. И проводится она на устройство / программу с криптоконтейнером, измеряя время между вводом пароля (неправильного) и отказом.

Например, зная как устроен алгоритм математически, по этому времени можно судить о длине пароля в символах, или что делать с текущим паролем — менять первый символ у него, перейти к другому символу, добавить символ или вообще предпринять что-то совершенно другое.

Тайминг, как было выше справедливо процитировано, это разновидность атаки с использованием побочных каналов получения информации о самом процессе шифрования. Стандартный механизм противодействия — искусственное выравнивание времен выполнения функций (равно как и нормализация трафика при канальном шифровании и т.п.).

Берем два криптоустройства, условно далее Трукрипт и Веракрипт, которые реализуют один и тот же надежный криптоалгоритм (условно — AES). Любой стандартизованный алгоритм должен давать одни и те же выходные данные при одних и тех же входных, независимо от его реализации (например, в наших последних ГОСТах как правило включается т.н. контрольный пример, который должен проходить на любых реализациях). Т.е. для одного и того же текста при одном и том же ключе Трукрипт и Веракрипт дадут одну и ту же зашифрованную информацию.

Далее, предположим Трукрипт неустойчив к таймингу, а Веракрипт — совсем наоборот. И вот я, получив зашифрованный Веракриптом текст, предполагаю, что он был зашифрован Трукриптом и атакую его по таймингу — ведь «необходим только криптоконтейнер, т.к. все остальное уже есть в наличии». В конце концов, я же не обязан знать, чем конкретно текст зашифровали — это же можно сделать и Трукриптом с тем же результатом. И вот, используя уязвимость по таймингу в Трукрипте, я получаю исходный ключ, который должен подойти и для Веракрипта.

Вопрос — как же так???

Ну и с одинаковостью выходных данных при шифровании все далеко не так однозначно.

Но я оставляю выяснение этого вопроса Вам, ок?

И так наоффтопили прилично.

Все чудесатее и чудесатее… Борьба с таймингом влияет на выходной результат — зашифрованный текст? Каким образом?

Я говорил одинаковость результатов стандартизованного криптоалгоритма при одинаковых входных данных. Что тут неоднозначного?

Спасибо. Попробую найти черную кошку в темной комнате. Она точно там есть?

Зато сколько открытий чудных совершили.

Если флеш чипа можно сдампить, то и ключ извлечь можно.

В нём стопудово есть какой-то бэкдор.

И товарищам из соседней страны поможет, если что. :-)

… а еще бы дамп первых секторов чтобы посмотреть как там структура расписана

У меня это как бы работало, но рандомно вылезала ошибка записи. Поэтому ни разу полностью тестирование диска провести не удалось. Отдельно я потом диск отформатировал и протестировал, с самим жестким диском все ок, до сих пор его использую. За коробку долго спорил с продавцом, но все таки получил рефанд примерно на 20 USD.

На неделе выбирал подарок с таким же функционалом. В итоге остановился на Zalman ZM-SHE500 (мин. стоимость 2700-2900р). Диск Seagate Barracuda Compute ST2000LM015 от 5200р.В итоге комплект обойдётся в 8100р. с локальной гарантией и возможностью выбрать любой подходящий диск. Я, правда, на подарок выбрал 1TB WD10SPZX за 3000р.

В общем думайте сами, решайте сами. Решение от Zalman мне симпатичнее + есть код восстановления, чехол, локальная гарантия. Да, я слышал о возможнойбаге с клавиатурой, но это для меня не определяюще, т.к. это бага не повальная.

Тут кто-то, (если не ошибаюсь, уважаемый lollipop) рассказывал о дешифровке дампа из китайской бытовой робокамеры…

P.S.

Могу ещё предложить вскрыть BSD ELI.

Можете проверить эмпирически — сменить пароль контейнера. У меня это занимает около секунды на контейнере в несколько десятков гигов(за вычетом времени на создание random pool).

А в ELI иначе не было бы возможности назначать диску несколько паролей(свой для каждого пользователя).

Другое дело, что нужно еще получить доступ к зашифрованному ключу, если память контроллера, в котором хранится ключ защищена как надо, то его ключ можно хранить в открытом виде, а в соседнем байте данных хранить и пин и их напрямую не связывать. Всё будет упираться в защиту памяти контроллера.

Ещё раз, «смена пароля за секунду без полного перекодирования» это не признак уязвимости в принципе, это нормальный дизайн. Проблема этого девайса совсем в другом. Этому девайсу, очень может быть, и полное перешифрование диска при смене пин-кода не поможет.

По-этому обращаться в такие конторы ради получения какой-то уникальной прошивки какого-то девайса можно, так как таких девайсов можно купить и разобрать на контроллеры сотню и достаточно чтобы хотя бы из одного удалось считать прошивку, а вот в такой коробочке секретный ключ у каждой разный. Если не получится прочитать с первого раза-вы уже вскрыть не сможете даже тем самым способом с паяльником.

Намного проще как раз таки с паяльника в таком случае и начать.

1) Неизвестная реализация неизвестного алгоритма от китайского производителя. Может там и не AES, а если AES, то не в том режиме(в ECB, например), а если в правильном режиме, то может реализация кривая(IV совсем неслучайный или вшитые ключи или ещё что)

2) Короткий пароль. Даже если запомнить 10 цифр, это будет всего лишь 2^33, гораздо меньше, чем уже давно вскрытый DES. А на практике это будет 6-8 цифр, можно подобрать простым перебором.

3) Цифры пароля можно узнать по следам пальцев, что ещё больше упростит процедуру подбора.

Для своих денег слишком много оговорок. VeraCrypt'ом можно наворочать гораздо более интересную и безопасную схему, причем, бесплатно.

Статистику не просто надо прочитать, её ещё и понять надо.

А за бэкблейзом полезно следить, да :)

Вставляете диск №1, форматируете и устанавливаете пароль 123456789. Диск отсоединяете.

Вставляете диск №2, форматируете и устанавливаете пароль 987654321. Диск отсоединяете и подсоединяете диск №1.

Дальше смотрите поведение.

Вариант 1. не подходит никакой пароль.

Вариант 2. Подходит пароль №2, но данные не видны.

Вариант 3. Подходит пароль №1 и данные видны.

Либо что-то совсем другое.

И лично мне больше нравится вариант с обычным винтом и контейнером на нем под трукриптом.

У меня есть кстати криптофлешка, которая по описанию шифрует данные (сам не проверял), так она сделана более интересно. на ней есть ReadOnly раздел c программой (не драйвером) управления, которая управляет двумя разделами — открытым (как обычная флешка) и закрытым, доступным после ввода пароля. Т.е. никаких кнопок на устройстве, вставил флешку, запустил программу и ввел пароль, если надо получить закрытый раздел. Очень удобно.

Так что это «очень неудобно» как раз. То же самое, что бросить на флешку портабельный трукрипт.

Приятно читать столь правильные вещи. Абсолютно согласен, более того, реально строил такие правила и политики. Есть только два нюанса. Во-первых, систем с такими правилами в природе чрезвычайно мало. Во-вторых, там, где они все-таки есть, проблемы криптографической защиты решаются централизовано и совсем по-другому. И постороннее внешнее устройство вообще к компу не подключишь.

Ясно, что мир несовершенен и такой вариант может быть удобен, но я про то, что его легко сделать самому. Так же от любой флешки отначить раздел и записать на него тот же трукрипт или ещё что-то.

Если человек может придумать и запомнить случайный цифробуквенный пароль, он сможет придумать и запомнить случайный цифровой. Иначе пароль и там, и там будет как-то с ним связан.

Ну и QWERTY-клавиатура на таком девайсе это очень неюзабельно.

Устройство для домашнего применения, кто его там ломать будет.

даже 5 цифр замучаются домашние перебирать на клавиатуре )

Например в 16 цифрах может только один раз встретится цифра 1.

И что, кнопка будет практически не затерта, а перебор без нее ничего не даст )

Все эти тезисы про затертость пошли со времен домофонов с 3 кнопками на открытие.

Там действительно, из 10 цифр только три затертых, нужно перебрать чуть чуть комбинаций.

А вот на 10 цифрах 16цифровой пароль потертостями не вскроешь

Второй коробки для тестирования сменой мест дисков внутри — нет рядом.