Внешний корпус с тройной защитой ORICO 2719U3-GM для 2,5" накопителей SATA

- Цена: $8.99 на момент покупки

- Перейти в магазин

Водонепроницаемый, противоударный, пыленепроницаемый HDD Box с интерфейсом USB 3.0 для SSD/HDD дисков SATA да ещё и с шифрованием записываемой информации

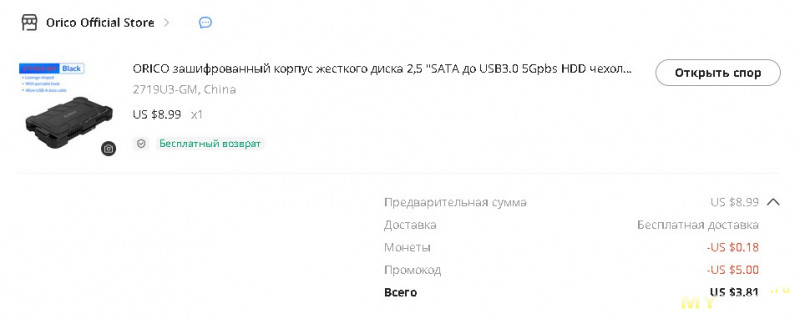

Был куплен на мгновенной распродаже, которые любила устраивать ORICO, продавая очень ограниченное количество товара по очень «вкусной» цене. Ссылка на акцию.

В данный момент по ссылке товар распродан, но эту модель всё ещё можно найти в оффлайн магазинах.

В данный момент по ссылке товар распродан, но эту модель всё ещё можно найти в оффлайн магазинах.

На русском и, что удивительно, английском сайтах ORICO информации об этой модели я не нашёл, зато она была найдена на Гонконгой версии.

Характеристики, взятые с сайта:

3 модели с переносным колечком:

2719U3-GM

2759U3-GM

2779U3-GM

3 модели без переносного колечка:

2739U3-M

2769U3-M

2799U3-M

Тройная защита, по мнению производителя, заключается в водонепроницаемости, противоударности и пыленепроницаемости корпуса.

Но упоминаний о конкретном IP-классе этой защиты я не увидел, может никто и не сертифицировал устройство. Маркетологи могли бы не мелочился и добавить ещё и четвёртую защиту — записанной информации, т.к. обещается, что она шифруется.

Но упоминаний о конкретном IP-классе этой защиты я не увидел, может никто и не сертифицировал устройство. Маркетологи могли бы не мелочился и добавить ещё и четвёртую защиту — записанной информации, т.к. обещается, что она шифруется.

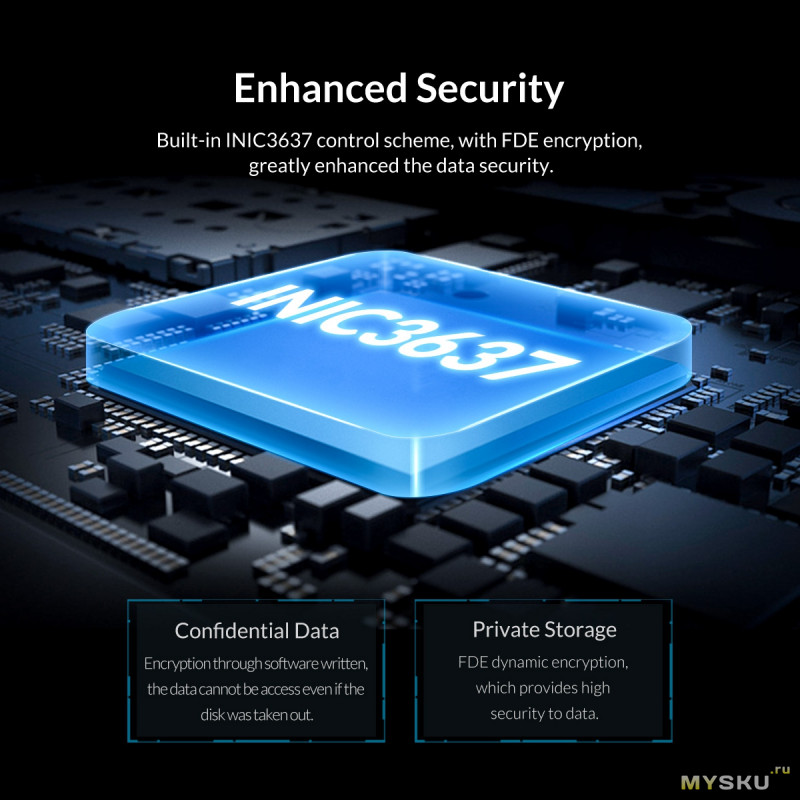

Покупая устройство, я не думал о том, как шифрование реализовано — за эту цену защищённый корпус и без него хорош. Тут главное было успеть раньше других, ибо сказано: "Ин дер гроссен фамилиен нихт клювен клац-клац!", и даже не стал тратить время на включение кэшбека. Я полагал, что во встроенном флеше кроме прошивки будет записана некая программа, реализующая шифрование чисто программным способом, типа TrueCrypt, и что ей пользоваться я точно не стану и тут же забуду о её существовании. И только после получения посылки и изучения характеристик, я подумал, а что это за алгоритм шифрования «Control Scheme INIC3637», о котором я не слышал.

Поиск в Интернет быстро выдал, что это INIC-3637 — это никакой не алгоритм, а чип Initio INIC-3637 от компании Sage Microelectronics Corp.

Bridge Controller INIC-3637 USB 3.0 SATA-III

И что они стоят в таких известных коробочках, как Zalman ZM-VE350 или ZM-VE500. А это уже интересно, т.к. аппаратно реализованное шифрование не будет жрать ресурсы компьютера.

Более подробных сведений на сайте Initio-Sage о нём я не увидел, зато наткнулся на официальном сайте National Institute of Standards and Technology (NIST) на результаты сертификации по программе Cryptographic Algorithm Validation Program

«The AES 128/256 data encryption feature is implemented in the Sage's bridge chips, it provides the data security and protection for the user on the storage enclosure application.»

Если кратко — чип Sage INIC-3637 прошёл сертификацию на соответствие шифрованию по алгоритму AES с 128/256-битным ключом.

И вооружённый этими сведениями я приступил к изучению покупки.

Ведущий специалист по информационной безопасности за пару секунд изучила коробку и дала заключение, что шифрованием по ГОСТ-у тут и не пахнет, поэтому коробка не имеет смысла, после чего потеряла к ней всяческий интерес и направилась к миске требовать плату за проделанную работу.

Я же с её категоричностью не согласился и сорвал прозрачную плёнку, в которую коробка была запечатана:

Я же с её категоричностью не согласился и сорвал прозрачную плёнку, в которую коробка была запечатана:

В комплект, кроме собственно корпуса, входит отвёртка и краткая инструкция на английском и китайском языках:

В комплект, кроме собственно корпуса, входит отвёртка и краткая инструкция на английском и китайском языках:

Несъёмный кабель длиной 41 см держится на корпусе в специальных пазах:

Несъёмный кабель длиной 41 см держится на корпусе в специальных пазах:

Для разъёма USB-A также имеется специальная выемка:

Для разъёма USB-A также имеется специальная выемка:

На обратной стороне есть 6 маленьких шурупчиков под отвёртку Torx, которые держат заднюю крышку:

На обратной стороне есть 6 маленьких шурупчиков под отвёртку Torx, которые держат заднюю крышку:

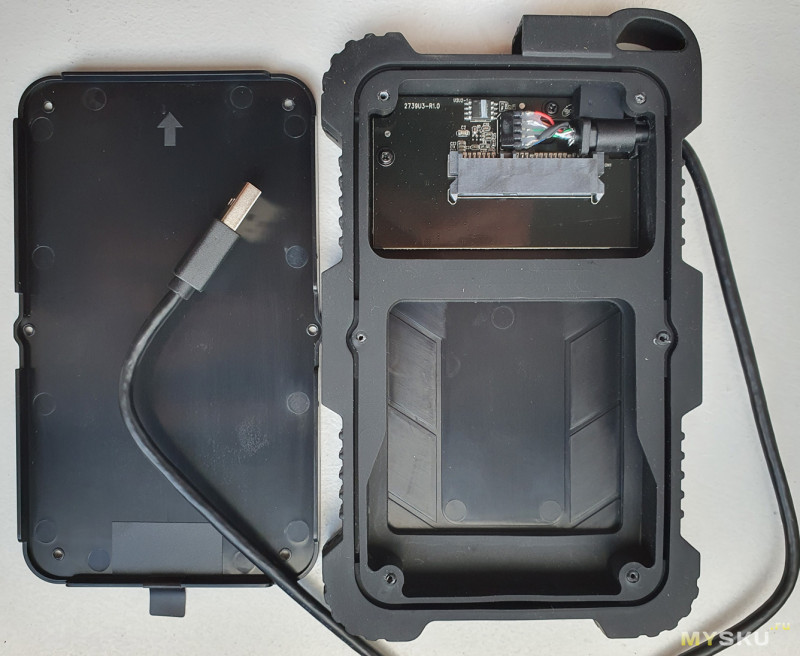

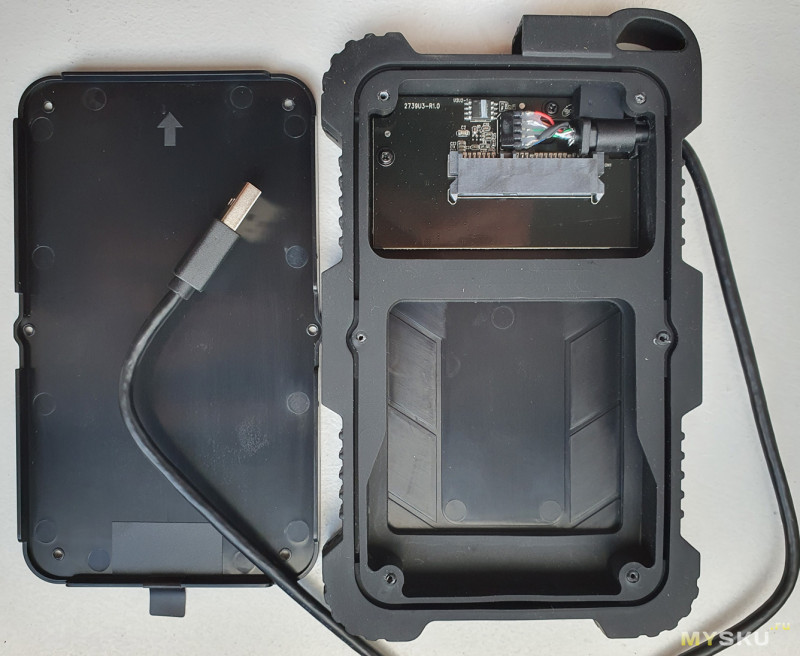

Снятая задняя крышка:

Снятая задняя крышка:

Обе крышки изготовлены из пластика толщиной ~1мм, и у меня есть сомнения, что они смогут обеспечить хорошую защиту при ударе. Зато боковина сделана целиком из куска толстой твёрдой резины. Сильно сомневаюсь, что это силикон, как было указано в характеристиках на сайте.

Обе крышки изготовлены из пластика толщиной ~1мм, и у меня есть сомнения, что они смогут обеспечить хорошую защиту при ударе. Зато боковина сделана целиком из куска толстой твёрдой резины. Сильно сомневаюсь, что это силикон, как было указано в характеристиках на сайте.

Кабель пропущен через дырку в корпусе:

Никакой дополнительной защиты от попадания через эту дырку воды или пыли нет. Хорошо, что хотя бы кабель в ней сидит достаточно плотно.

Никакой дополнительной защиты от попадания через эту дырку воды или пыли нет. Хорошо, что хотя бы кабель в ней сидит достаточно плотно.

Накопитель устанавливается без дополнительных инструментов:

Установить его просто, а вот вынуть уже сложнее, т.к. подлезать и подцеплять его неудобно. Впрочем, этот корпус не предназначен для частой смены дисков.

Установить его просто, а вот вынуть уже сложнее, т.к. подлезать и подцеплять его неудобно. Впрочем, этот корпус не предназначен для частой смены дисков.

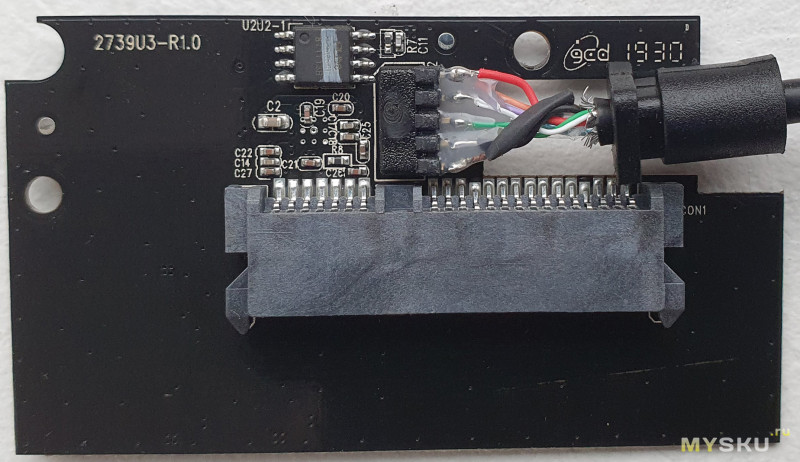

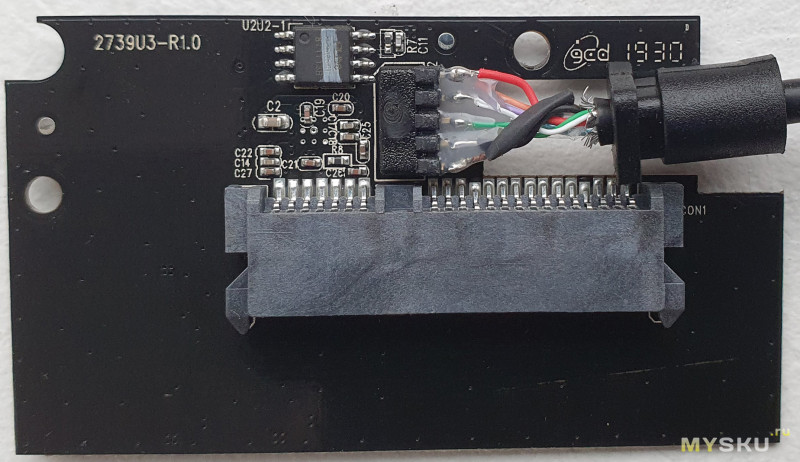

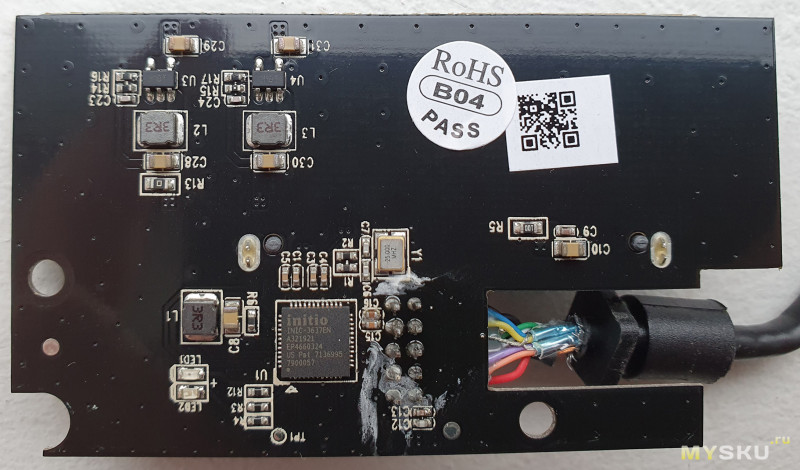

Платка держится двумя винтиками под крестовую отвёртку. Передняя сторона:

Кабель припаян и залит термоклеем. На плате видна микросхема PUYA P25Q64H в корпусе SOP-8. Это FLASH память объёмом 64 Мбит для хранения прошивки.

Кабель припаян и залит термоклеем. На плате видна микросхема PUYA P25Q64H в корпусе SOP-8. Это FLASH память объёмом 64 Мбит для хранения прошивки.

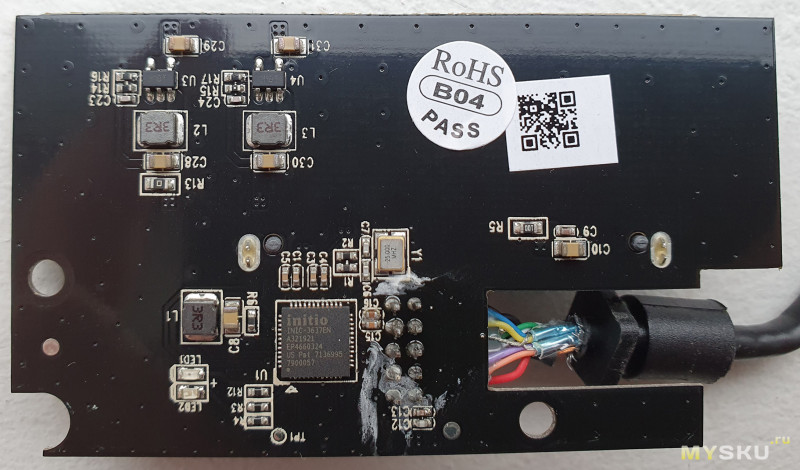

Обратная сторона:

Чип соответствует описанию — initio INIC-3637EN.

Чип соответствует описанию — initio INIC-3637EN.

На обеих сторонах платы видны остатки флюса и ещё какая-то грязь. Экран кабеля USB 3 ни к чему не подключен.

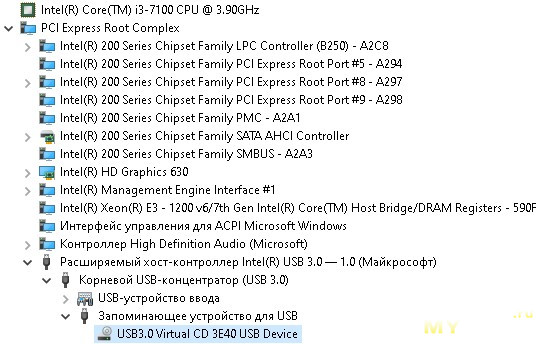

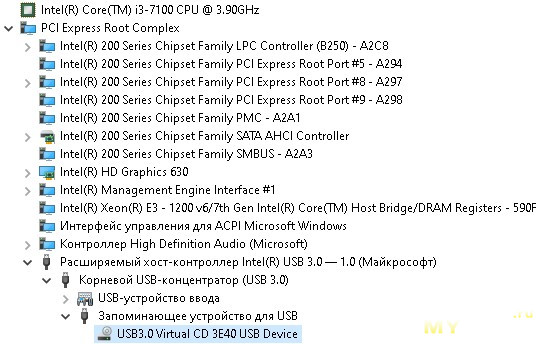

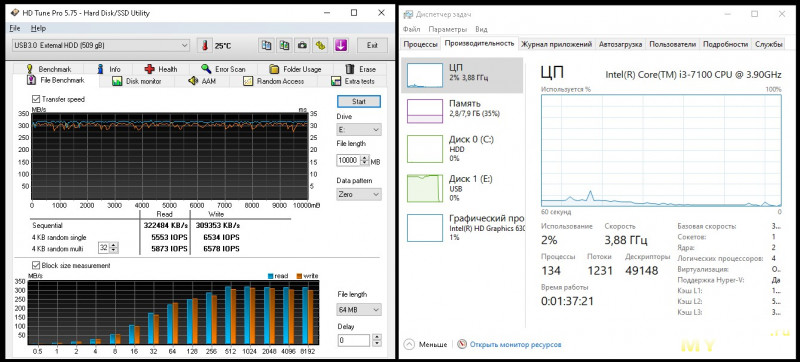

Тестировал работу внешнего корпуса на компьютере с процессором Core i3-7100 @ 3.9GHz под Windows 10 Pro.

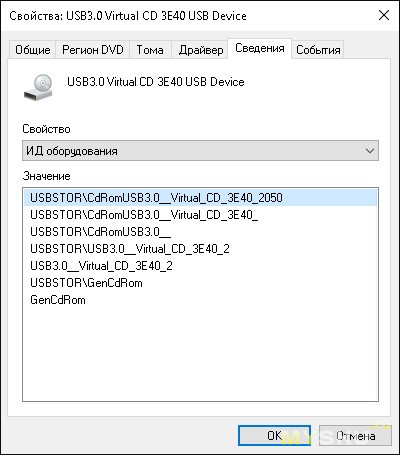

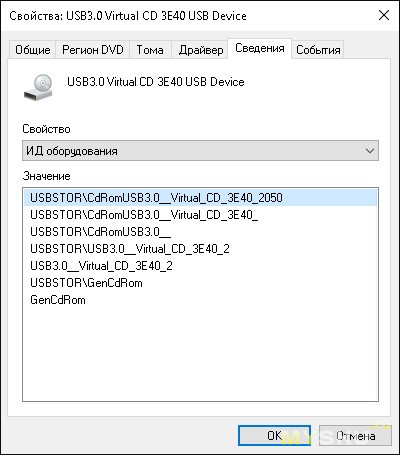

При подключении к компьютеру в системе появляется виртуальный CD-привод:

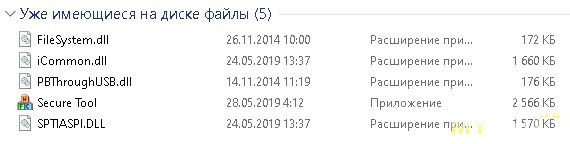

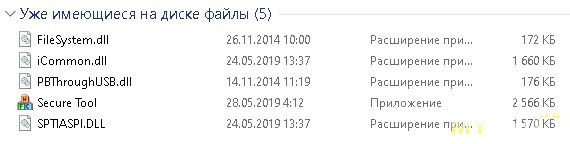

На CD записаны всего 5 файлов:

На CD записаны всего 5 файлов:

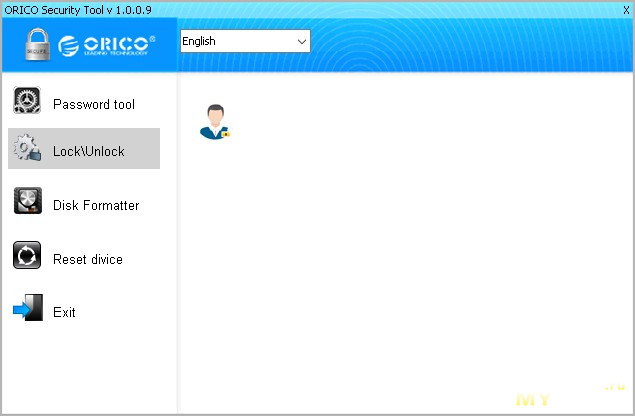

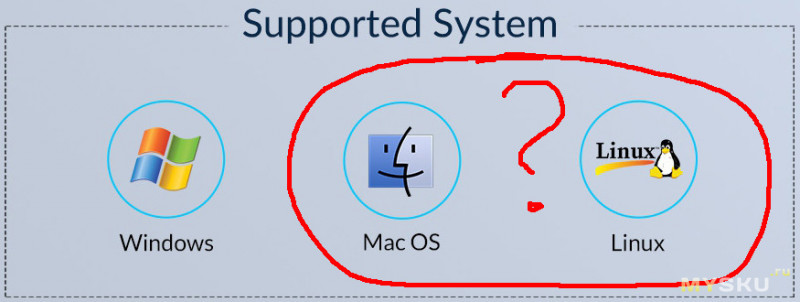

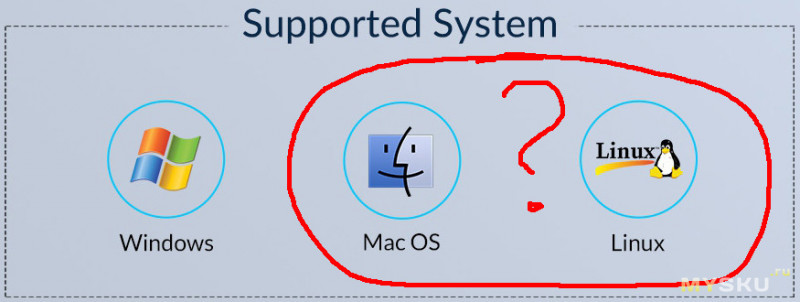

Очевидно, что это одна программа для Windows. А где же обещанные Mac OS и Linux???

Очевидно, что это одна программа для Windows. А где же обещанные Mac OS и Linux???

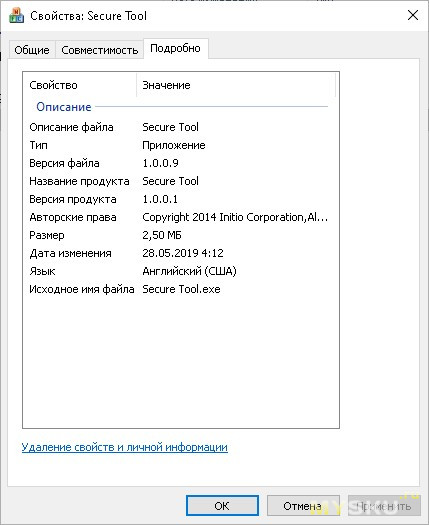

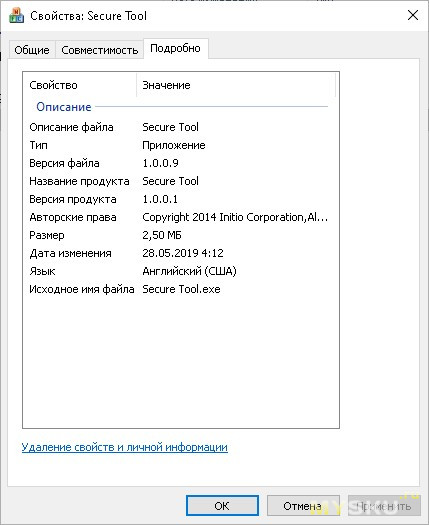

Прежде, чем запустить её, проверил диск Касперским, он ничего подозрительного не нашёл. Свойства исполняемого файла:

Авторские права — сама Initio, видимо Orico ничего придумывать не стала и приложила ПО производителя чипа. Найти в Интернет более свежую версию, а также версию под Mac OS или Linux я не смог.

Авторские права — сама Initio, видимо Orico ничего придумывать не стала и приложила ПО производителя чипа. Найти в Интернет более свежую версию, а также версию под Mac OS или Linux я не смог.

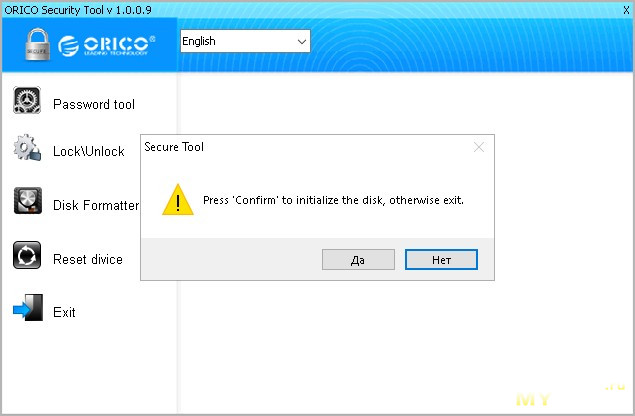

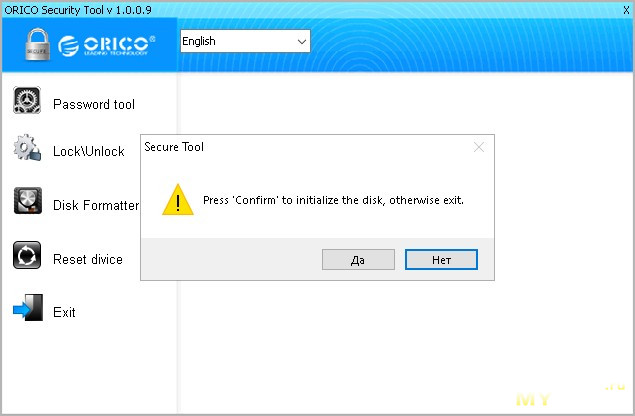

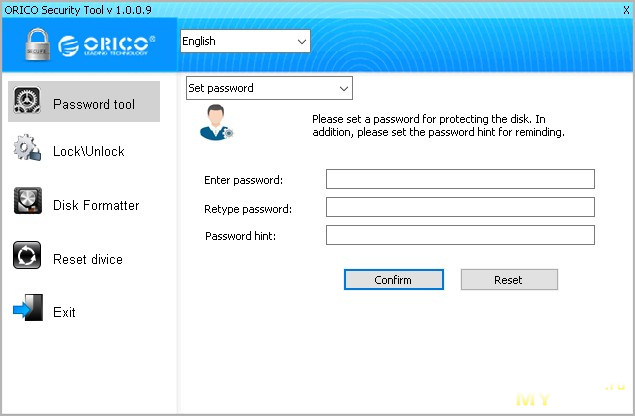

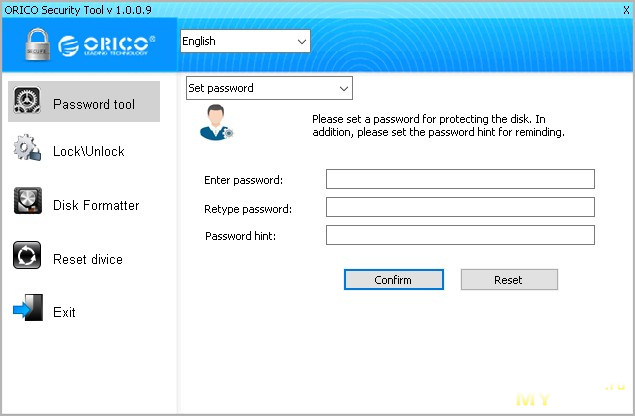

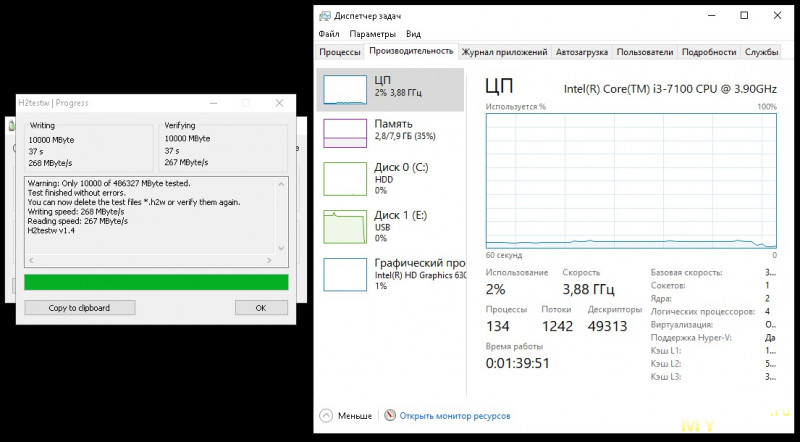

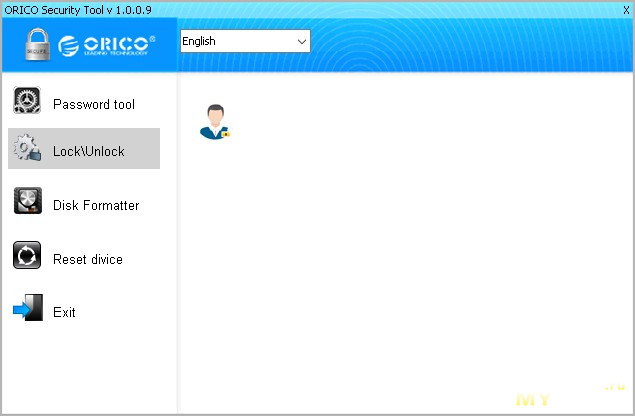

Первый запуск программы:

В отзывах об этой модели есть стоны, что программа удаляет ранее записанную на диск информацию. Об этом в явном виде написано на странице продавца, в инструкции и при работе самой программы, но кто же их читает… Я попробовал получить доступ к диску, не проводя инициализацию диска, но у меня ничего не получилось. Так что делайте резервную копию ценных данных перед установкой диска, если они там были.

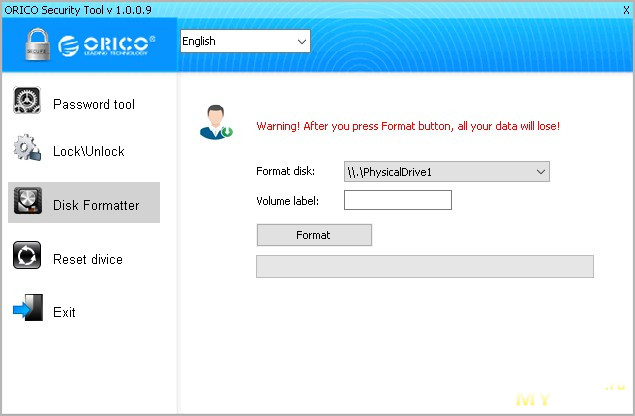

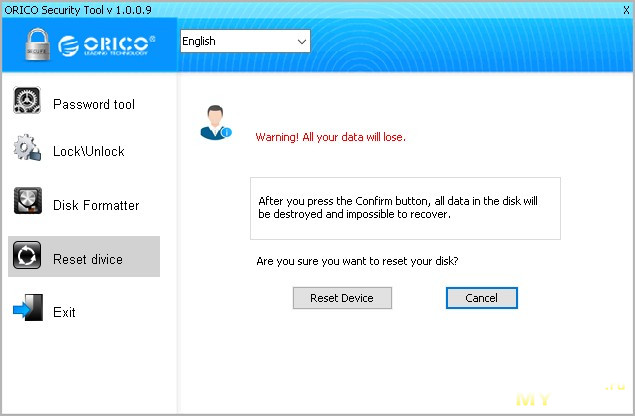

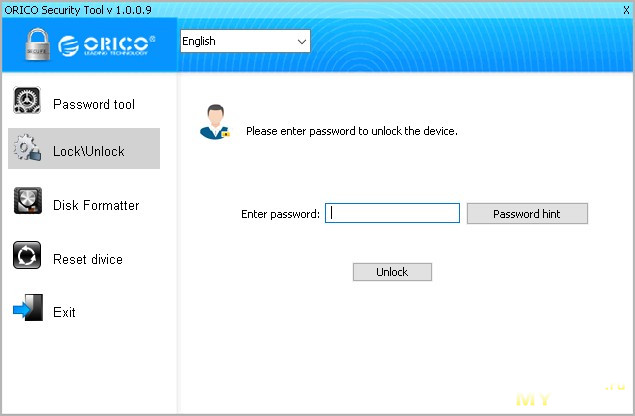

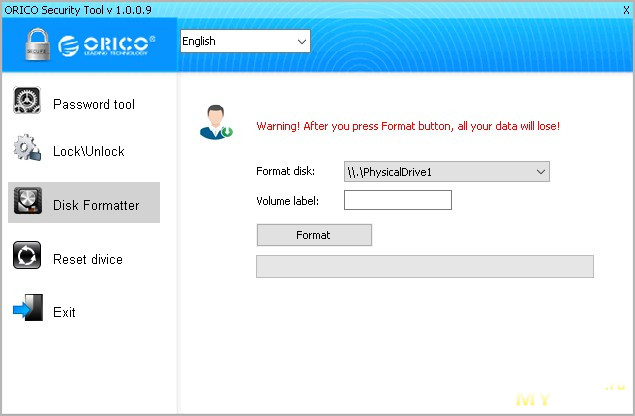

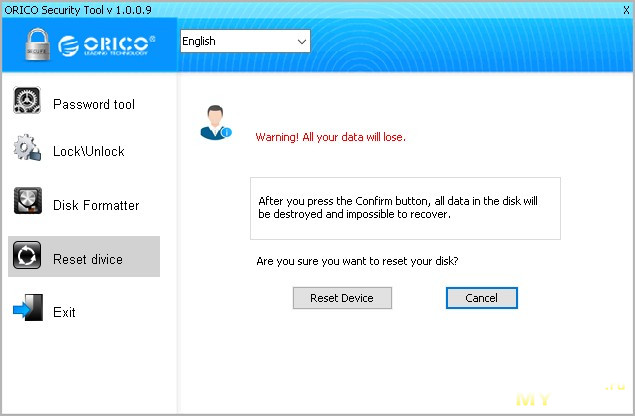

Программа очень проста и незамысловата. Позволяет задать пароль; подключить/отключить диск и его отформатировать.

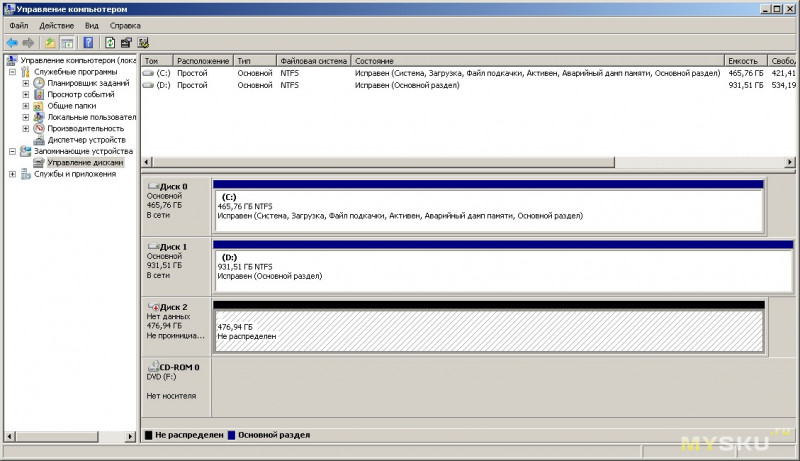

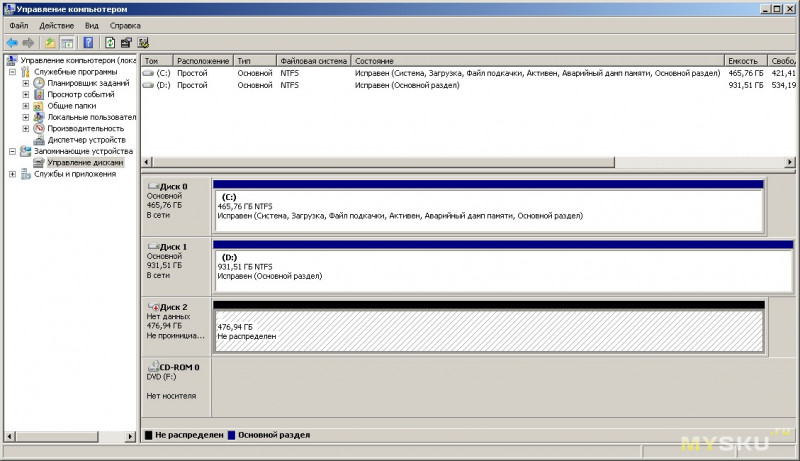

После инициализации и форматирования диска я его вынул из корпуса и подключил напрямую к другому компьютеру:

Диск видится девственно чистым. Мы имеем дело с полнодисковым шифрованием (Full Disk Encryption, FDE), упоминание об этом тоже есть на странице продавца. Так что не получится хранить зашифрованную информацию параллельно с незашифрованной.

Диск видится девственно чистым. Мы имеем дело с полнодисковым шифрованием (Full Disk Encryption, FDE), упоминание об этом тоже есть на странице продавца. Так что не получится хранить зашифрованную информацию параллельно с незашифрованной.

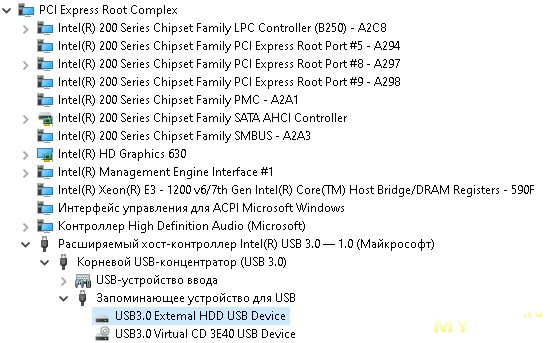

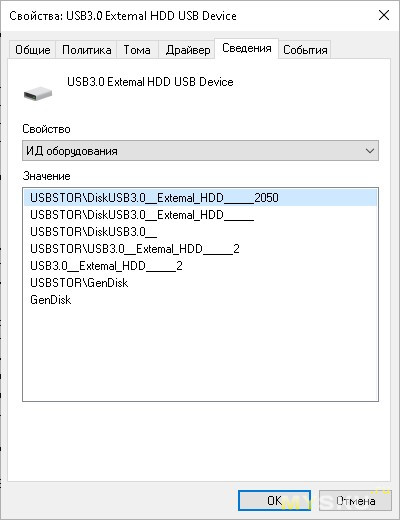

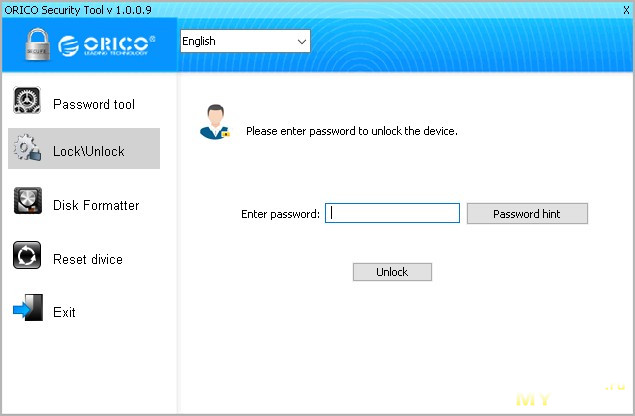

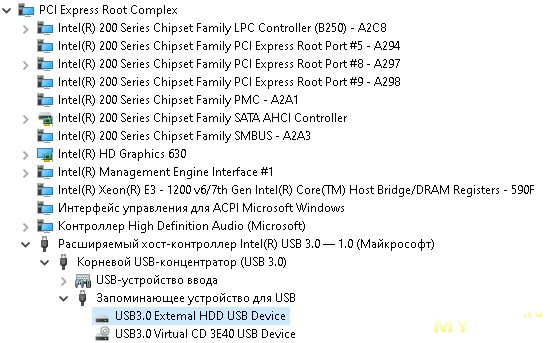

Я вернул диск обратно в коробочку, подключил к компьютеру, запустил программу с появившегося CD и разблокировал его (2-ой скриншот). После этого в системе появилось новое устройство:

После этого программу можно закрывать, она больше не нужна — диск остаётся в системе до тех пор, пока USB не будет отключен, ну или пока с помощью этой же программы не залочить его обратно. Программа портабельная, в систему не устанавливается и настроек не имеет.

После этого программу можно закрывать, она больше не нужна — диск остаётся в системе до тех пор, пока USB не будет отключен, ну или пока с помощью этой же программы не залочить его обратно. Программа портабельная, в систему не устанавливается и настроек не имеет.

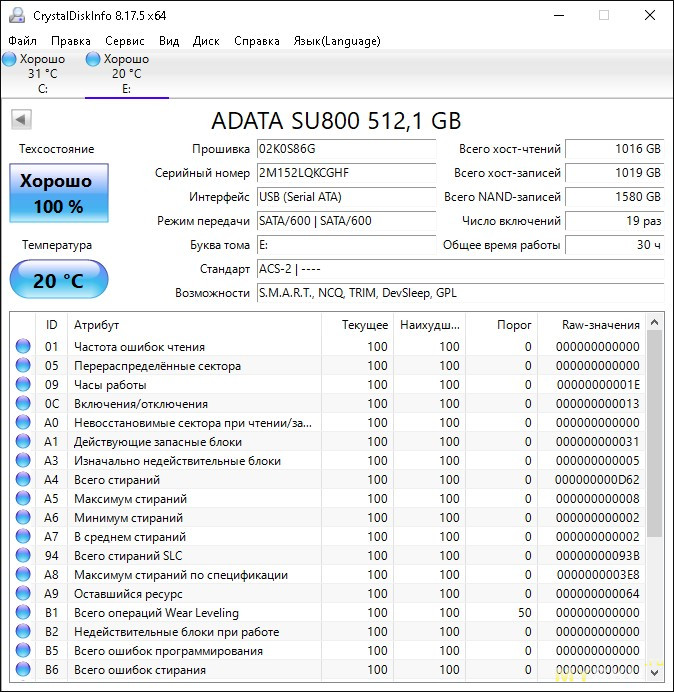

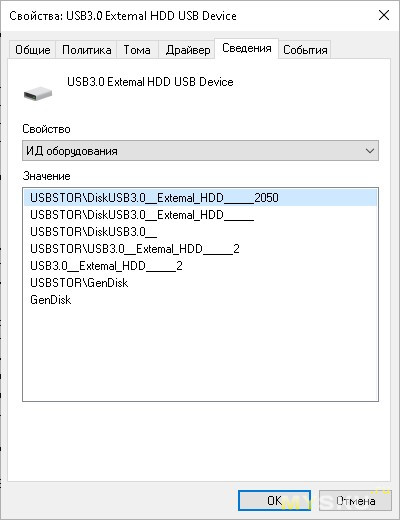

Crystal Disk lnfo:

Неожиданно, но коробочка отдала весь SMART.

Неожиданно, но коробочка отдала весь SMART.

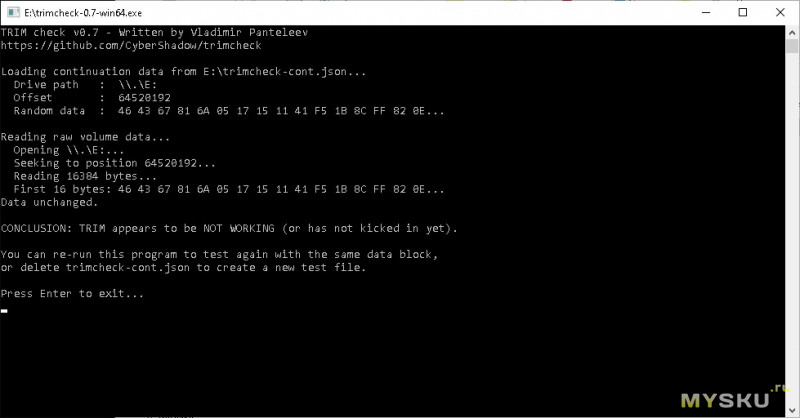

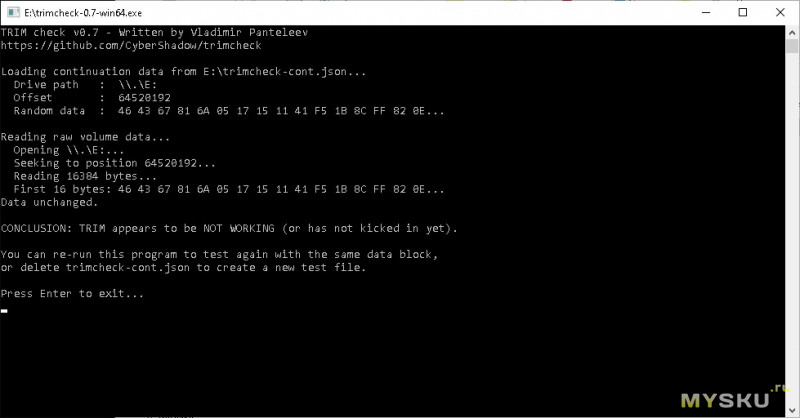

TRIM, естественно, не поддерживается:

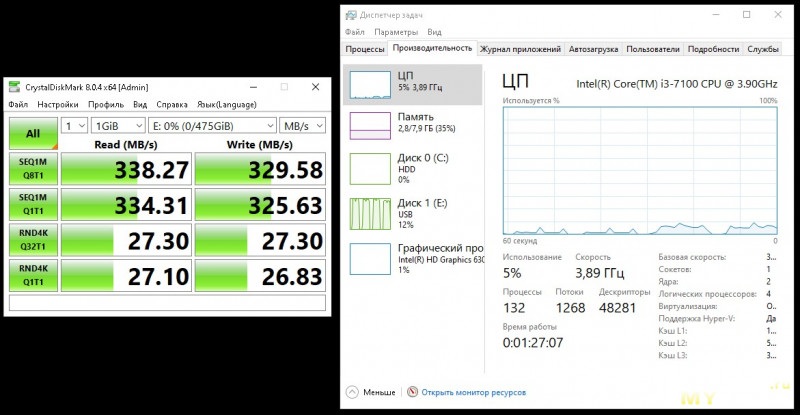

Проверка скорости работы. Для того, чтобы убедиться, что от программы в памяти не осталось каких-нибудь библиотек, «помогающих» шифрованию, все тесты я проводил следя за загрузкой процессора.

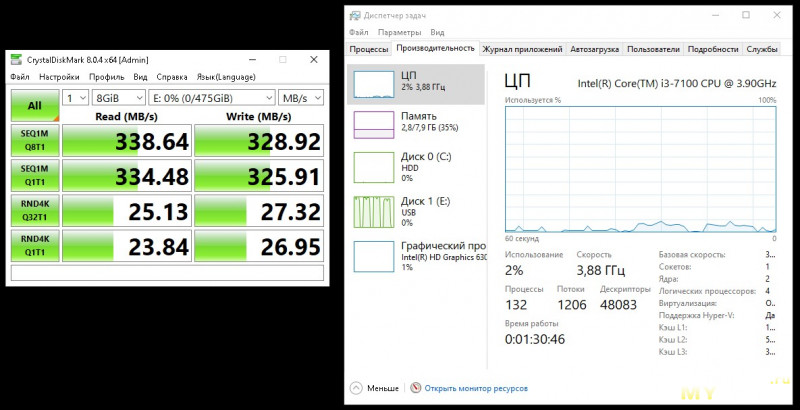

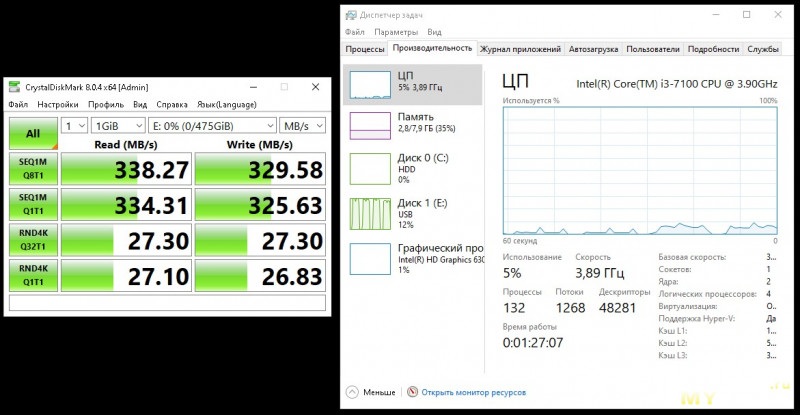

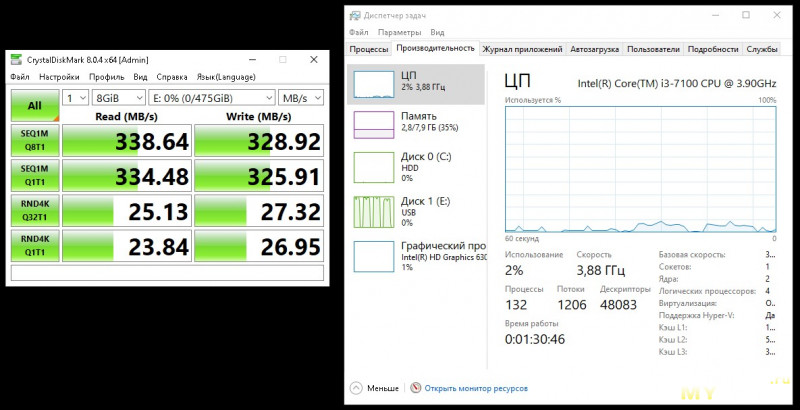

Crystal Disk Mark:

При работе программы загрузка процессора скакала от 2 до 5% (это общая загрузка для всех процессов в системе). На мониторе диска видны периодические пики до 100% и спады до 0% — это особенность работы Crystal Disk Mark, делающей паузы между отдельными тестами. Максимальная скорость — 338 МБайт/с, что составляет ~75% от потолка скорости USB 3.0. Это больше, чем у любого 2,5" HDD, но у SSD будет потеря примерно четверти скорости, что я считаю не высокой платой за аппаратное шифрование.

При работе программы загрузка процессора скакала от 2 до 5% (это общая загрузка для всех процессов в системе). На мониторе диска видны периодические пики до 100% и спады до 0% — это особенность работы Crystal Disk Mark, делающей паузы между отдельными тестами. Максимальная скорость — 338 МБайт/с, что составляет ~75% от потолка скорости USB 3.0. Это больше, чем у любого 2,5" HDD, но у SSD будет потеря примерно четверти скорости, что я считаю не высокой платой за аппаратное шифрование.

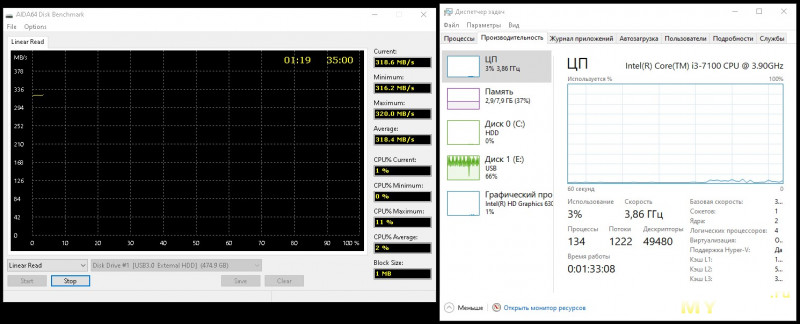

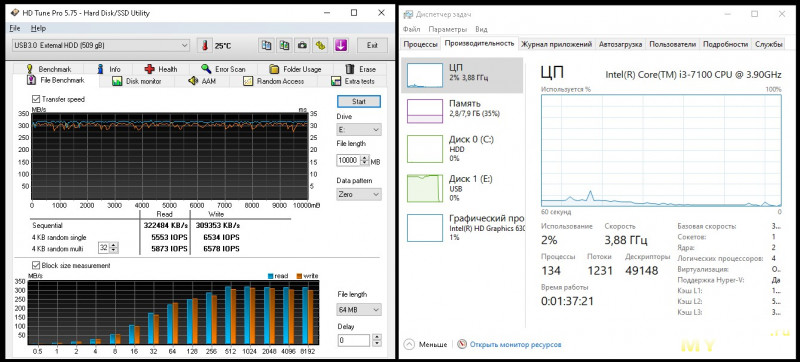

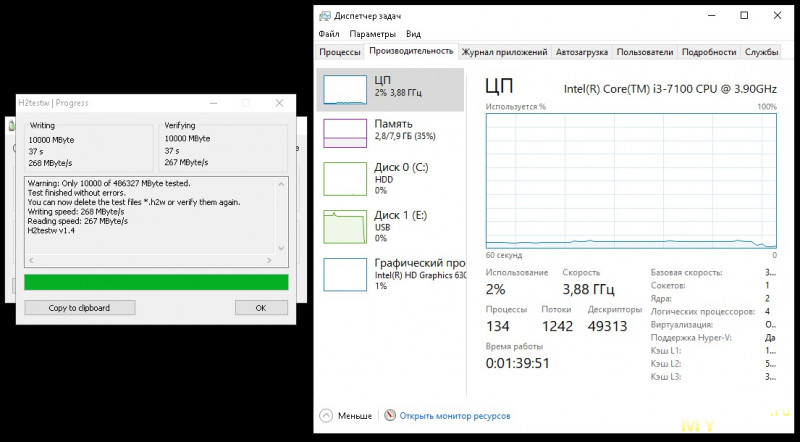

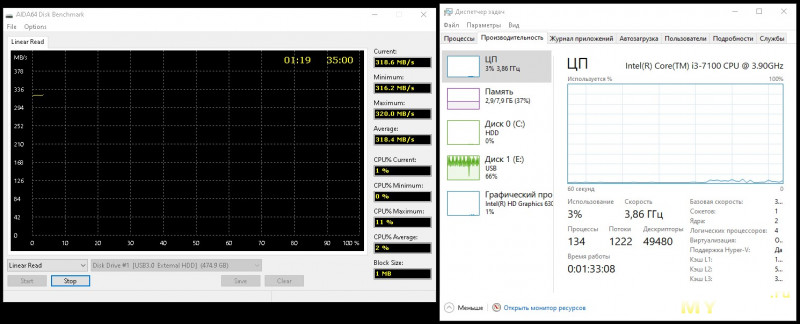

Запустил ещё ряд популярных тестовых программ:

Видно, что везде скорость примерно на четверть ниже, чем у «коробочек» без шифрования.

Видно, что везде скорость примерно на четверть ниже, чем у «коробочек» без шифрования.

Затем, в качестве эксперимента, я в программе удалил установленный пароль. Эта процедура происходит мгновенно, т.к. с помощью него защищается только секретный ключ, применяемый для шифрования данных на диске. Сами же данные остаются в неизменном виде. После этого второй пункт с разблокировкой диска стал пустым:

а сам диск стал сразу появляться в системе при подключении к USB. В таком виде я проверил работу с моим смартфоном Samsung S10 — диск был корректно опознан и с его содержимым можно было работать. Уверен, что и Mac OS с Linux смогут с ним работать в таком режиме. Но я считаю такой вариант временной мерой, т.к. безопасность записанной информации уже не обеспечивается, а этот внешний корпус не отличается от толп своих собратьев, к тому же имея меньшую скорость.

а сам диск стал сразу появляться в системе при подключении к USB. В таком виде я проверил работу с моим смартфоном Samsung S10 — диск был корректно опознан и с его содержимым можно было работать. Уверен, что и Mac OS с Linux смогут с ним работать в таком режиме. Но я считаю такой вариант временной мерой, т.к. безопасность записанной информации уже не обеспечивается, а этот внешний корпус не отличается от толп своих собратьев, к тому же имея меньшую скорость.

Где обещанная поддержка Mac OS и Linux???

Мои впечатления

Я умышленно обходил стороной вопрос наличия закладок как в алгоритме шифрования вообще, так и в этой конкретной реализации. Для такого анализа у меня лично совершенно не достаточно квалификации. Так что выводы будут на «бытовом» уровне.

Плюсы:

— Диск с какой-никакой, но защитой от ударов и проникновения воды. Топить точно не стоит, но от брызг и пыли спасёт. Ронять тоже надо аккуратно, заранее позаботившись, чтобы он упал на ребро, а не плашмя ;-)

— Шифрует всю записываемую на него информацию предположительно по алгоритму AES с помощью аппаратного чипа, не задействуя ресурсов компьютера.

— Простое комплектное ПО, которое всегда с собой.

— Дешевле аналогов (по крайней мере на момент покупки мной).

Минусы:

— Нет программы для Mac OS и Linux.

— Не разграничения по нескольким пользователям с разным уровнем доступа: либо всё, либо ничего.

— Нет возможности скрыть только часть данных, оставив на виду некоторую «безобидную» информацию.

— Скорость ниже примерно на четверть, чем у внешних корпусов без шифрования.

Был куплен на мгновенной распродаже, которые любила устраивать ORICO, продавая очень ограниченное количество товара по очень «вкусной» цене. Ссылка на акцию.

Пруф покупки

На русском и, что удивительно, английском сайтах ORICO информации об этой модели я не нашёл, зато она была найдена на Гонконгой версии.

Характеристики, взятые с сайта:

ORICO Triple Protection Hard Drive Enclosure With HookВсего есть 6 моделей, отличающиеся цветом и наличием колечка для переноски:

Product Code ORICO 2719U3-GM

Material ABS + Silicone

Color Black, Yellow, Blue

Input Interface SATA Revision 3.0

Output Interface USB 3.0 Type-A

Control Scheme INIC3637

Transfer Rate USB 3.0 5Gbps

Dimension 161mm(L)*96mm(W)*18.2mm(H)

Compatible Disk 2,5 inch SATA HDD/SSD (7-9.5mm thickness)

Supported Capacity 4TB Max

Installation Screwing

Supported Systems Windows / Mac / Linux

3 модели с переносным колечком:

2719U3-GM

2759U3-GM

2779U3-GM

3 модели без переносного колечка:

2739U3-M

2769U3-M

2799U3-M

Тройная защита, по мнению производителя, заключается в водонепроницаемости, противоударности и пыленепроницаемости корпуса.

Но упоминаний о конкретном IP-классе этой защиты я не увидел, может никто и не сертифицировал устройство. Маркетологи могли бы не мелочился и добавить ещё и четвёртую защиту — записанной информации, т.к. обещается, что она шифруется.

Но упоминаний о конкретном IP-классе этой защиты я не увидел, может никто и не сертифицировал устройство. Маркетологи могли бы не мелочился и добавить ещё и четвёртую защиту — записанной информации, т.к. обещается, что она шифруется.

Покупая устройство, я не думал о том, как шифрование реализовано — за эту цену защищённый корпус и без него хорош. Тут главное было успеть раньше других, ибо сказано: "Ин дер гроссен фамилиен нихт клювен клац-клац!", и даже не стал тратить время на включение кэшбека. Я полагал, что во встроенном флеше кроме прошивки будет записана некая программа, реализующая шифрование чисто программным способом, типа TrueCrypt, и что ей пользоваться я точно не стану и тут же забуду о её существовании. И только после получения посылки и изучения характеристик, я подумал, а что это за алгоритм шифрования «Control Scheme INIC3637», о котором я не слышал.

Поиск в Интернет быстро выдал, что это INIC-3637 — это никакой не алгоритм, а чип Initio INIC-3637 от компании Sage Microelectronics Corp.

Bridge Controller INIC-3637 USB 3.0 SATA-III

И что они стоят в таких известных коробочках, как Zalman ZM-VE350 или ZM-VE500. А это уже интересно, т.к. аппаратно реализованное шифрование не будет жрать ресурсы компьютера.

Более подробных сведений на сайте Initio-Sage о нём я не увидел, зато наткнулся на официальном сайте National Institute of Standards and Technology (NIST) на результаты сертификации по программе Cryptographic Algorithm Validation Program

«The AES 128/256 data encryption feature is implemented in the Sage's bridge chips, it provides the data security and protection for the user on the storage enclosure application.»

Если кратко — чип Sage INIC-3637 прошёл сертификацию на соответствие шифрованию по алгоритму AES с 128/256-битным ключом.

И вооружённый этими сведениями я приступил к изучению покупки.

Ведущий специалист по информационной безопасности за пару секунд изучила коробку и дала заключение, что шифрованием по ГОСТ-у тут и не пахнет, поэтому коробка не имеет смысла, после чего потеряла к ней всяческий интерес и направилась к миске требовать плату за проделанную работу.

Я же с её категоричностью не согласился и сорвал прозрачную плёнку, в которую коробка была запечатана:

Я же с её категоричностью не согласился и сорвал прозрачную плёнку, в которую коробка была запечатана: В комплект, кроме собственно корпуса, входит отвёртка и краткая инструкция на английском и китайском языках:

В комплект, кроме собственно корпуса, входит отвёртка и краткая инструкция на английском и китайском языках: Несъёмный кабель длиной 41 см держится на корпусе в специальных пазах:

Несъёмный кабель длиной 41 см держится на корпусе в специальных пазах: Для разъёма USB-A также имеется специальная выемка:

Для разъёма USB-A также имеется специальная выемка: На обратной стороне есть 6 маленьких шурупчиков под отвёртку Torx, которые держат заднюю крышку:

На обратной стороне есть 6 маленьких шурупчиков под отвёртку Torx, которые держат заднюю крышку: Снятая задняя крышка:

Снятая задняя крышка: Обе крышки изготовлены из пластика толщиной ~1мм, и у меня есть сомнения, что они смогут обеспечить хорошую защиту при ударе. Зато боковина сделана целиком из куска толстой твёрдой резины. Сильно сомневаюсь, что это силикон, как было указано в характеристиках на сайте.

Обе крышки изготовлены из пластика толщиной ~1мм, и у меня есть сомнения, что они смогут обеспечить хорошую защиту при ударе. Зато боковина сделана целиком из куска толстой твёрдой резины. Сильно сомневаюсь, что это силикон, как было указано в характеристиках на сайте.Кабель пропущен через дырку в корпусе:

Никакой дополнительной защиты от попадания через эту дырку воды или пыли нет. Хорошо, что хотя бы кабель в ней сидит достаточно плотно.

Никакой дополнительной защиты от попадания через эту дырку воды или пыли нет. Хорошо, что хотя бы кабель в ней сидит достаточно плотно.Накопитель устанавливается без дополнительных инструментов:

Установить его просто, а вот вынуть уже сложнее, т.к. подлезать и подцеплять его неудобно. Впрочем, этот корпус не предназначен для частой смены дисков.

Установить его просто, а вот вынуть уже сложнее, т.к. подлезать и подцеплять его неудобно. Впрочем, этот корпус не предназначен для частой смены дисков.Платка держится двумя винтиками под крестовую отвёртку. Передняя сторона:

Кабель припаян и залит термоклеем. На плате видна микросхема PUYA P25Q64H в корпусе SOP-8. Это FLASH память объёмом 64 Мбит для хранения прошивки.

Кабель припаян и залит термоклеем. На плате видна микросхема PUYA P25Q64H в корпусе SOP-8. Это FLASH память объёмом 64 Мбит для хранения прошивки.Обратная сторона:

Чип соответствует описанию — initio INIC-3637EN.

Чип соответствует описанию — initio INIC-3637EN.На обеих сторонах платы видны остатки флюса и ещё какая-то грязь. Экран кабеля USB 3 ни к чему не подключен.

Тестировал работу внешнего корпуса на компьютере с процессором Core i3-7100 @ 3.9GHz под Windows 10 Pro.

При подключении к компьютеру в системе появляется виртуальный CD-привод:

его ID

Очевидно, что это одна программа для Windows. А где же обещанные Mac OS и Linux???

Очевидно, что это одна программа для Windows. А где же обещанные Mac OS и Linux???Прежде, чем запустить её, проверил диск Касперским, он ничего подозрительного не нашёл. Свойства исполняемого файла:

Авторские права — сама Initio, видимо Orico ничего придумывать не стала и приложила ПО производителя чипа. Найти в Интернет более свежую версию, а также версию под Mac OS или Linux я не смог.

Авторские права — сама Initio, видимо Orico ничего придумывать не стала и приложила ПО производителя чипа. Найти в Интернет более свежую версию, а также версию под Mac OS или Linux я не смог.Первый запуск программы:

В отзывах об этой модели есть стоны, что программа удаляет ранее записанную на диск информацию. Об этом в явном виде написано на странице продавца, в инструкции и при работе самой программы, но кто же их читает… Я попробовал получить доступ к диску, не проводя инициализацию диска, но у меня ничего не получилось. Так что делайте резервную копию ценных данных перед установкой диска, если они там были.

Программа очень проста и незамысловата. Позволяет задать пароль; подключить/отключить диск и его отформатировать.

Скриншоты меню

1.

2.

3.

4.

2.

3.

4.

Диск видится девственно чистым. Мы имеем дело с полнодисковым шифрованием (Full Disk Encryption, FDE), упоминание об этом тоже есть на странице продавца. Так что не получится хранить зашифрованную информацию параллельно с незашифрованной.

Диск видится девственно чистым. Мы имеем дело с полнодисковым шифрованием (Full Disk Encryption, FDE), упоминание об этом тоже есть на странице продавца. Так что не получится хранить зашифрованную информацию параллельно с незашифрованной.Я вернул диск обратно в коробочку, подключил к компьютеру, запустил программу с появившегося CD и разблокировал его (2-ой скриншот). После этого в системе появилось новое устройство:

его ID

Crystal Disk lnfo:

Неожиданно, но коробочка отдала весь SMART.

Неожиданно, но коробочка отдала весь SMART.TRIM, естественно, не поддерживается:

Проверка скорости работы. Для того, чтобы убедиться, что от программы в памяти не осталось каких-нибудь библиотек, «помогающих» шифрованию, все тесты я проводил следя за загрузкой процессора.

Crystal Disk Mark:

При работе программы загрузка процессора скакала от 2 до 5% (это общая загрузка для всех процессов в системе). На мониторе диска видны периодические пики до 100% и спады до 0% — это особенность работы Crystal Disk Mark, делающей паузы между отдельными тестами. Максимальная скорость — 338 МБайт/с, что составляет ~75% от потолка скорости USB 3.0. Это больше, чем у любого 2,5" HDD, но у SSD будет потеря примерно четверти скорости, что я считаю не высокой платой за аппаратное шифрование.

При работе программы загрузка процессора скакала от 2 до 5% (это общая загрузка для всех процессов в системе). На мониторе диска видны периодические пики до 100% и спады до 0% — это особенность работы Crystal Disk Mark, делающей паузы между отдельными тестами. Максимальная скорость — 338 МБайт/с, что составляет ~75% от потолка скорости USB 3.0. Это больше, чем у любого 2,5" HDD, но у SSD будет потеря примерно четверти скорости, что я считаю не высокой платой за аппаратное шифрование.Запустил ещё ряд популярных тестовых программ:

Видно, что везде скорость примерно на четверть ниже, чем у «коробочек» без шифрования.

Видно, что везде скорость примерно на четверть ниже, чем у «коробочек» без шифрования.Затем, в качестве эксперимента, я в программе удалил установленный пароль. Эта процедура происходит мгновенно, т.к. с помощью него защищается только секретный ключ, применяемый для шифрования данных на диске. Сами же данные остаются в неизменном виде. После этого второй пункт с разблокировкой диска стал пустым:

а сам диск стал сразу появляться в системе при подключении к USB. В таком виде я проверил работу с моим смартфоном Samsung S10 — диск был корректно опознан и с его содержимым можно было работать. Уверен, что и Mac OS с Linux смогут с ним работать в таком режиме. Но я считаю такой вариант временной мерой, т.к. безопасность записанной информации уже не обеспечивается, а этот внешний корпус не отличается от толп своих собратьев, к тому же имея меньшую скорость.

а сам диск стал сразу появляться в системе при подключении к USB. В таком виде я проверил работу с моим смартфоном Samsung S10 — диск был корректно опознан и с его содержимым можно было работать. Уверен, что и Mac OS с Linux смогут с ним работать в таком режиме. Но я считаю такой вариант временной мерой, т.к. безопасность записанной информации уже не обеспечивается, а этот внешний корпус не отличается от толп своих собратьев, к тому же имея меньшую скорость.Где обещанная поддержка Mac OS и Linux???

Мои впечатления

Я умышленно обходил стороной вопрос наличия закладок как в алгоритме шифрования вообще, так и в этой конкретной реализации. Для такого анализа у меня лично совершенно не достаточно квалификации. Так что выводы будут на «бытовом» уровне.

Плюсы:

— Диск с какой-никакой, но защитой от ударов и проникновения воды. Топить точно не стоит, но от брызг и пыли спасёт. Ронять тоже надо аккуратно, заранее позаботившись, чтобы он упал на ребро, а не плашмя ;-)

— Шифрует всю записываемую на него информацию предположительно по алгоритму AES с помощью аппаратного чипа, не задействуя ресурсов компьютера.

— Простое комплектное ПО, которое всегда с собой.

— Дешевле аналогов (по крайней мере на момент покупки мной).

Минусы:

— Нет программы для Mac OS и Linux.

— Не разграничения по нескольким пользователям с разным уровнем доступа: либо всё, либо ничего.

— Нет возможности скрыть только часть данных, оставив на виду некоторую «безобидную» информацию.

— Скорость ниже примерно на четверть, чем у внешних корпусов без шифрования.

Самые обсуждаемые обзоры

| +201 |

3097

117

|

| +79 |

4870

37

|

| +106 |

3908

29

|

А вообще стало не корректно говорить «чёрная бухгалтерия», сейчас принято «2С — двойная бухгалтерия».

афроамериканская бухгалтерия :)

Очевидно, что пароль не используется в самом процессе шифрования, видимо только для извлечения ключа. Можно его устанавливать-удалять-менять без ограничений.

Удаляется пароль, которым шифровался ключ.

Т.е. чтобы расшифровать 200 гиг с залмана, нужно было:

— скопировать данные в безопасное место

— отключить шифрование

— подготовит заново файловую систему и залить данные обратно.

Поэтому либо мы друг друга не поняли, ибо это не шифрование, а ее имитация.

PS: любое шифрование, которое можно отключить на лету, не может быть моментально (как минимум, время будет пропорционально объему файлов) и должно работать поверх файловой системы. Например, так работают VeraCrypt или BitLocker (некоторые SSD, например самсунги, умеют в BitLocker Hardware Encryption, т.е. без потери скорости и нагрузки на центральный проц).

ru.wikipedia.org/wiki/%D0%A1%D0%B0%D0%BC%D0%BE%D1%88%D0%B8%D1%84%D1%80%D1%83%D0%B5%D0%BC%D1%8B%D0%B9_%D0%B4%D0%B8%D1%81%D0%BA

Здесь аналогично.

Если бы здесь была реализована возможность удалять ключ, было бы то же самое. Но это устройство имеет меньший функционал за значительно меньшую сумму.

Если бы здесь была возможность отключить шифрование, было бы всё то же самое.

Что тут может быть непонятного — я не знаю.

В третий раз: шифрование данных, записанных на носитель, в этой коробочке отключить нельзя! Расшифровывается секретный ключ. Подробности конкретной реализации в данной коробочке мне не известны. Как работает AES описывать не буду, есть куча специальной литературы по шифрованию, ознакомьтесь с принципами, куча вопросов отпадёт сама собой.

Залман есть и у меня, когда в последний раз им пользовался, уже не помню, много-много лет назад. Пошёл сейчас глянуть, какая модель, оказалась VE-400. Заодно обнаружил в ней HDD на 1ТБ, о существовании которого давно забыл.

Я же говорю, мы говорим про разные вещи. Добавьте в минус то, что данные невозможно будет достать без этой коробочки.

Данные нужно бакапить, если они представляют ценность. Помереть может не только коробочка, но и HDD.

при наличии небольшой квалификации — данные можно вытащить. (по большому счету —

обманлукавство про «неуловимого джо»)ДАННЫЕ ОСТАЮТСЯ ЗАШИФРОВАННЫМИ. Расшифровывается ключ.

а кричать совершенно незачем, у Вас же не корову украли…

Но раз уже у нескольких человек возникли вопросы, то попозже дополню этот момент.

Переформулировать/дополнить фразу действительно не помешает. Спасибо.

вообщем-то для подобного отображения в управлении дисками достаточно убрать сигнатуру загрузочного сектора 55/AA. т.е. изменить даже не 2 байта, а всего 1 бит.

Максимальная скорость — 338 МБайт/с, что составляет ~75% от потолка скорости USB 3.0.

как минимум частично это следствие неподдержки uasp.

Надо будет попробовать просканировать каким-нибудь софтом по восстановлению данных, может какой раздел и найдёт.

UASP кстати заявлено, что поддерживается.

P.S. 1G in 3 Seconds — ну прям точно, сколько я намерил…

дык по факту — нету…

тут скорее 2 секунды для gen1 никак не заявишь, а следущая круглая — 3.

Можно будет подключить диск к стационарнику и разблокировать с помощью этой проги?

А если подключить к другому такому же кейсу?

Вполне возможно, что да, но это нужно проверять на практике, а второго такого же у меня нет.

Хотите застраховаться от потери информации? Есть только одно решение — резервное копирование.

2. Оно не аппаратное.

Что, впрочем, не значит, что VeraCrypt хуже, т.к. имеет массу своих преимуществ.

Давненько экспериментировал,