Бокс для HDD с AES шифрованием и RFID идентификацией

- Цена: $ 16.79

- Перейти в магазин

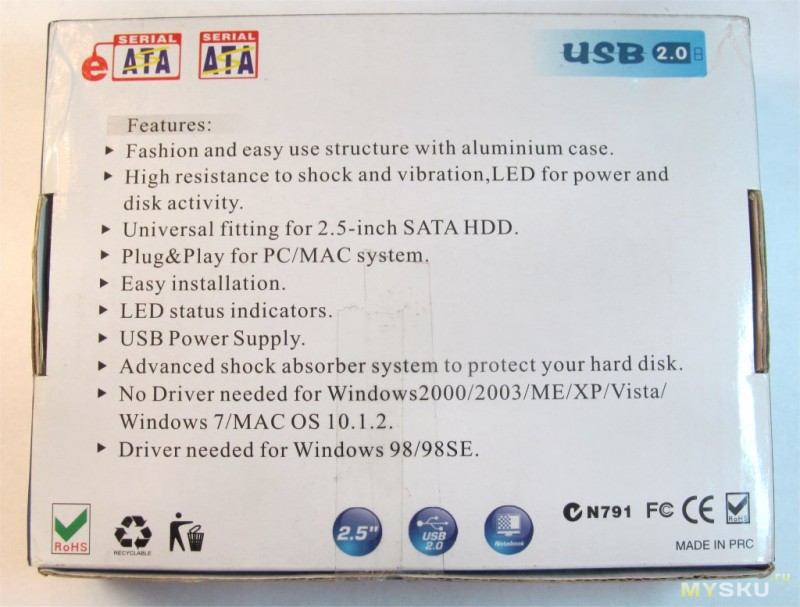

Здравствуйте. Сегодня я расскажу про необычный бокс для 2,5" HDD. Необычность его в том, что данные на «винте» хранятся в закодированном виде с применением симметричного алгоритма блочного шифрования (128 bits AES). Доступ к данным предоставляется после идентификации с помощью RFID меток.

Бокс может работать и без шифрования, но тогда он превращается в самый обычный бокс, к тому же уже достаточно устаревший из-за поддержки только USB 2.0.

В общем если заинтересовал, прошу…

Для начала немного теории про упомянутые в «шапке» RFID и AES:

В июне 2003 года Агентство национальной безопасности США постановило, что шифр AES является достаточно надёжным, чтобы использовать его для защиты сведений, составляющих государственную тайну. Вплоть до уровня SECRET было разрешено использовать ключи длиной 128 бит, для уровня TOP SECRET требовались ключи длиной 192 и 256 бит.

В данном боксе используется ключ длиной 128 бит, так что до уровня TOP SECRET бокс не дотягивает :)

Более подробно об алгоритме можно почитать, например, тут: Wiki, Habrahabr.

На текущий момент RFID-технологии применяются в самых разнообразных сферах человеческой деятельности:

Думаю теории достаточно, пора переходить к обзору.

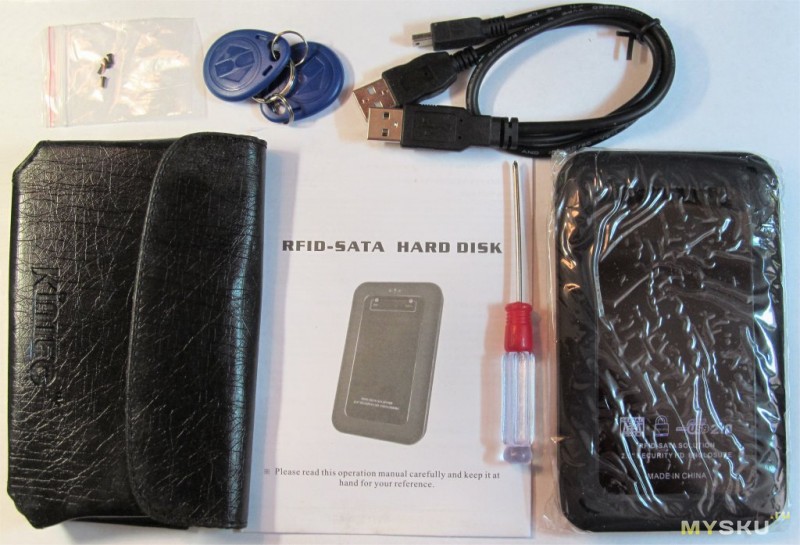

Комплект состоит из:

Комплект состоит из:

— HDD бокса;

— USB 2.0 кабеля;

— Чехла их полиуретана;

— Инструкции на английском языке;

— 2-х RFID меток в форме брелоков для ключей;

— Фигурной (крестовой) отвёртки;

— 4 винтиков.

Судя по информации из инструкции, если в бокс вставить 2,5" HDD с данными, то бокс должен работать как самый обычный, попробуем

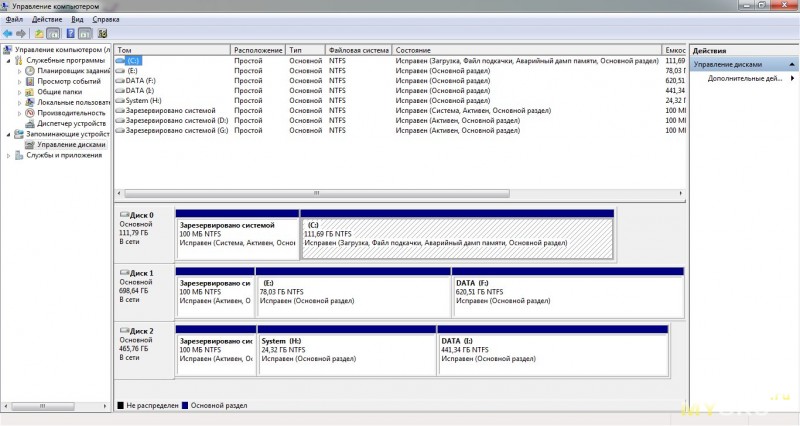

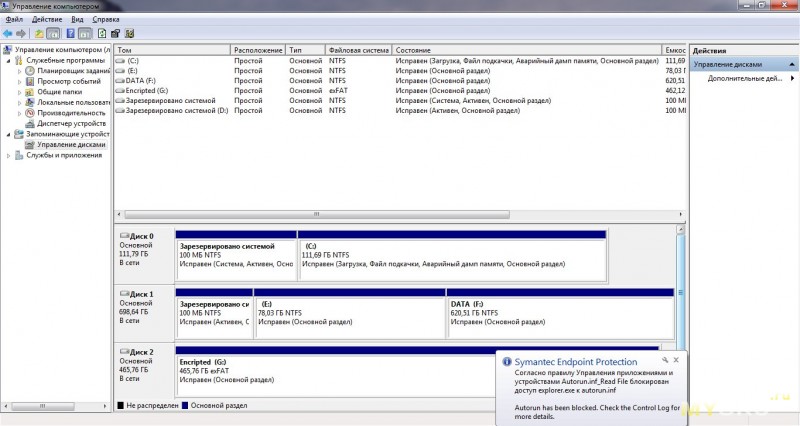

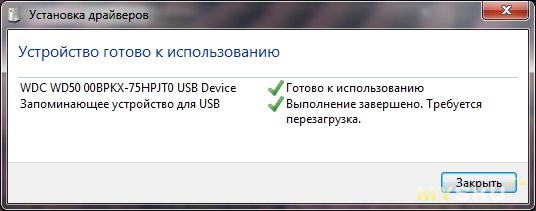

Подключаем к компьютеру с установленной ОС Windows 7:

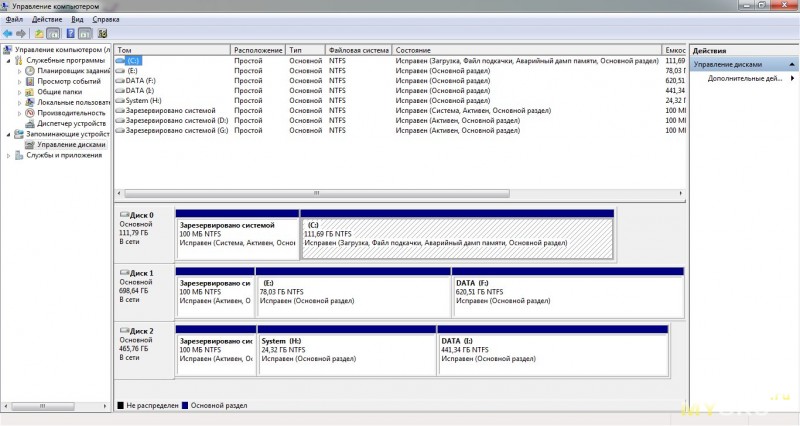

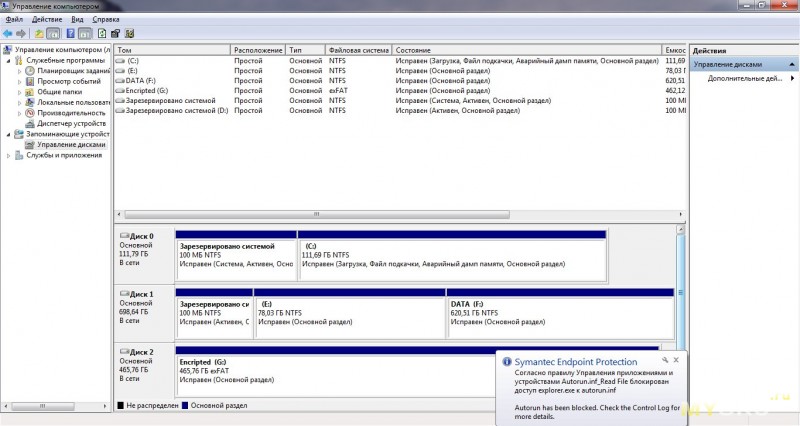

Диск обнаружился автоматически и виден без проблем, на скриншоте он «Диск 2»

Диск обнаружился автоматически и виден без проблем, на скриншоте он «Диск 2»

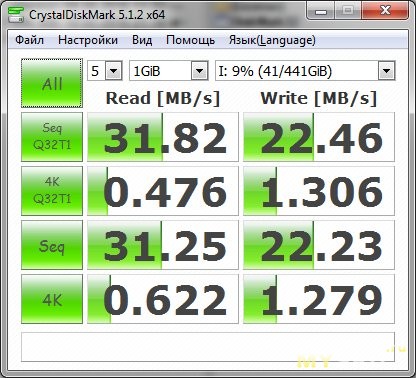

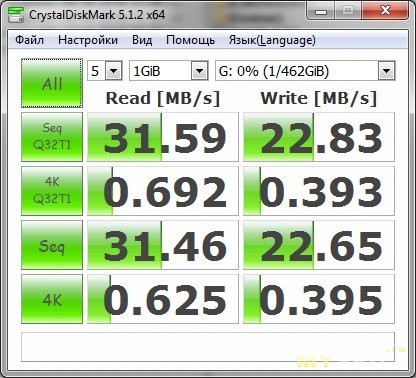

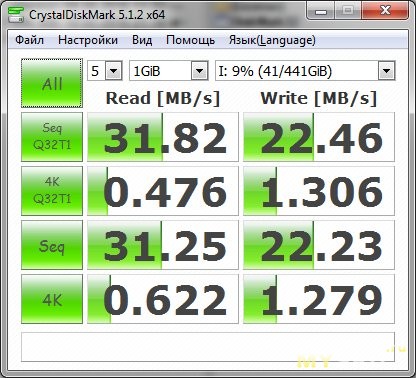

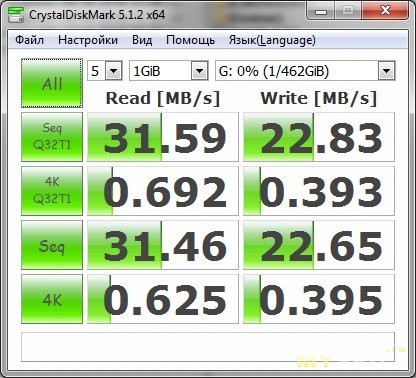

Проверим скорость работы с помощью утилиты CrystalDiskMark: Да, по нынешним меркам — страшный тормоз…

Да, по нынешним меркам — страшный тормоз…

самое время переходить к «необычности» данного бокса…

Рассмотрим основные компоненты:

— передача данных между USB и SATA;

— декодер RFID меток;

— кодирование/декодирование данных по алгоритму AES со 128 битным ключом.

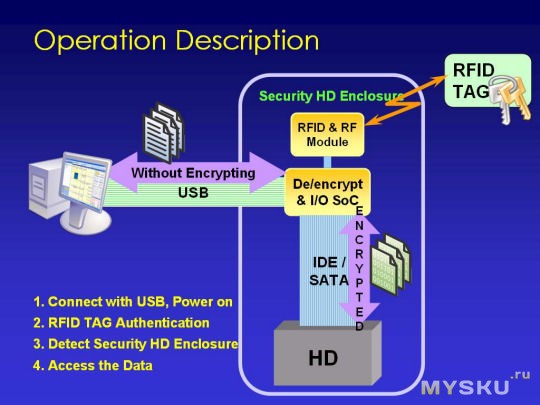

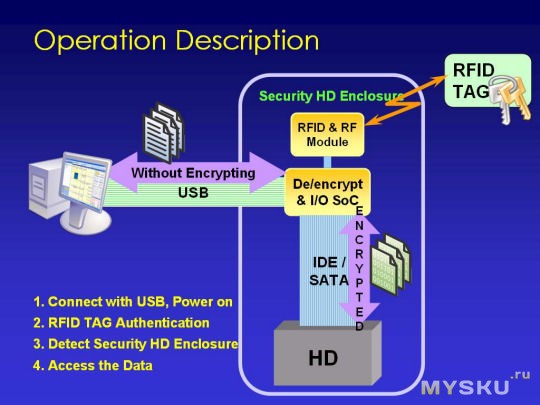

Теперь несколько слов о том, как это работает: Данные между компьютером и HDD боксом передаются по стандартному USB 2.0 интерфейсу в открытом виде без какого-либо шифрования. Никаких специальных драйверов не нужно, операционная система определяет устройство как обычный внешний накопитель. Основной чип бокса автоматически определяет статус установленного в него «винчестера» и если данные на нём хранятся в незашифрованном виде, то они беспрепятственно передаются на компьютер и обратно.

Данные между компьютером и HDD боксом передаются по стандартному USB 2.0 интерфейсу в открытом виде без какого-либо шифрования. Никаких специальных драйверов не нужно, операционная система определяет устройство как обычный внешний накопитель. Основной чип бокса автоматически определяет статус установленного в него «винчестера» и если данные на нём хранятся в незашифрованном виде, то они беспрепятственно передаются на компьютер и обратно.

Чтобы перевести бокс в шифрованный режим, необходимо удалить все разделы с диска и переподключить бокс. В этот момент основной чип определив, что на диске нет никаких разделов, перейдёт в режим инициализации с генерацией 3-х коротких и одного длинного звуковых сигналов, плюс морганием красного светодиода. Теперь необходимо поднести RFID метку. Когда произойдёт считывание её кода, будет выдан короткий звуковой сигнал и начнёт моргать зеленый светодиод. Далее в течении 3 минут необходимо таким же образом проинициализировать и вторую метку. После чего зеленый светодиод начнёт гореть постоянно. В системе появится новый диск, который необходимо будет проинициализировать и отформатировать.

Теперь данные на жестком диске зашифрованы, и при подключении бокса к компьютеру никакого нового устройства в системе не появляется, на боксе загорается красный светодиод и генерируется одиночный звуковой сигнал. Далее необходимо к считывателю поднести одну из двух зарегистрированных на этапе инициализации RFID меток, происходит сверка кода метки и если всё в порядке, загорается зеленый светодиод и генерируется двойной звуковой сигнал, после чего в системе появляется новое устройство и следовательно дополнительный диск (в качестве одной из RFID меток я использовал метку в форме кредитной карты — свой рабочий пропуск).

Проверим как изменилась скорость доступа: Скорость почти не изменилась.

Скорость почти не изменилась.

Результат ожидаем — «Диск не распределён»

Результат ожидаем — «Диск не распределён»

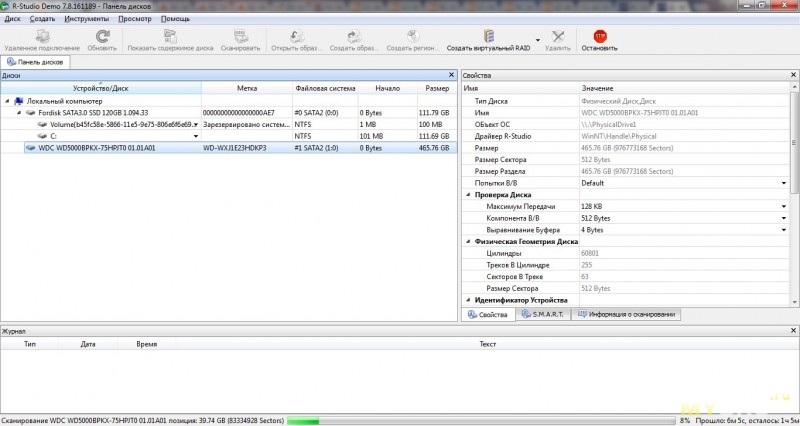

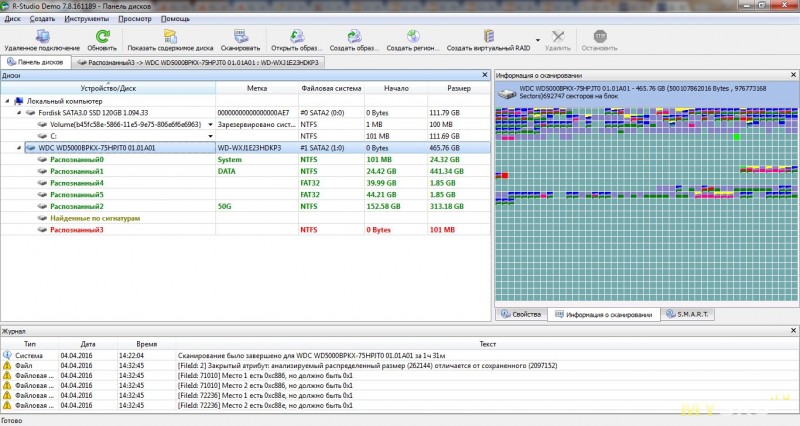

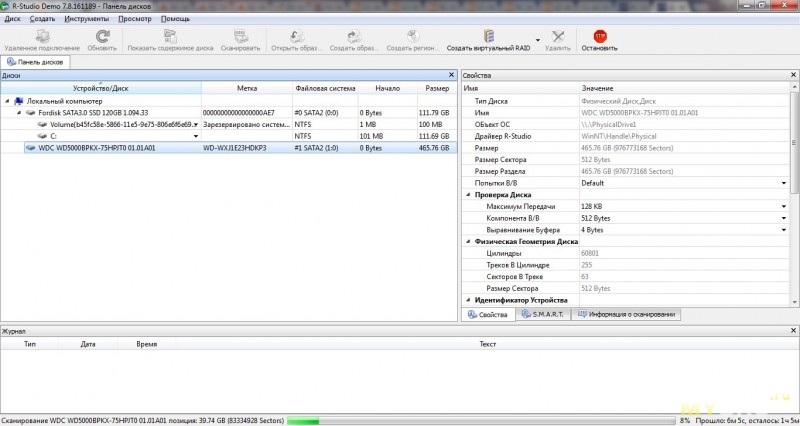

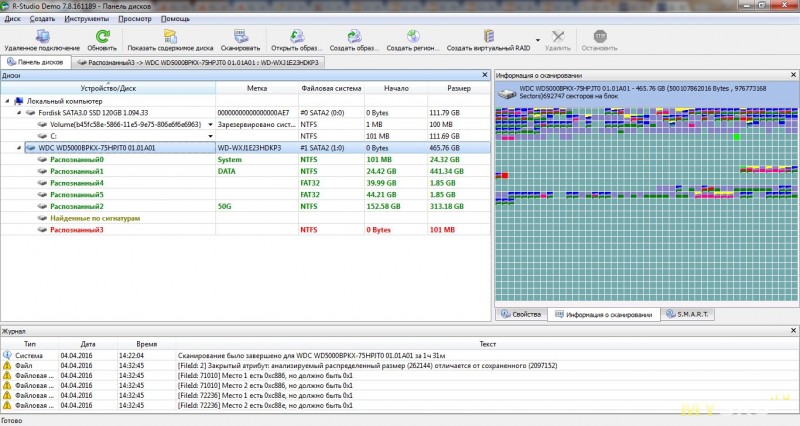

Попробуем проанализировать данные на диске с помощью утилиты восстановления R-Studio:

После более часового анализа поверхности диска было обнаружено несколько следов файловых систем, которые «размечались» на этом диске ранее, но шифрованный раздел exFAT найден не был.

После более часового анализа поверхности диска было обнаружено несколько следов файловых систем, которые «размечались» на этом диске ранее, но шифрованный раздел exFAT найден не был.

+ шифрование данных по AES алгоритму с 128 ключом;

+ поддержка 2 RFID меток совместимых с EM4100/EM4102/T5557;

+ поддержка NTFS/FAT/exFAT;

+ совместимость с ОС Windows 2000, XP, Vista, Windows 7 (32 и 64 bit) and MAC OS 9 and X;

+ жёсткий чехол из кожзама;

— низкая скорость из-за использования USB 2.0;

— «неряшлевая» пайка.

В общем обозреваемый HDD бокс оказался вполне работоспособным и продемонстрировал все заявленные функции и даже больше: поддержку exFAT и совместимость с системой Windows 7 64bit. Мне по роду моей деятельности запрещено сохранять служебную информацию на «открытых» носителях данных, поэтому этот бокс вполне подходит для моего служебного использования.

Надеюсь данный обзор будет интересен и полезен.

Удачи!!!

Бокс может работать и без шифрования, но тогда он превращается в самый обычный бокс, к тому же уже достаточно устаревший из-за поддержки только USB 2.0.

В общем если заинтересовал, прошу…

Для начала немного теории про упомянутые в «шапке» RFID и AES:

Advanced Encryption Standard (AES):

Advanced Encryption Standard (AES), также известный как Rijndael — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США. Этот алгоритм хорошо проанализирован и сейчас широко используется.В июне 2003 года Агентство национальной безопасности США постановило, что шифр AES является достаточно надёжным, чтобы использовать его для защиты сведений, составляющих государственную тайну. Вплоть до уровня SECRET было разрешено использовать ключи длиной 128 бит, для уровня TOP SECRET требовались ключи длиной 192 и 256 бит.

В данном боксе используется ключ длиной 128 бит, так что до уровня TOP SECRET бокс не дотягивает :)

Более подробно об алгоритме можно почитать, например, тут: Wiki, Habrahabr.

RFID (Radio Frequency IDentification, радиочастотная идентификация):

RFID (радиочастотная идентификация) — способ автоматической идентификации объектов, в котором посредством радиосигналов считываются или записываются данные, хранящиеся в так называемых транспондерах, или RFID-метках.На текущий момент RFID-технологии применяются в самых разнообразных сферах человеческой деятельности:

- промышленность;

- транспортная и складская логистика, предотвращение краж в торговых залах;

- системы контроля и управления доступом;

- медицина — мониторинг состояния пациентов, наблюдение за перемещением по зданию больницы;

- библиотеки — станции автоматической книговыдачи, быстрая инвентаризация;

- паспорта;

- транспортные платежи;

- дистанционное управление;

- опознавание животных;

- сельское хозяйство;

- человеческие имплантаты;

- системы управления багажом;

- системы локализации объектов в реальном режиме времени

Думаю теории достаточно, пора переходить к обзору.

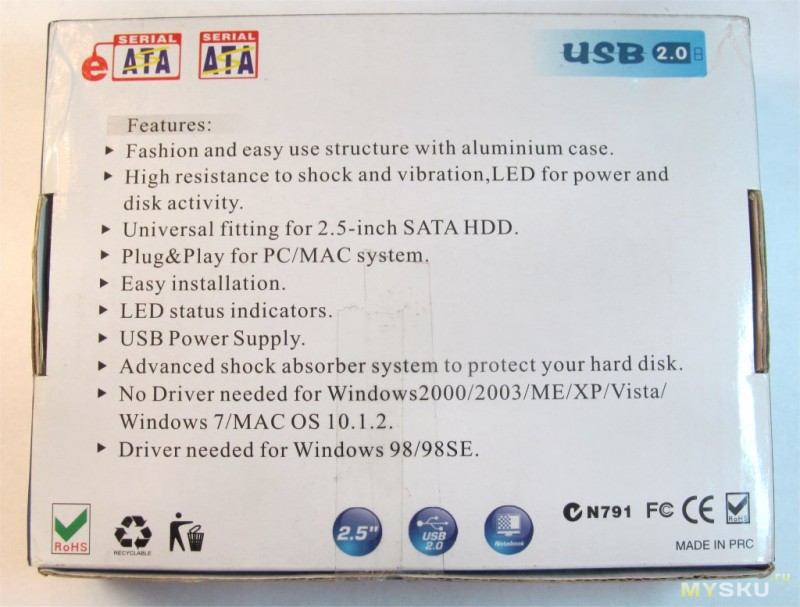

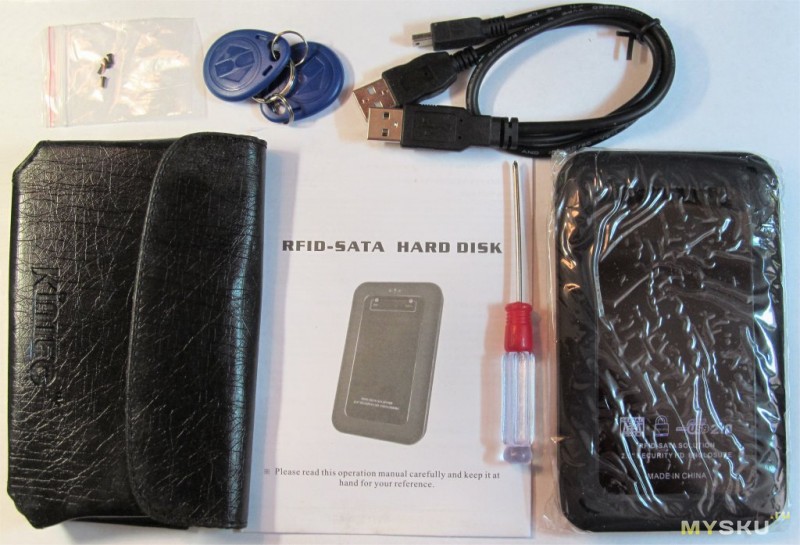

Упаковка и комплектация:

Комплект состоит из:

Комплект состоит из:— HDD бокса;

— USB 2.0 кабеля;

— Чехла их полиуретана;

— Инструкции на английском языке;

— 2-х RFID меток в форме брелоков для ключей;

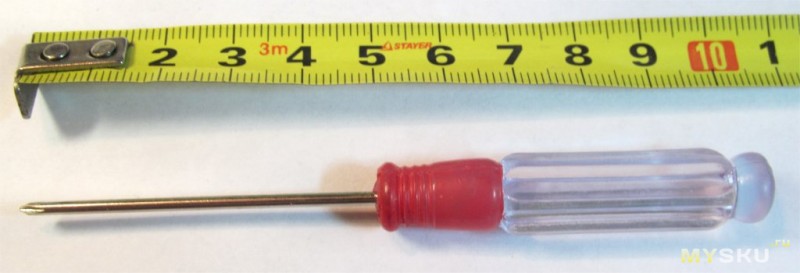

— Фигурной (крестовой) отвёртки;

— 4 винтиков.

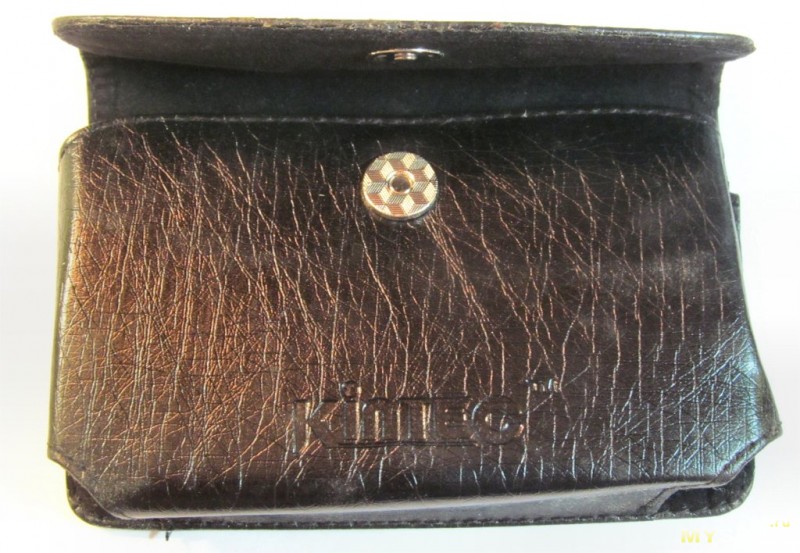

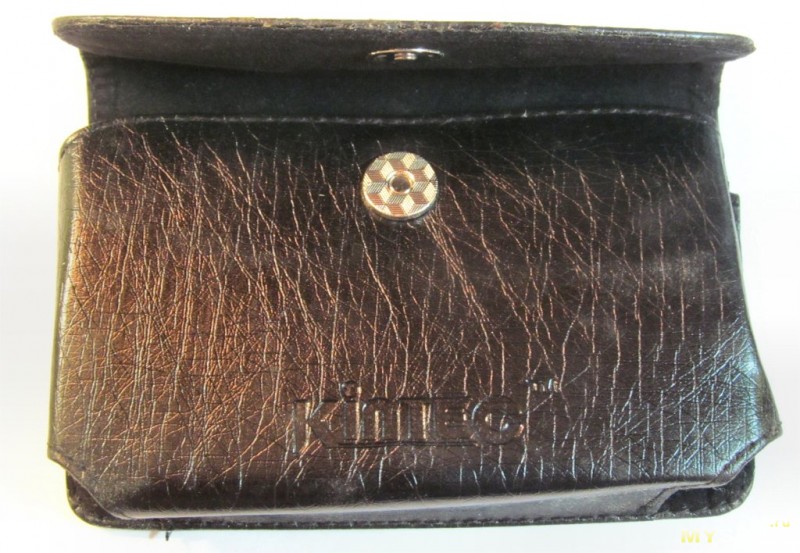

Чехол:

Чехол выполнен из кожзаменителя (полиуретана), по форме напоминает «кобуру» для смартфонов с магнитным замком, но без крепления на ремень.

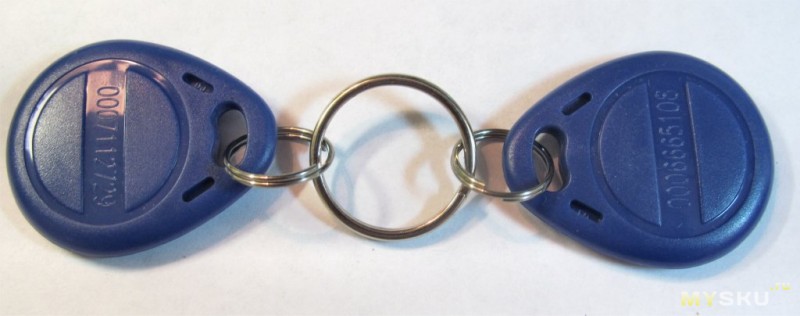

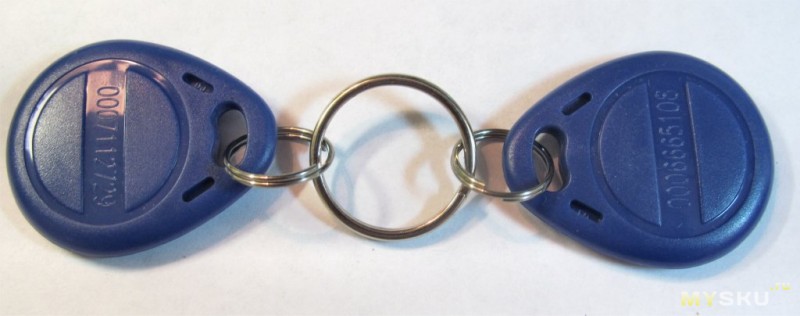

RFID метки:

2 RFID метки самые стандартные из синего пластика по форме брелоков для ключей

Отвёртка и винтики:

USB кабель:

USB 2.0 кабель тоже самый стандартный, но после выхода USB 3.0 устаревший. Длина кабеля около 30 см

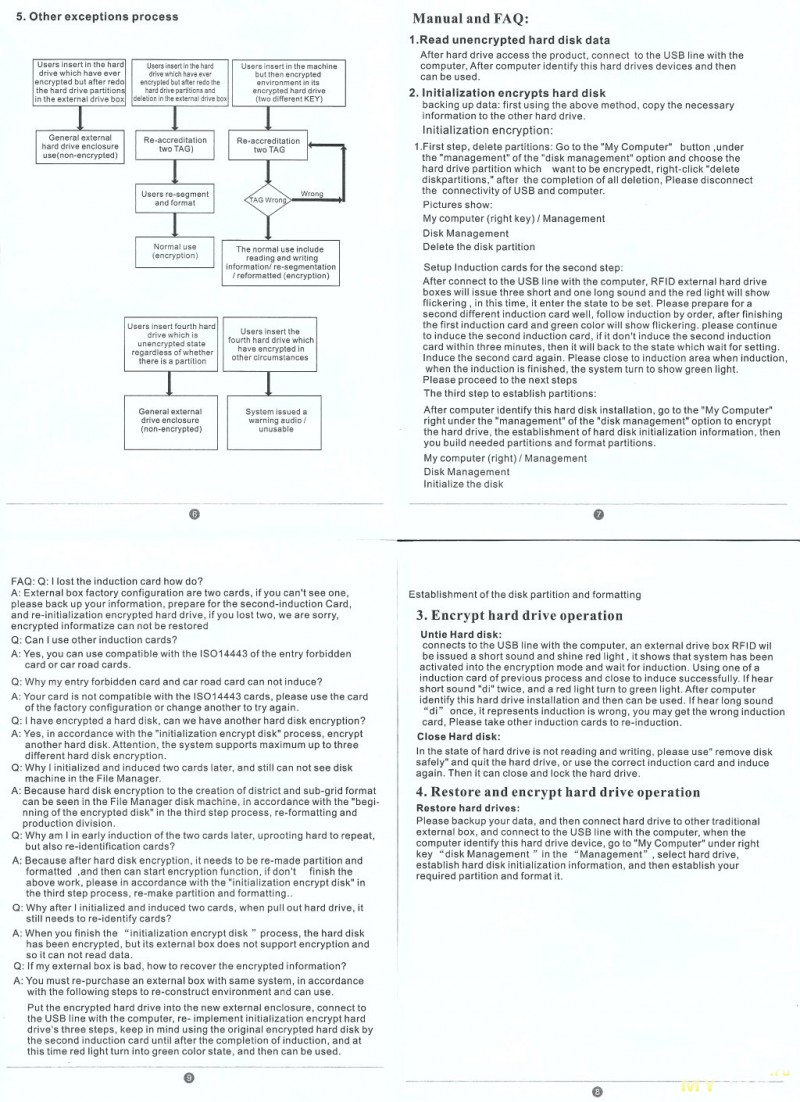

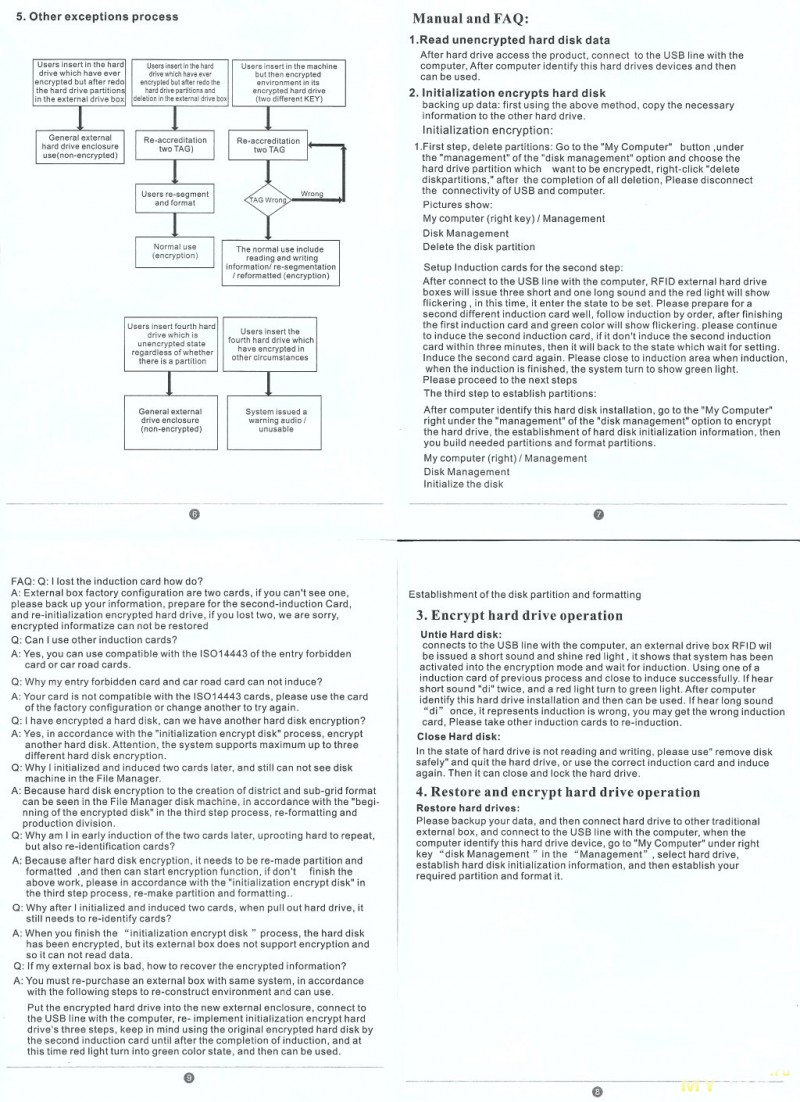

Инструкция:

Очень часто инструкции к подобным «девайсам» особенно и не нужны, но это нетипичный случай, поэтому она очень даже понадобится, благо написана она не на китайском, а на английском языке

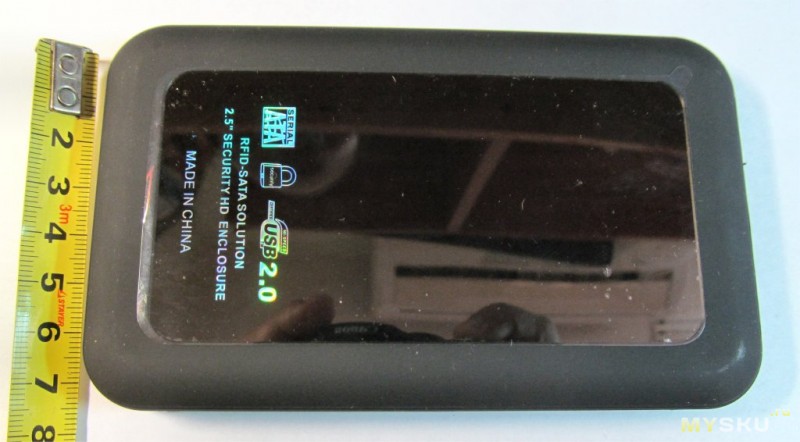

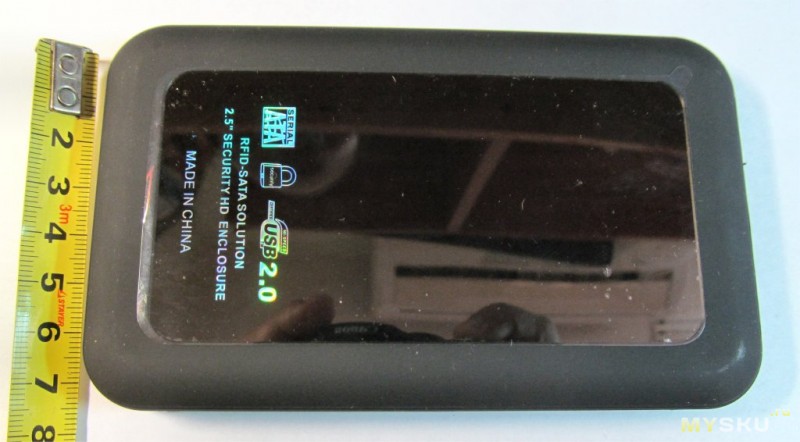

HDD бокс:

На вид тоже самый обычный бокс с размерами 135х75х15мм и весом 180гр (с установленным диском)

Судя по информации из инструкции, если в бокс вставить 2,5" HDD с данными, то бокс должен работать как самый обычный, попробуем

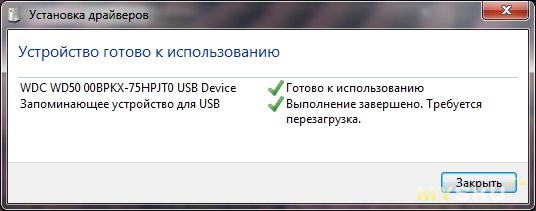

Подключаем к компьютеру с установленной ОС Windows 7:

Диск обнаружился автоматически и виден без проблем, на скриншоте он «Диск 2»

Диск обнаружился автоматически и виден без проблем, на скриншоте он «Диск 2»Проверим скорость работы с помощью утилиты CrystalDiskMark:

Да, по нынешним меркам — страшный тормоз…

Да, по нынешним меркам — страшный тормоз…самое время переходить к «необычности» данного бокса…

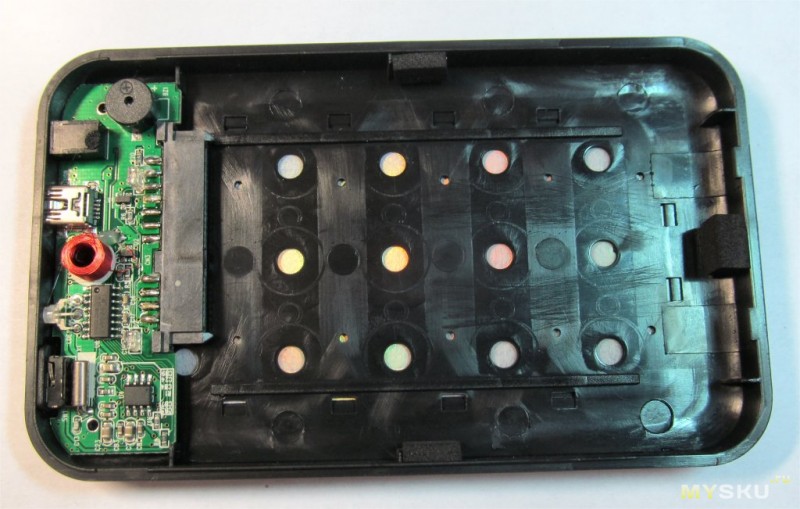

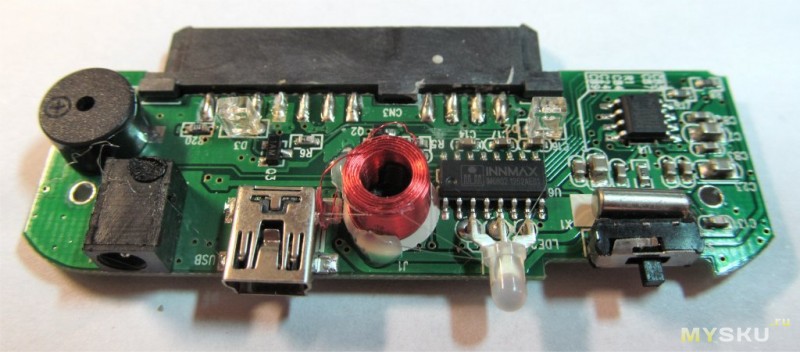

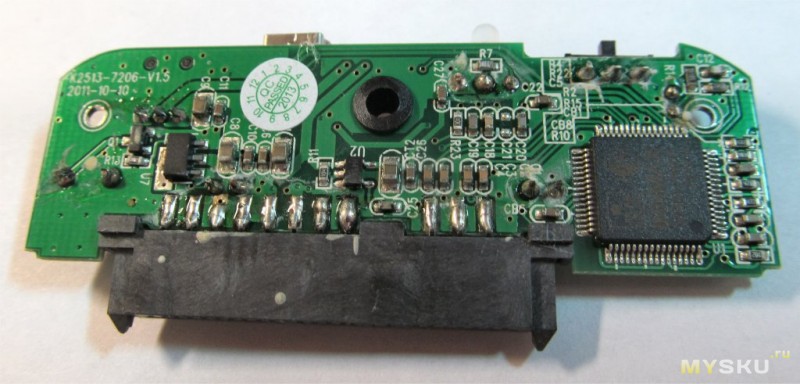

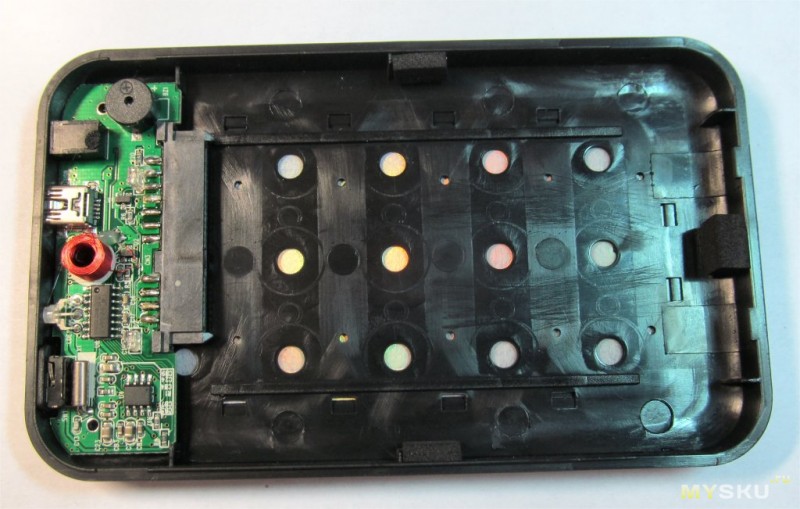

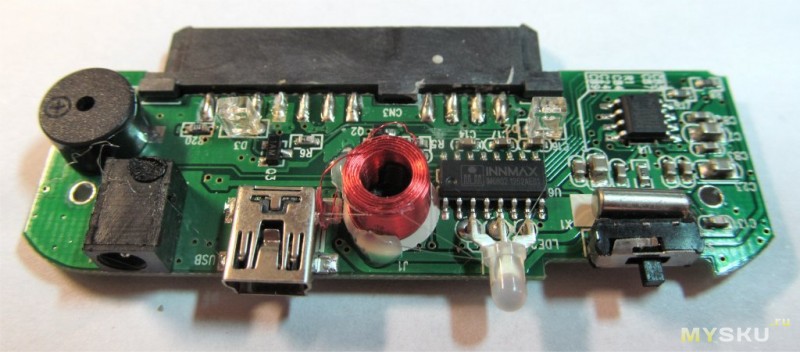

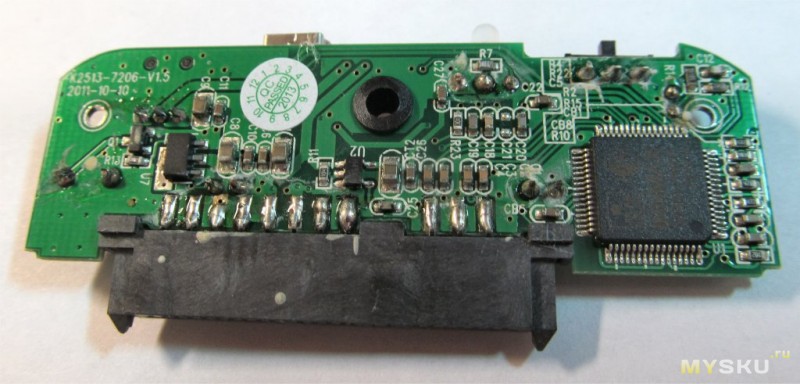

«Пройдёмся» по «внутренностям»:

Рассмотрим основные компоненты:

IM6802: RFID Front End Reader

Микросхема IM6802 представляет из себя КМОП чип RFID приемопередатчика. Рядом с микросхемой можно увидеть катушку антенны

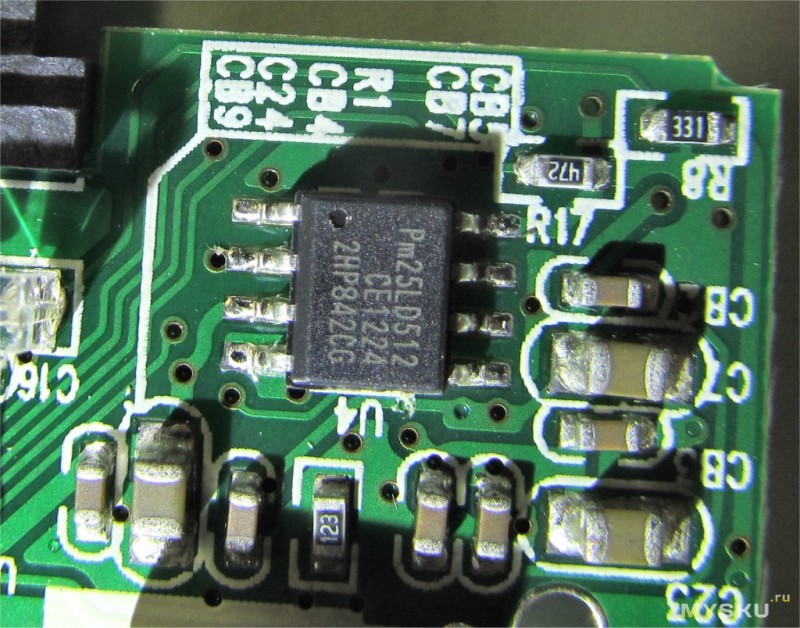

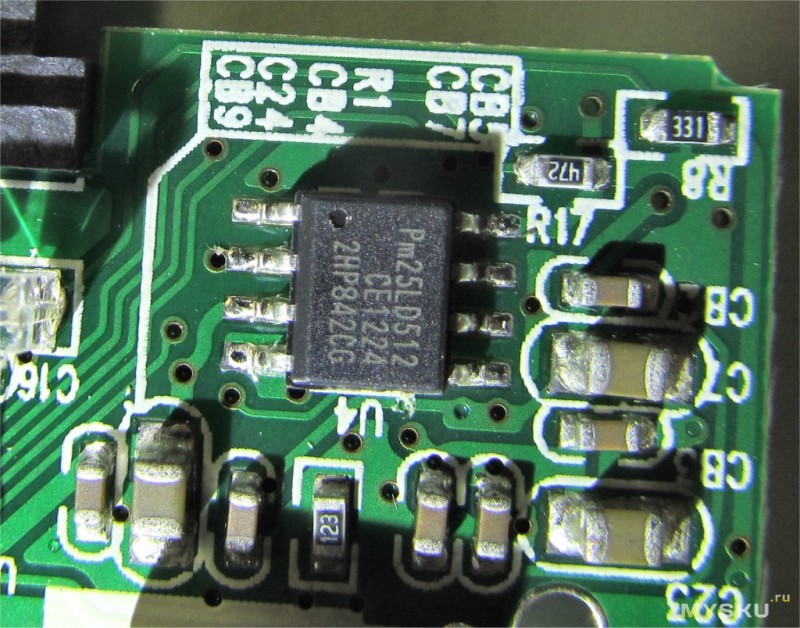

Pm25LD512: FLASH память

Микросхема Pm25LD512 представляет из себя FLASH память на 512 килобит. В ней по всей видимости хранятся коды RFID меток

IM7206: Hi-speed USB to SATA Bridge with RFID Control

Микросхема IM7206 является основным специализированным чипом этого бокса от производителя INNMAX, как и чип IM6802 в паре с которым он работает. Основные функции чипа IM7206:— передача данных между USB и SATA;

— декодер RFID меток;

— кодирование/декодирование данных по алгоритму AES со 128 битным ключом.

Теперь несколько слов о том, как это работает:

Данные между компьютером и HDD боксом передаются по стандартному USB 2.0 интерфейсу в открытом виде без какого-либо шифрования. Никаких специальных драйверов не нужно, операционная система определяет устройство как обычный внешний накопитель. Основной чип бокса автоматически определяет статус установленного в него «винчестера» и если данные на нём хранятся в незашифрованном виде, то они беспрепятственно передаются на компьютер и обратно.

Данные между компьютером и HDD боксом передаются по стандартному USB 2.0 интерфейсу в открытом виде без какого-либо шифрования. Никаких специальных драйверов не нужно, операционная система определяет устройство как обычный внешний накопитель. Основной чип бокса автоматически определяет статус установленного в него «винчестера» и если данные на нём хранятся в незашифрованном виде, то они беспрепятственно передаются на компьютер и обратно.Чтобы перевести бокс в шифрованный режим, необходимо удалить все разделы с диска и переподключить бокс. В этот момент основной чип определив, что на диске нет никаких разделов, перейдёт в режим инициализации с генерацией 3-х коротких и одного длинного звуковых сигналов, плюс морганием красного светодиода. Теперь необходимо поднести RFID метку. Когда произойдёт считывание её кода, будет выдан короткий звуковой сигнал и начнёт моргать зеленый светодиод. Далее в течении 3 минут необходимо таким же образом проинициализировать и вторую метку. После чего зеленый светодиод начнёт гореть постоянно. В системе появится новый диск, который необходимо будет проинициализировать и отформатировать.

Теперь данные на жестком диске зашифрованы, и при подключении бокса к компьютеру никакого нового устройства в системе не появляется, на боксе загорается красный светодиод и генерируется одиночный звуковой сигнал. Далее необходимо к считывателю поднести одну из двух зарегистрированных на этапе инициализации RFID меток, происходит сверка кода метки и если всё в порядке, загорается зеленый светодиод и генерируется двойной звуковой сигнал, после чего в системе появляется новое устройство и следовательно дополнительный диск (в качестве одной из RFID меток я использовал метку в форме кредитной карты — свой рабочий пропуск).

Проверим как изменилась скорость доступа:

Скорость почти не изменилась.

Скорость почти не изменилась.Подключение зашифрованного диска напрямую:

Попробуем подключить зашифрованный диск непосредственно к материнской плате компьютера Результат ожидаем — «Диск не распределён»

Результат ожидаем — «Диск не распределён»Попробуем проанализировать данные на диске с помощью утилиты восстановления R-Studio:

После более часового анализа поверхности диска было обнаружено несколько следов файловых систем, которые «размечались» на этом диске ранее, но шифрованный раздел exFAT найден не был.

После более часового анализа поверхности диска было обнаружено несколько следов файловых систем, которые «размечались» на этом диске ранее, но шифрованный раздел exFAT найден не был. Итоги:

+ работа в режиме обычного HDD бокса;+ шифрование данных по AES алгоритму с 128 ключом;

+ поддержка 2 RFID меток совместимых с EM4100/EM4102/T5557;

+ поддержка NTFS/FAT/exFAT;

+ совместимость с ОС Windows 2000, XP, Vista, Windows 7 (32 и 64 bit) and MAC OS 9 and X;

+ жёсткий чехол из кожзама;

— низкая скорость из-за использования USB 2.0;

— «неряшлевая» пайка.

В общем обозреваемый HDD бокс оказался вполне работоспособным и продемонстрировал все заявленные функции и даже больше: поддержку exFAT и совместимость с системой Windows 7 64bit. Мне по роду моей деятельности запрещено сохранять служебную информацию на «открытых» носителях данных, поэтому этот бокс вполне подходит для моего служебного использования.

Надеюсь данный обзор будет интересен и полезен.

Удачи!!!

Самые обсуждаемые обзоры

| +98 |

6117

196

|

| +45 |

1652

34

|

| +108 |

3138

47

|

| +74 |

2930

50

|

| +72 |

2825

15

|

Ну как альтернатива — есть zalman ve400, usb3.0 и весь фарш. Одно но, насколько там актуально шифрование, уж не знаю. Пароль для ключа всего 6 цифр. Которые хоть вручную перебирай…

И «AES 128» лучше в минусы занести. Хотя, если речь не идёт о гостайне (где AES вообще недопустим), а уж тем более если речь идёт о защите личных данных (к примеру, при утере носителя, или при компрометации свободным доступом) — вполне. Тут вектор атаки, скорее, будет на RFID нацелен…

P. S.: «В течении реки, но в течение времени»…

итого, если есть физ доступ к этой коробке, то вытащить из неё всё — проще чем пукнуть.

rfid — видимо для создания видимости «ключа» сделан.

Спеки глядеть надо, вобщем, а не ванговать :)

Спек на сайте нет, ДШ — тоже нет. Гугл находит похожий девайс — там упоминается 125Кгц.

Судя по катушке — тоже явно низкая частота.

+1 — ключи.

Итого там от 26 до 32 бит реальных данных.

Ну и судя по цене, неизвестности и отсутствию какой либо информации — шифрование там на уровне «чтоб жена не смогла посмотреть»

Хранится там может от 4 байт до 4 килобайт. Сколько конкретно в этом не знаю, но точно не меньше 32 бит.

Спеку так просто не найдете — продукт специфичный, но можно запросить у них — думаю пришлют, если надо.

А вот ключи такого вида я встречал только двух видов — это 125 (EM-Marin, домофоны, пропуски в офисы...) и 13,56мгц — там уже посерьезнее.

Так вот, по всем признакам и данным из других источников — тут 125. Итого там чисто теоретически — 40бит уникальный номер. Практически гораздо меньше.

Кстати на фоточках виден выгравированный номер на каждом ключе — 90% — это то что в нем записано.

Ну и самая интересная задача: как можно надежно зашифровать что-то 128битным шифром при условии, что его можно будет расшифровать ДВУМЯ несвязанными между собой 26-битными ключами?

Вот такой нравится, стоил раньше дешево. Но вскрывается легко, херня совсем.

Так что терморектальный анализ при физическом доступе, а крипто анализ будете делать в тиши кабинета когда студенты уйдут… :)

ps: Банковскую карту Вам тоже выдают вместе в кодами в конверте.

И первый отдел дал писменное добро на использование?

При выключенной ответ известен: будет читаться.

Спасибо. Плюс.

А если, допустим, купить еще один запасной бокс на случай поломки — инфа на диске из первого бокса увидится вторым боксом?

Вообще нормальные безопасные флешки уничтожают информацию при любой попытке хардварного доступа (попыттки извлечь носитель). За свою жизнь я держал такую только один раз, стоила она дохрена, имела внутри свой аккум и сигнальный проц для уничтожения при подозрении + вокруг носителя была емкость с какой-то дрянью, в случае повреждения корпуса (нарушении целостности) эта дрянь разъедала его за считанные секунды.

Все проще и надежнее — информация хранится в ОЗУ, при попытке доступа или при нажатии аварийной кнопки просто отключается батарейка.

Там было 90% обычное динамическое ОЗУ — оно и было хранилищем информации, внутренний аккум не давал ему забыть ее, однако в случае пизд@@ца аккум отрубался и ОЗУ все забывало — А иначе как быстро очистить инфу?

Слышал я про такую технологию, в руках не держал.

После ядерной войны динамические будут слишком быстро все забывать.

SRAM продолжает помнить информацию и без питания, но самое что веселое — оно точно также портится в пост-ядерную эру :)

ЕМНИП там принцип на электроне в квантовой ловушке. Его энергия не дает ему покинуть ее — это 1, если электрона нет — 0. Однако, если ему сообщить необходимую энергию, на что жесткое радиоактивное излучение вполне способно — он ее покинет со всеми вытекающими :)

В триггерах там информация хранится.

В банальных триггерах.

Электрон в ловушке — это один из вариантов сейчас активно используемых. Есть просто на элементах И/ИЛИ, однако плотность записи у них гораздо меньше.

SRAM (статическое ОЗУ)

ru.wikipedia.org/wiki/SRAM_%28память%29

После отрубания памяти оно живет как ни в чем небывало.

RAM ((динамическое ОЗУ) — память, помнящая все только при постоянном обновлении (оттого и динамическая) — ей нужно постоянное питание. При отключении она все «забывает».

Так как и то и то работает на полупроводниках, ионизирующее излучение их портит абсолютно одинаково.

Это ненаучная фантастика

Как-то в башке неправильно отложилось что динамическая память — это то, что забывает все при отключении напруги, а статическая память — это помнящая и после.

Тогда про ловушку и электрон — это я про EEPROM конечно.

Дело в том, что при включении в SRAM — содержит лишь рандомный мусор. Надо всё инициализировать для начала работы :-)

а вот в DRAM при включении будет видимо забито нулями, ибо все заряды из конденсаторов утекут через пару десятков мс (или сотен) и надо подзаряжать их периодически.

тобишь ничего там несохраняется в DRAM. но можно затормозить время утечки, жидким азотом например (чуть выше упомянули). Но всё равно нужно действовать быстро. Поди всё рассчитано, чтоб пока доберешься до данных, никакой азот непоможет…

Вопрос только один — в чипе потокового шифрования и какие там АНБ положило закладки :)

Про «защищенный» transcend, стоящий как золотой унитаз на хабре проскакивала статейка веселая.

Тут вроде с аппаратной частью (если ну учитывать усб 2.0) все гораздо лучше… А вот чип шифрования вызывает вопрос даже после датащитов по нему :/ Ну и, ИМХО, паролик кнопочками бы хотелось, RFID не шибко хорошая технология в плане безопасности — достаточно легко подслушивается и клонируется.

это вам не ГОСТ 28147-89, где каждая первая шаражка свой собственный S-box использует. (А в стандарте нету опубликованного, лол!)

Что бывает круче трукрипта — даже не знаю… Разве что PGP, которая шифрует и файлы и папки с ключами до 4К.

Диск прикольный, но, как верно писали выше — непонятно, что там за шифрование, 128 — это фигня, и последнее, что смущает — НАФИГА???

Короче, аппартака (если без закладок) — гораздо удобнее.

Только вот сдаётся мне, что аппаратка без закладок существует только в одном случае — если ты сам являешься производителем микросхем.

Если говорить о РэФэ, то у нас коммерческие организации не имеют права использовать криптографические продукты, не прошедшие сертификацию в фапси(хз, как оно там по-новому называется). А сам процесс «сертификации» — это и есть установка в программу бэкдора.

Так что если бы у меня было, что прятать, я бы ныкал это с помощью трукрипта в скрытой части диска.

Это когда Трукрипт создаёт контейнер, например, файл «архивМР3.zip», но если ввести один пароль — откроется обычный диск, который в начале контейнера, а если ввести секретный пароль, то откроется второй диск, который пишется с конца контейнера. Только надо следить, чтобы данные секретного диска не были затерты данными обычного диска, — т.е. поменьше писать на первый диск.

в моей памяти лишь 1 явный случай, когда коммерческим организациям нужно приобретать сертицированные криптографические продукты (фапси или фстек, или как оно там называется). Для хранения/обработки персональных данных в электронном виде. Иначе ощутимый штафец. (Хотя, для 4-ой категории персональных данных, можно и без этого обойтись).

и

ПОЛОЖЕНИЕ «ПКЗ-99»

«О ПОРЯДКЕ РАЗРАБОТКИ, ПРОИЗВОДСТВА, РЕАЛИЗАЦИИ И ИСПОЛЬЗОВАНИЯ СРЕДСТВ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ С ОГРАНИЧЕННЫМ ДОСТУПОМ, НЕ СОДЕРЖАЩЕЙ СВЕДЕНИЙ, СОСТАВЛЯЮЩИХ ГОСУДАРСТВЕННУЮ ТАЙНУ»

Утверждено Приказом ФАПСИ при Президенте РФ

от 23.09.1999 № 158

Настоящее Положение определяет единый на территории Российской Федерации порядок разработки, производства, реализации и использования сертифицированных ФАПСИ средств криптографической защиты подлежащей в соответствии с действующим законодательством…

4. При принятии решения о необходимости криптографической защиты подлежащей в соответствии с действующим законодательством обязательной защите конфиденциальной информации требования настоящего Положения являются обязательными для:

— государственных органов и государственных организаций;

— юридических лиц и индивидуальных предпринимателей, осуществляющих виды деятельности, подлежащие в соответствии с законодательством Российской Федерации лицензированию ФАПСИ;

— негосударственных организаций и физических лиц при необходимости обмена конфиденциальной информацией с государственными органами, государственными организациями или другими организациями, выполняющими государственные оборонные заказы;

— других организаций независимо от их организационно-правовой формы и формы собственности при выполнении ими государственных оборонных заказов.

В отношении иных лиц требования Положения ПКЗ-99 носят рекомендательный характер.

5. СКЗИ должны удовлетворять разрабатываемым ФАПСИ требованиям и допускаться к использованию после экспертизы в ФАПСИ.

6. Для криптографической защиты конфиденциальной информации могут использоваться СКЗИ, имеющие сертификат ФАПСИ (сертифицированные СКЗИ).

Порядок сертификации СКЗИ определяется соответствующей системой сертификации.

ну и т.п.

мне лень дальше рыть, я давно вникал в этот вопрос и чётко запомнил: юрлица в РФ могут пользовать только лицензированные в фапси продукты.

суд всегда вынесет решение «строго по закону», т.е. так, как попросит ФСБ.

в любом случае, это обширная и сложная область правоотношений.

сорри, у меня нет желания вникать в неё.

можете почитать сами, если так уж интересно.

a.farit.ru/i/t-162983.html

bankir.ru/dom/threads/108834-%D0%98%D1%81%D0%BF%D0%BE%D0%BB%D1%8C%D0%B7%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5-%D0%9F%D0%9E-%D1%81-%D0%BF%D1%80%D0%B8%D0%B7%D0%BD%D0%B0%D0%BA%D0%B0%D0%BC%D0%B8-%D1%88%D0%B8%D1%84%D1%80%D0%BE%D0%B2%D0%B0%D0%BB%D1%8C%D0%BD%D1%8B%D1%85-(%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%B8%D1%85)-%D1%81%D1%80%D0%B5%D0%B4%D1%81%D1%82%D0%B2/page2

www.cisco.com/web/RU/downloads/Crypto_FAQ.pdf

любой более-менее грамотный сотрудник измерит энтропию по всему диску и носом тебя потыкает в это палево.

а дальше, либо сотрудничай, либо сам знаешь :-)

хотя да, от жены или прочих домохозяек может прокатить…

i4Yy/j9EGg2go0z9Kdwha989ypEUMKZ0TV00pziJOOD+aJiWMMlAprlMDtFMHG/b

a1/ybexqjzSqv7ImxOf6AS59EkFqAHnxs/kmn1eCvuwipROuttUEC/XOPw2pXT6J

fjm0lSQ3tJOiGx0S9q7B5IirSkj2bebEAHu/zuq6gUPlvi6ZwwAeEfKzscbHr2Cb

GZ+VDUm3fGvHs34/pAi97hQScFQTfra1kq+MXKR9QFsWsMlkgsVEQCUWYIMigk2y

c3Dy45/CMek67eXuMlZBmj1RiZ48EvfWoZKwBDXsknYwipEWlkaD04YBNepqK8qP

FfVH7dyzQVYqbrdToqUJcptNpVGgps1Wc44+4jiURiwbUmUAAAneQfoRyKB8HPZh

WIizfgFyp65UWs8/i/L3gt3v+jwBf36F03mXV+rd+7YoGXRR2NUg7g13mDiit20E

uLWdCm6SZRIUD+KYbs65w1jbfQATEm5sMSD4c8Bd+FjXXYMLOt+QSfImZbaFw0Mc»

как и часть ПГП мессаджа.

как там можно что-то измерить?

Я просто не спец в этом, потому и спрашиваю.

Ну или как вариант — пришел, залез в инет, скачал — ок.

Нет инета? Нельзя ставить/запускать программы?

Платформа — ANDROID? (ARM или еще что-нибудь не x86?) — сорцы таскать и собирать? :)

ок. удачного шифрования :-)

Ну и это был гипотетический пример.

Приведу не гипотетический — пришел я как-то на оборонный завод, а там закрыто все — и установка и даже запуск программ не из списка. Ваши действия? :)

Позволю процитировать классику: «Судить о стойкости шифра может лишь только криптоаналитик» ©

Можешь даже свою работу опубликовать и продемонстрировать успешные «атаки». Хотя, что-то мне подсказывает, что твоих мозгов нехватит даже просто теоретически подсчитать вероятность «успеха». (Моих кстати тоже. Но я какбы на криптоаналика непретендую, я незаявляю что шифр — фигня)

Но на мой скромный взгляд, в AES и других аналогичных шифрах, где применяется S-box, уяизвимости надо искать в S-box. (т.к. нужные свойства для S-box тоже размыты и поди опять опираются на множество допущений и гипотез)

Ведь как известно, криптографическая стойкость доказана лишь для одного шифра, полностью невскрываемого, при соблюдении всех регламентов [3]. Он как раз и используется всякими послами, разведками и прочими серьезными организациями. Всё остальное, это в той или иной мере игра на «доверии» и «гипотезах».

ты говоришь про RSA? или какой-то другой шифр?

c RSA подвох в том, что отбор простых чисел для ключей по вероятнотстному алгоритму [1]. Понимаэшь? Чиселки какбы «простые», но будут у тебя например с вероятностью допустим 99.9994%. Ну или 99.9999999999%, чтоб по ночам крепче спалось (просто оцени эту вероятность и длину 4096-битного числа. В десятичной записи которого более 1000 знаков. Тупо пример, число с тысячью знаков, а проверяешь лишь несколько сотен, ладно пару тысяч кандидатов. Это же просто пшик.) Вероятность тоже сугубо-теоретическая… опирается на гипотезы и прочее.

внезапно, вероятностый тест может вполне «проскочить» кандидата на простоту, и заявить что число простое, хотя на самом деле нет.

Есть конечно нормальный алгоритм проверки простоты [2], детерменированный, но пока твой компутер, который проверяет простоту, достоверно проверит 4096-битное число, ты при в самом оптимистимном варианте уже отправишься на пенсию.

Сейчас уже 21-век, и очень странно что кто-то ещё мерится и упорно и безусловно верит в длину ключа, как показатель стойкости шифра. В нашё время, никто тупо брутфорсом незанимается. ибо даже 128битный ключ для нормального шифра перебирать бессмысленно (акромя может быть RSA и ещё парочки мамонтов).

Сейчас век криптографии на эллиптических кривых [4] Даже на коротких ключах оно уже опережает RSA.

[1] en.wikipedia.org/wiki/AKS_primality_test

[2] en.wikipedia.org/wiki/Miller%E2%80%93Rabin_primality_test

[3] en.wikipedia.org/wiki/One-time_pad

[4] ru.wikipedia.org/wiki/%D0%AD%D0%BB%D0%BB%D0%B8%D0%BF%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%B0%D1%8F_%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%8F#.D0.91.D0.B5.D0.B7.D0.BE.D0.BF.D0.B0.D1.81.D0.BD.D0.BE.D1.81.D1.82.D1.8C_.D0.BA.D1.80.D0.B8.D0.BF.D1.82.D0.BE.D0.B3.D1.80.D0.B0.D1.84.D0.B8.D0.B8_.D1.81_.D0.B8.D1.81.D0.BF.D0.BE.D0.BB.D1.8C.D0.B7.D0.BE.D0.B2.D0.B0.D0.BD.D0.B8.D0.B5.D0.BC_.D1.8D.D0.BB.D0.BB.D0.B8.D0.BF.D1.82.D0.B8.D1.87.D0.B5.D1.81.D0.BA.D0.B8.D1.85_.D0.BA.D1.80.D0.B8.D0.B2.D1.8B.D1.85

Однако, не стоит забывать, что создаются, возможно уже и созданы квантовые компьютеры. Насколько я понимаю, их быстродействие будет на порядки выше сегодняшних. Успешное развитие квантовых компов позволит успешно ломать брутфорсом.

для работы с важной гос-информацией, только «гост» штуки сертифивароные фтсек и прочими.

простым людям и не гос-огранизациям ограничений нету на использование.

Душераздирающую историю взаимоотношений с отечественной бюрократией поведал на своем сайте Евгений Яруткин из города Димитровград Ульяновской области. Началось все с покупки в немецком интернет-магазине смартфона Moto G от Motorola, который не поставляется в Россию по официальным каналам. По словам автора, посылка добралась до Москвы и спустя некое время осела на складе Почты России с таможенным уведомлением (что не дает возможности забрать купленный товар без разрешения таможенных органов).

Таможенники в свою очередь обрадовали адресата тем, что для получения долгожданного товара у Яруткина должна быть нотификация на него. Такие документы выдаются ФСБ в случае ввоза в РФ устройств со встроенными средствами шифрования (смартфоны и т.д.), а поскольку Moto G официально не продается у нас, на него вполне естественно подобной нотификации нет. Евгений даже решил от греха подальше отправить аппарат обратно в Германию, однако это не уберегло его от дальнейших неприятностей. Теперь ему грозят делом (к счастью, скорее всего, административным) за ввоз в РФ запрещенного товара.

По данному делу нашему герою светит штраф от 1,5 до 2,5 тысяч рублей, не считая потраченных на хождение по инстанциям сил и нервов. Так что тем, кто привык совершать покупки в зарубежных онлайн-магазинах, стоит быть внимательнее и не нарушать российский закон, пусть даже по незнанию. Особенно это касается любителей японских смартфонов, далеко не все из которых имеют необходимые разрешительные документы от отечественных регуляторов и спецслужб.

мобильники и компутеры, радиостанции и прочие хитрые средства связи, где есть аппаратное шифрование, да — просто так ввозить нельзя.

сначала проверить есть ли действующая нотификация ФСБ на конкретное устройство/модель/или серию в едином рееесте нотификаций ЕАС.

www.eurasiancommission.org/ru/docs/Lists/List/DispForm.aspx?ID=2

однако, в общем случае даже наличие нотификации неозначает что можно просто так взять и ввести что-то (особенно того, что у нас в свободной продаже нету). Иногда потребуется куча других бумажек…

а насчет AES шифрования… Это же стандарт по всему миру. Даже в некоторых процессорах intel оно реализовано аппратно. И они продаются здесь и у нас без проблем.

А вот gsm/grps/3g/4g и прочие штуки для связи, там всё замухлёвано и закрыто, поэтому строго. Даже такая банальная шутка, как TPM модуль (который очень часто в современных ноутбуках есть, продающихся за пределами РФ), с ним тоже хлопот можно огрести со ввозом.

Почему? потому что не по ГОСТам. Но на самом деле — тупо пролоббированы интересы местных «барыг», чтоб небыло серого импорта.

А вообще, воть.

Согласно Положению о порядке ввоза на таможенную территорию криптографические средства, не имеющие Российского сертификата должны ввозиться в отключенном производителем состоянии. [1] clsz.fsb.ru/files/download/pologenie219.doc

moto g как и прочие мобилки, с шифрованием идёт, неотключаемым со стороны пользователя. так что, всё норм. Я неудивлён.

Можешь ещё скинуть бояны про СТС (специальные технические средства).

А так, все эти шифровалки — чисто фэйсов подразнить :)))

Вот скриншот из андроидной APG, ключик 4К

а вот что получается на выходе:

"-----BEGIN PGP MESSAGE-----

Version: APG v1.1.1

hQIMAwllxUO0U7uUARAAzoG5seiKZLHSsPSS4PRFE25kDiu1KfVSFgtex6sr/iz+

i4Yy/j9EGg2go0z9Kdwha989ypEUMKZ0TV00pziJOOD+aJiWMMlAprlMDtFMHG/b

a1/ybexqjzSqv7ImxOf6AS59EkFqAHnxs/kmn1eCvuwipROuttUEC/XOPw2pXT6J

fjm0lSQ3tJOiGx0S9q7B5IirSkj2bebEAHu/zuq6gUPlvi6ZwwAeEfKzscbHr2Cb

GZ+VDUm3fGvHs34/pAi97hQScFQTfra1kq+MXKR9QFsWsMlkgsVEQCUWYIMigk2y

c3Dy45/CMek67eXuMlZBmj1RiZ48EvfWoZKwBDXsknYwipEWlkaD04YBNepqK8qP

FfVH7dyzQVYqbrdToqUJcptNpVGgps1Wc44+4jiURiwbUmUAAAneQfoRyKB8HPZh

WIizfgFyp65UWs8/i/L3gt3v+jwBf36F03mXV+rd+7YoGXRR2NUg7g13mDiit20E

uLWdCm6SZRIUD+KYbs65w1jbfQATEm5sMSD4c8Bd+FjXXYMLOt+QSfImZbaFw0Mc

uUwWeQmW9Uz8eAaxc2NVvT7s7K4lMvjRMBomWeFvBrVywwgmnyvLERfQTN7xLjUM

03PaA7xkCjX4zGua4hD39mjf5liRfN4xgZJb7PaM3mpjxiwKOhoCcaSEWF+IJSLS

ZQEyBFADtCu910jhMet/t8ZhPQa5Zrzaekb+X6Zd4CFKH3lKFq1MtSIaHYyGuLx2

LXCsiEGdSe1Gdr00PxXp5OmvRNd+mXeVniXcjL7LLE8DhFEcX0d2oW/1mc0KROIa

R0zdmxAS

=NtEj

-----END PGP MESSAGE-----"

Шифрование RSA, 4096bit

:)))

Лопаешь бигмаки — нездоровый образ жизни, группа риска, медстраховка может почему-то стать дороже.

Внезапно часто платишь в аптеках и медучреждениях — присвоенный ранее овердрафт лучше отозвать без объяснения причин.

P.S. Вышеупомянутое мне приснилось и не связано с реальными событиями. Ну вы понели :)

В аптеке ту же минералку покупать можно. А еще детское питание. на довольно крупные суммы. Я покупал деетские соки в одной известной сети алкомаркетов, просто они там дешевле, но по профилю расходов меня можно записывать в хронические алкаши, да? А в медучереждение может какждую неделю ходить паталогический иппохондрик, который только и думает, как бы чем не заболеть — так он самым здоровым человеком будет.

Короче, из любого факта можно нафантазировать совершенно противоположные выводы. В том числе и если человек не пользуется карточками и сразу после зарплаты снимает всё в кэш — значит он точно проворачивает какие-то тёмные делишки и от кого-то шифруется. ПААААДААААЗРИТЕЛЬНА!!!

А если сделать дубликат метки — будет ли он работать?

ru.wikipedia.org/wiki/%D0%9A%D0%BB%D1%8E%D1%87_%28%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%8F%29