DM PD061 - флешка с сюрпризом

- Цена: $39.90

- Перейти в магазин

Я, как и многие другие, таскаю на своей флешке некоторую конфиденциальную информацию (сканы документов, гостайну, правду об инопланетянах и т.п). Для сокрытия этой инфы от третьих лиц в случае потери флешки обычно используют запароленные архивы, TrueCrypt и прочие костыли, что может доставлять некоторые неудобства. Поэтому я давно присматривался к защищенным флешкам, не требующим стороннего софта для работы. Изначально планировал купить Netac U618 с аппаратной клавиатурой ввода пароля, но в один прекрасный день под руку подвернулась акция на PD061 в «Быстрых сделках» на али, и я решил приобрести ее. Не нашел в интернете ни одного обзора данной флешки, поэтому счел своим долгом написать первым) Флешку покупал за $20 по акции, нынешняя цена в $40 — наглый лохотрон перед 11.11, ее обычная цена — $25.

В сложенном состоянии сканер отпечатков находится под защитой прозрачного корпуса:

Немного не понравилось, что в закрытом состоянии образуется дыра в области коннектора:

Выдвигается очень туго, одной рукой привести флешку в рабочее состояние невозможно. Но в этом есть плюс — она не складывается при подключении к компьютеру. Фиксируется в крайних положениях с легким щелчком. Во время работы на корпусе мигает голубой светодиод:

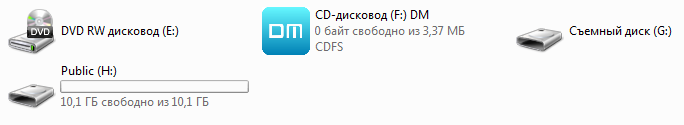

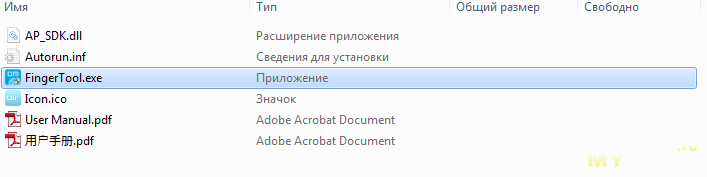

На «CD диске» из полезного содержится прога для администрирования (FingerTool.exe) и две pdf инструкции, одна из которых на английском:

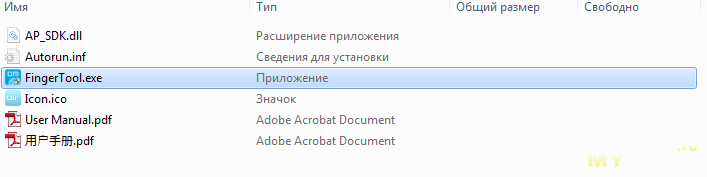

Запускаем FingerTool.exe и видим, что прогу уже перевели на английский (судя по странице товара на али, раньше прога была на йероглифах, и настраивать приходилось с божьей помощью):

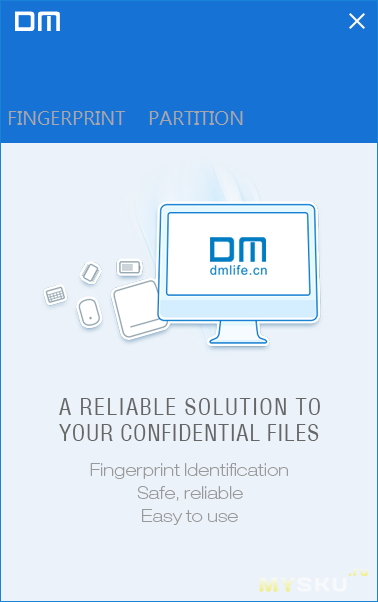

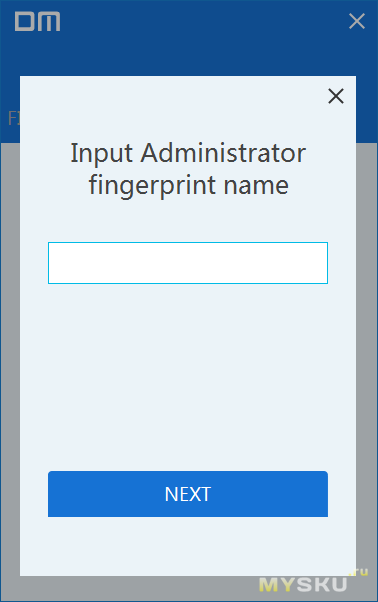

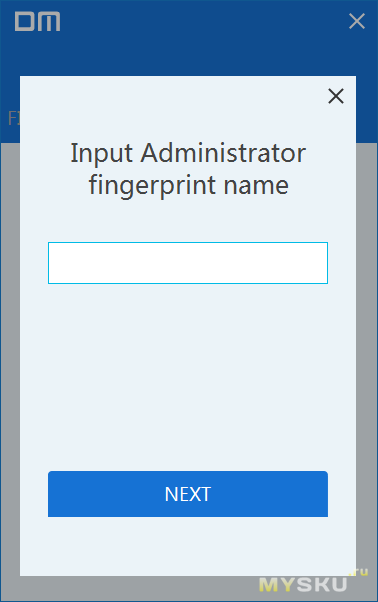

При первом запуске прога просит создать первого администратора:

Придумываем и вводим пароль администратора 2 раза:

Затем имя (оно не требуется для аутентификации, просто для отображения в списке):

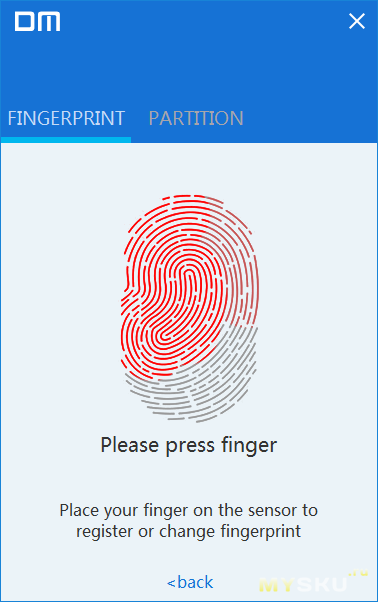

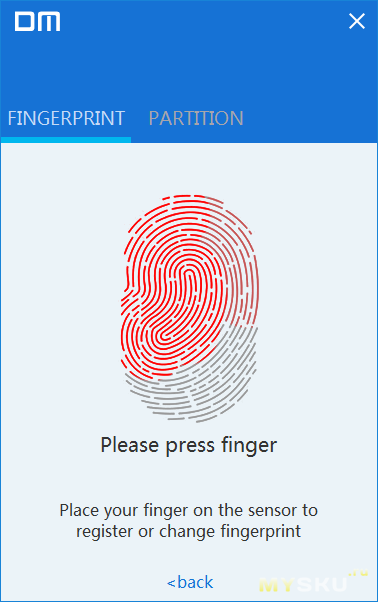

Кстати, ОЧЕНЬ продуманная фигня: получить доступ к администрированию в проге можно как по паролю, так и по отпечатку пальца. Если забыл пароль — можно сбросить его при помощи отпечатка, если перестал реагировать на отпечаток — можно зайти с паролем и перезаписать пальчики. А вот что делать, если был забыт пароль, и сканер не узнает пальцы — хз, об этом умалчивает даже инструкция. Ближе к делу, дальше прога предлагает нам записать отпечаток пальца администратора:

Прикладываем палец и смотрим на реакцию программы. Если успешно записано — то выводится соответствующее сообщение, и закрашивается часть картинки отпечатка на экране:

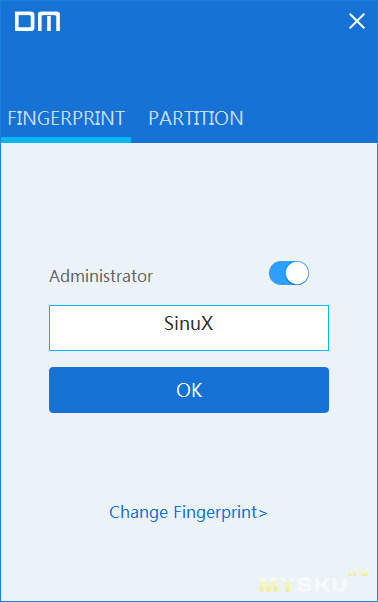

Вот на этом месте я застрял минут на 15) По мигающим частям отпечатка на экране можно подумать, что необходимо прислонять соответствующую область пальца к сканеру, но все мои попытки разблокировать флешку после записи подобным образом оказались провальными. Оказалось, что отпечаток с мигающими сегментами — просто такой придурошный прогресс-бар, и прикладывать палец нужно примерно одним и тем же местом. Таким образом с одного пальца снимаются 6 снимков, и дальше мы видим пустой (пока) список пользователей с одним лишь введенным администратором:

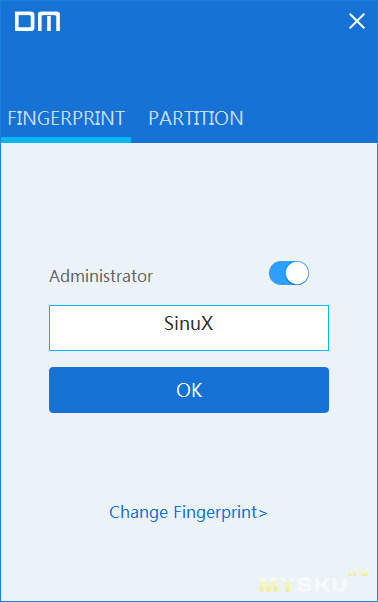

Пользователи делятся на 2 категории: администраторы и просто пользователи, причем как минимум один админ должен присутствовать обязательно. Администратор может менять настройки в программе, а простой пользователь — только открывать секретный раздел флешки. Максимальное количество пользователей — 6, соотношение админы/пользователи любое. Причем роли и отпечатки пальцев можно менять (с оглядкой на то, что хотя бы один админ должен быть):

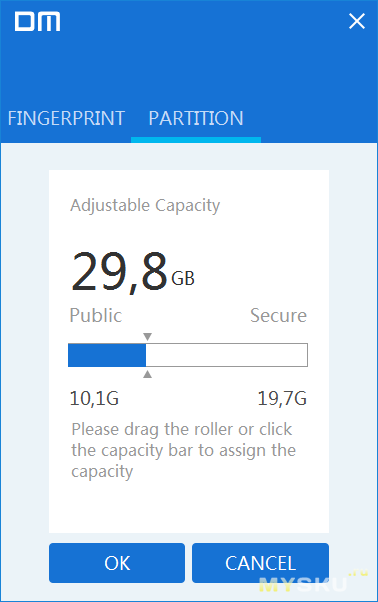

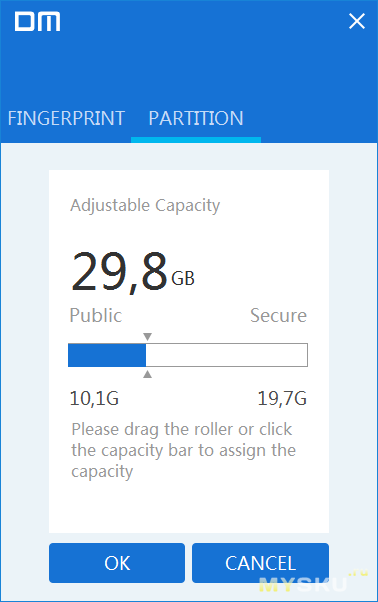

Дальше утилита предлагает настроить соотношение размеров публичного и приватного раздела:

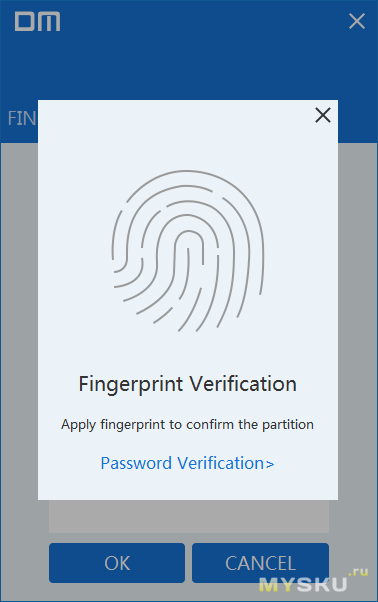

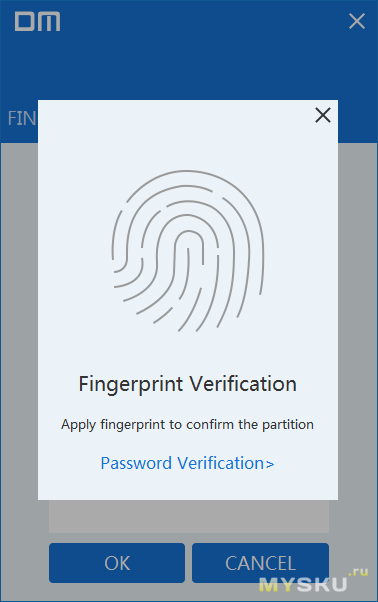

Дальше по мере эксплуатации баланс объемов так же можно поменять, но следует помнить, что при этом оба раздела форматируются. Подтверждаем форматирование админским пальцем:

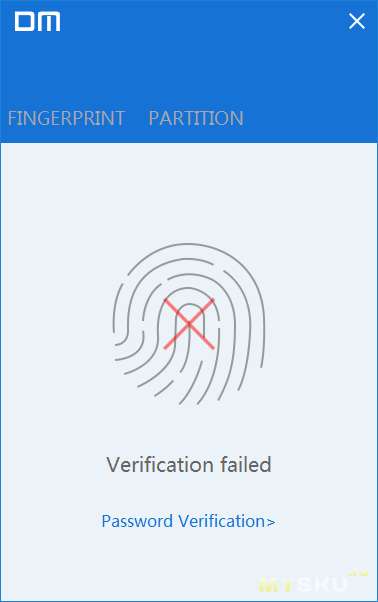

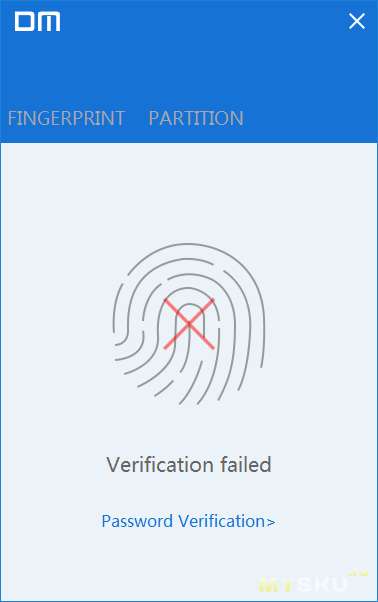

Ой, фейл:

Где-то с десятой попытки флешка узнала своего хозяина и форматнулась)

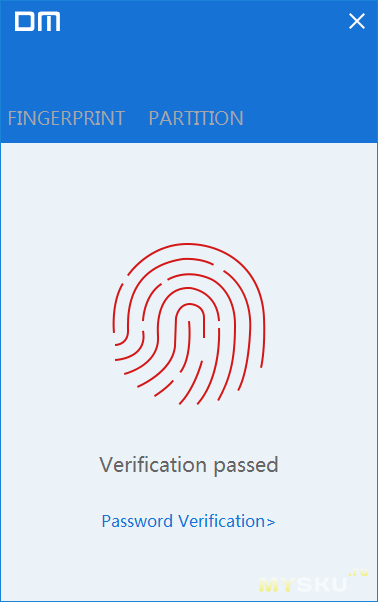

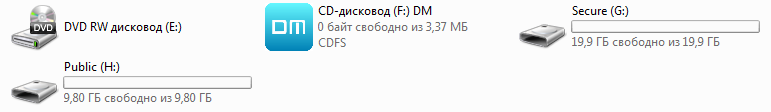

Я заметил, что у открытия секретного раздела и доступа к каким-либо важным функциям через утилиту разные допустимые точности. Например, открываем прогу администрирования и пытаемся залогиниться, прислоняя палец абы как. Секретный раздел часто открывается даже тогда, когда программа отфутболивает. Еще я заметил, что флешка реагирует на палец независимо от угла, под которым были сняты пальчики во время записи — это гуд. Так же, судя по всему, флешка каким-то образом обучается, потому что со временем количество ошибок в распознавании уменьшилось почти до 0. Если процедура опознания пальца прошла успешно, то синий светодиод начинает мигать, и спустя 1-2 секунды монтируется скрытый раздел. Разблокированный скрытый раздел в проводнике выглядит так:

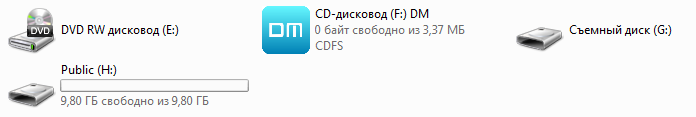

Даже после всех настроек CD диск и «неопознанный» скрытый раздел видны в проводнике:

Кому как, а по мне так это палевно, потому что даже дураку будет понятно, что флешка не простая. Скрытый раздел после разблокирования остается видимым до отключения флешки от компьютера или программного извлечения через интерфейс винды, после которого флешка больше не реагирует на пальцы и не монтирует скрытый раздел заново. Поэтому чтобы скрыть раздел с возможностью быстрого монтирования, нужно передергивать флешку физически.

Скрытый раздел:

Характеристики

По сравнению с современными флешками весьма посредственные, судите сами:- USB: 2.0

- Емкость: 32 Гб (29.8 доступно), разделяется между скрытым и публичным разделом

- Количество хранимых отпечатков: минимум 1, максимум 6

- Тип шифрования: в инструкции указан AES256

- Скорость: об этом ниже

- Совместимые ОС: Windows, Linux, Mac. Администрирование только под Windows. На Android через OTG виден только публичный раздел.

Как выглядит

Поставляется в уже традиционном для китайских флешек простом картонном блистере:

В сложенном состоянии сканер отпечатков находится под защитой прозрачного корпуса:

Немного не понравилось, что в закрытом состоянии образуется дыра в области коннектора:

Выдвигается очень туго, одной рукой привести флешку в рабочее состояние невозможно. Но в этом есть плюс — она не складывается при подключении к компьютеру. Фиксируется в крайних положениях с легким щелчком. Во время работы на корпусе мигает голубой светодиод:

Первое включение и настройка

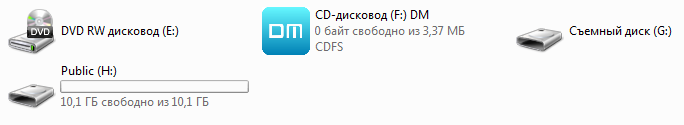

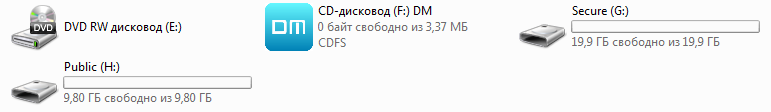

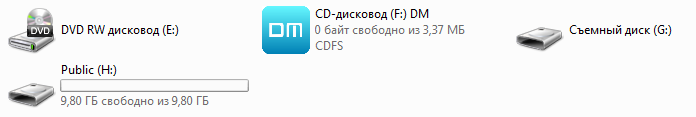

При подключении к компьютеру в проводнике появляются 3 новых диска (CD дисковод DM, Public и неопределенный съемный диск):

На «CD диске» из полезного содержится прога для администрирования (FingerTool.exe) и две pdf инструкции, одна из которых на английском:

Запускаем FingerTool.exe и видим, что прогу уже перевели на английский (судя по странице товара на али, раньше прога была на йероглифах, и настраивать приходилось с божьей помощью):

При первом запуске прога просит создать первого администратора:

Придумываем и вводим пароль администратора 2 раза:

Затем имя (оно не требуется для аутентификации, просто для отображения в списке):

Кстати, ОЧЕНЬ продуманная фигня: получить доступ к администрированию в проге можно как по паролю, так и по отпечатку пальца. Если забыл пароль — можно сбросить его при помощи отпечатка, если перестал реагировать на отпечаток — можно зайти с паролем и перезаписать пальчики. А вот что делать, если был забыт пароль, и сканер не узнает пальцы — хз, об этом умалчивает даже инструкция. Ближе к делу, дальше прога предлагает нам записать отпечаток пальца администратора:

Прикладываем палец и смотрим на реакцию программы. Если успешно записано — то выводится соответствующее сообщение, и закрашивается часть картинки отпечатка на экране:

Вот на этом месте я застрял минут на 15) По мигающим частям отпечатка на экране можно подумать, что необходимо прислонять соответствующую область пальца к сканеру, но все мои попытки разблокировать флешку после записи подобным образом оказались провальными. Оказалось, что отпечаток с мигающими сегментами — просто такой придурошный прогресс-бар, и прикладывать палец нужно примерно одним и тем же местом. Таким образом с одного пальца снимаются 6 снимков, и дальше мы видим пустой (пока) список пользователей с одним лишь введенным администратором:

Пользователи делятся на 2 категории: администраторы и просто пользователи, причем как минимум один админ должен присутствовать обязательно. Администратор может менять настройки в программе, а простой пользователь — только открывать секретный раздел флешки. Максимальное количество пользователей — 6, соотношение админы/пользователи любое. Причем роли и отпечатки пальцев можно менять (с оглядкой на то, что хотя бы один админ должен быть):

Дальше утилита предлагает настроить соотношение размеров публичного и приватного раздела:

Дальше по мере эксплуатации баланс объемов так же можно поменять, но следует помнить, что при этом оба раздела форматируются. Подтверждаем форматирование админским пальцем:

Ой, фейл:

Где-то с десятой попытки флешка узнала своего хозяина и форматнулась)

Я заметил, что у открытия секретного раздела и доступа к каким-либо важным функциям через утилиту разные допустимые точности. Например, открываем прогу администрирования и пытаемся залогиниться, прислоняя палец абы как. Секретный раздел часто открывается даже тогда, когда программа отфутболивает. Еще я заметил, что флешка реагирует на палец независимо от угла, под которым были сняты пальчики во время записи — это гуд. Так же, судя по всему, флешка каким-то образом обучается, потому что со временем количество ошибок в распознавании уменьшилось почти до 0. Если процедура опознания пальца прошла успешно, то синий светодиод начинает мигать, и спустя 1-2 секунды монтируется скрытый раздел. Разблокированный скрытый раздел в проводнике выглядит так:

Даже после всех настроек CD диск и «неопознанный» скрытый раздел видны в проводнике:

Кому как, а по мне так это палевно, потому что даже дураку будет понятно, что флешка не простая. Скрытый раздел после разблокирования остается видимым до отключения флешки от компьютера или программного извлечения через интерфейс винды, после которого флешка больше не реагирует на пальцы и не монтирует скрытый раздел заново. Поэтому чтобы скрыть раздел с возможностью быстрого монтирования, нужно передергивать флешку физически.

Скорость работы

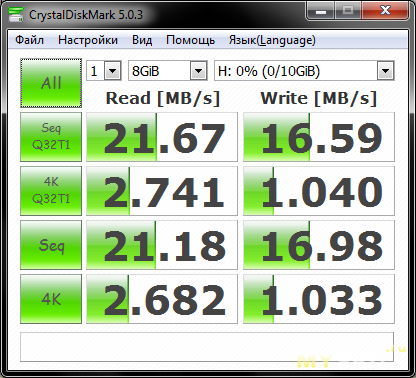

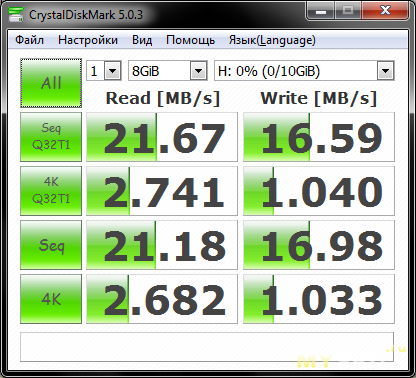

Какой обзор флешки без замеров скорости? Публичный раздел:

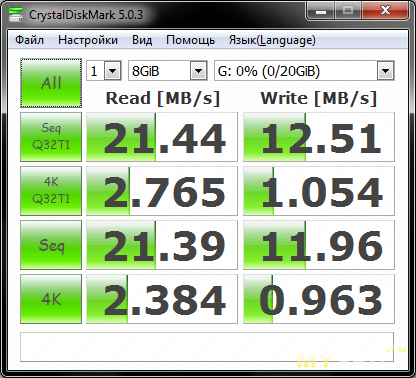

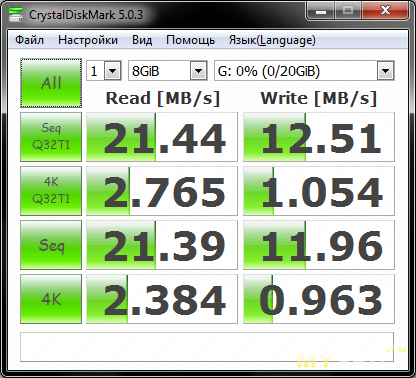

Скрытый раздел:

Итог

Несмотря на немногочисленные недостатки, флешка мне понравилась. Не до конца ясен вопрос с используемым алгоритмом шифрования приватных данных (если оно вообще есть). Судя по меньшей скорости записи в скрытый раздел, некое шифрование там все же присутствует, но производитель нигде не заявляет о нем, кроме как в pdf инструкции с самой же флешки. Тем не менее, я бы не стал доверять ни одной защищенной флешке действительно серьезные тайны государственной важности (home видео там, и все такое), для таких случаев нет ничего надежнее старого доброго TrueCrypt контейнера с «двойным дном». А данная флешка как способ защиты личной информации от среднестатистического дурака в случае потери — вполне себе вариант.

Самые обсуждаемые обзоры

| +26 |

1303

42

|

Уточнить можно, в том числе, вот этим: forum.ixbt.com/topic.cgi?id=27:9877 (брать весь URL в клипборд, не кликать)

Контроллер UT176 (и некоторые соседние) был знаменит тем, что сделанные на нем флешки с паролем и отпечатком пальца открывались ровно за 5 секунд без знания пароля и без пальца. Причем, как и положено, открывались только на время текущей сессии — если вытащить флешку и снова вставить — она будет закрыта и нет никаких следов того, что ее открывали.

Так происходило потому, что команда открыть скрытый раздел генерировалась не внутри контроллера по совпадению пароля или отпечатка, а приходила снаружи от софта, который запрашивает у пользователя пароль. Соответственно, сравнение паролей/отпечатков было сделано не внутри контроллера, а программно снаружи. И достаточно было отправить контроллеру команду на открытие раздела — и все, никаких паролей знать не нужно.

Все это описано в интернете и легко гуглится.

Я так открывал закрытую флешку Transcend JetFlash 220 на 4Gb. Это очень просто. Пароль я узнать не могу, но открытие занимает несколько секунд.

Можно Вас попросить залить Ubuntu/Xubuntu на флешку, загрузиться с неё и посмотреть будет ли виден 2й раздел (типа скрытый).

Что будет если флешку в Мак воткнуть или по OTG в смарт?

Надеюсь, что Ваша конфиденциальная инфа не представляет такой уж ценности для других. Иначе получить доступ к ней заинтересованное лицо может просто приложив Ваш же палец к сканеру. В Вашем же присутствии или без — зависит от кровожадности злоумышленника. Так ст0ит ли рисковать как минимум, потерей инфы, а то и пальцев в придачу (именно пальцев, а не пальца, т.к. похитителю не известно, какой именно Вы использовали и если Вы ему не посодействуете, то ему нужны будут все)?

P.S.

«Чернуха» из зарубежных фильмов, но не высосана из пальца сценаристами.

Раз на то пошло)

но, к счастью есть предыдущая версия и есть различные форки, к которым доверия, конечно, поменьше… но закрыть домашнее кино в стилистике «из жизни жывотных» вполне достаточно )))

Нет, он не закрыт и не был взломан.

Была его проверка, которая подтвердила что никаких бэкдуров там нет и софт качественный, но алгоритмы уже устарели. Авторы оригинала отказались развивать его дальше и сейчас новую его версию (не одну а даже несколько форков) пилят разные авторы и опенсорс.

Я часть кода ревьюил у TrueCrypt, а Вы мне тут свои басни рассказываете :D

И еще одно — у TrueCrypt нет автора, знаток Вы наш. Есть анонимная группа, его поддерживающая. Никто не знает кто они, есть только догадки. «Автор написал», ага-ага.

На сайте действительно в действительности было написано примерно следующее (вольноперевод): «Мы, авторы TrueCrypt, не будем больше его поддерживать и, поскольку, без развития и совершенствования алгоритмов криптостойкость Ваших данных будет падать, просим Вас найти альтернативный развивающийся вариант и не использовать TrueCrypt, ибо он может быть скомпромитирован в ближайшем будущем.»

Взломали… блин, откуда Вы такие беретесь, а?!!!

Ну норм (вычеркнул из списка) — счастливо обтекать.

особенно, если чуть почесать паранойю и переназначить %temp% на виртуальный ram-диск )))

Перезаливать всю флешку тоже не вариант — 32 Гб у меня заливаются где-то за полчаса. Скоростная флешка наверное по-быстрее, но всё равно это гораздо дольше выборочного копирования.

Сначала Вы им покажете не то или не всё, а потом и то, и всё.

Состояние сердца, вегетативной кровеносной системы, индивидуальная чувствительность, болевые пороги, актёрские способности… Всё это надо учитывать. Универсальных средств нет.

Тогда может вообще не шифровать и надеяться, что флешка не попадет в чужие руки?

Вы же знаете, что средства, затраченные на защиту данных, необходимо рассчитывать исходя из того, какие средства будут готовы затратить люди для их получения. Вот хороший термокриптоаналитик, это очень дорого.

нет вы конечно можете это всё вычитать и пытаться собрать воедино, но проще человека купить/запугать/опоить, и т.д. и т.п.

На практике был «шеф» страдающий безопасностью, и скрытые кнопки на уничтожение дисков бухалтерии, и винты в другом помещении и даже физическое уничтожение диска — всё было хорошо ровно до тех пор пока не появился конкурент.

Конкурент сделал проще — подкупил одного из бухов.

Всё.

а все эти флешки, пароли и заманухи, тем более вынесенные на улицу работают только до появления конкретного интереса к этим данным.

Как только появляется не праздное любопытство а что там на флешке мужа — то находятся и пути получения информации.

по данным устройствам — это реально какая-то пародия.

с какой попытки ввода неверного пароля стирается инфа? есть ли возможность назначить пароль по которому инфа стирается, или палец.

нет я понимаю что указательным или большим пальцем — оно удобнее, но типа если параноик — то правильный пароль на мизинцу, а остальные — стирание инфы.

В VeraCrypt это исправлено путём создания двух заголовков в любом случае, есть скрытый том или нету.

Как вариант — в качестве ключа шифрования можно использовать файл с белым шумом на легкоуничтожаемом в случае штурма носителе. Тогда есть шансы доказать, что содержимое того ключевого файла сгенерировано ПК, вы его (содержимое ключевого файла) не видели, следовательно, и расшифровать данные уже не сможете.

Вы у владельца зашифрованной TrueCrypt 32Гб флешки выпытываете пароль.

Он вам дает пароль например от первого раздела «с мультиками».

Вы смотрите, что размер этого раздела, например 2Гб, и говорите, ну ладно, нет так нет?

Или же до вас все же доходит, что вам далеко не все разделы открыли?

Не важно, сколько информации вы во внутрь положите, 1 мегабайт, или 3 гига зальёте — сам файл неизменно будет весить 4 гига.

Соответственно, если есть в нём скрытый контейнер, где лежат, например, 30 мегабайт doc-овских файлов, то это не понять.

Еще раз. У вас файл пусть 4 гига, который из себя представляет зашифрованный раздел того же размера.

Действительно неважно, сколько там файлов будет, на 3кб иль на 3гб, размер раздела от этого не изменится.

И вот вы открываете 4гб зашифрованный раздел, а в нем на 100мб файлов, и 3гига свободно, то не надо быть семи пядей во лбу, чтоб догадаться, что размер не сходится.

или боитесь что с вас ржать начнут?

давайте тогда проморолик.

за обзор несомненно +

в зависимости от степени паранойи можно паролить архивы, пгп, трукрипт и, наконец, ходить туда только через тор и я не я в случае чего

у меня флешка это только музыка в машину и установка ос на компы)

хотя в реальности это действительно защита от случайного любопытства. если инфа понадобится — получить её можно миллионом способов

Внутрь вставляется любой жесткий диск. Софта не нужно, всё аппаратно. На ebay сейчас цены дурные, но после 11-11 успокоятся. Я брал за 40 долларов.

Правда, от терморектального криптоанализа оно всё равно не спасёт. Но от него ничто не спасёт ))

(VE500)

ИМХО шифрование в вашем варианте не улучшили, или улучшили незначительно, а вот возможностей у залмана побольше, правда не всем они нужны.

Шифрование у него точно такое-же неизвестное. Ну и девайс совершенно другого уровня и размера :D

факт остаётся тем что устройства поразительно похожи на продукты iodd лично я не знаю другого производителя карманов с аналогичным функционалом.

Заявлено то же шифрование, на том же АРМ проце…

Может быть вы лично и не знали о таких устройствах как VE400/500 и остальных. может кто-то тоже не знал, а теперь увидел.

штука очень удобная, правда надо ещё иметь для универсальности с ЮСБ 2.0 как VE200.

ну так по функционалу шифрования не отличаются, по крайней мере по тому сценарию что вы привели.

можно конечно с GRUB4DOS завязаться — но, это решение проще и для блондинки.

Девайс такого же уровня, и про размеры вы что-то не то говорите, они принципиально не отличаются. пара мм или грамм — не тот показатель, всёравно меньше 2,5" винта толщиной 12,5мм устройство не будет.

Про установку — никакого GRUB4DOS не нужно для UEFI давным-давно.

Rufus + ISO и на флэху.

Юзаю обычную флешку каждый день — на ней пароли в passwordSafe и всякие мелочи типа профилей для разных софтин. На случай утери использую виндовый bitlocker.

Ну и на флешке батник лежит для бекапов — тупо смотрим наличие 7zip и спец каталога на компе — туда и льем запароленный архив.

Вообще много куда можно сунуть флешку, но это не повод так делать.

Есть такие люди- гипнотизёры — помогут вспомнить увиденное, тем более не раз.

по поводу админа — вполне себе может быть(хотя вряд ли) что инфу и пароли ему выдают разные люди или в разных местах. или просто разные флешки в разное время.

правда что там — под паролем, что за секреты — то уже у админа надо спрашивать.

Простой пример. админ везёт с другого места флешку с данными, пароля не знает — потеря флешки, как и похищение админа и Терморектальный криптоанализатор тут уже не помогут.

по приезду на место диктуется, например секретарю, пароль который уже запоминать не нужно — его нужно ввести пару раз и всё.

Пароль отдельно от флешки можно передавать и в открытом виде, голосом, СМС, почтой — он актуален только при наличии флешки которая уже на месте.

Ну как-то так.

А может таких флешек — 2 или более, и только если соединить ВСЕ части архива то архив поднимется…

вариантов много, и они не значат ровным счётом ничего.

там не только кейлоггер стоять может в таком случае.

настоящий параноик не выносит из дома/офиса накопитель с тем же паролем.

а после прочтения инфу удаляет.

иначе какая-то однобокая безопасность получается.

ну и тут уже совсем смешно — ввели пароль на левом компе и пока сидите что-то там делаете — с флешки всё копируется и пересылается или просматривается и забирается выборочно.

один из вариантов — делать файлы огромного размера, что бы просто так их было не унести.

троян который просто так появился на компе — вам безвреден в любом случае.

ну стырили пароль от диска — нужно менять чаще.

а вот если была целенаправленная атака — то уже другое дело. и повторюсь если злоумышленник! установил на комп кейлоггер — то у него есть доступ к компу. или будет в скором времени — и ваша защита уже не выдержала, она уже отсутствует.

можно написать скрипт который будет ghb подключении к компу накопителя копировать файлы по маске — грубо делать бэкап флехи.

а вы открываете целый раздел.

вот тут то медленность флешки и может спасти. я бы ещё и ограничивал скорость чтения и количество файлов отданных в минуту. ;-)

но, что-то мне подсказывает что устройства такого рода покупают бухгалтеры или люди не понимающие что такое безопасность.

им кажется что они вот прям сейчас туда базу 1С поместят и налоговая или конкуренты доступа к той базе иметь не будут.

мне смешно, хоть и сквозь слёзы.

мало того он исвято уверены что другого варианта и быть не может.

правда они после смерти флешек потом внешний ХДД используют. и, тоже с паролем. и да, в 1 экземпляре.

но это тема уже другого разговора.

Друг интересуется…

Совать защищённые флешки в незащищённый комп неразумно. Это не только битлокера касается.

Неизвестно что за метод шифрования, исходников нет, код проприетарен — закладок может быть сколько угодно, а может их тупо нет и там все просто ксорится одним битом :D

Биометрия достаточно просто взламывается даже через фотографию, я уж молчу, что отпечатки можно снять с любых предметов, которых касалась жертва — стакана, например. А дальше — пленка, графит с карандаша и суперклей — и усе — все открыто.

Вобщем, кто реально беспокоится о своих данных — увы и ах — только пользоваться зашифрованными контейнерами и обычными флешками.

Причем вполне себе даже ГОСТ подойдет, но реализовано должно быть открыто — чтобы «не мы заявляем», а удостовериться можно было.

С Kingstone вон уже был один раз пипец — он показывает что это такое «мы заявляем» :D

И конечно, никакой биометрии (ибо очень просто взламывается) — обычные кнопочки.

Ну либо она есть но для фэстанлока, когда сначала вводится мастер-пароль, а затем для быстрого закрыть/открыть юзается биометрия.

есть данные которые не должна увидеть: жена, конкурент, спецслужбы.

у этих данных разное значение, разные объёмы. и разные последствия при утере. получении несанкционированного доступа.

есть данные которые нельзя к общему доступу. с грифом С и СС и ССС )))

телефоны подружек от жены спрятать можно и без шифрования, в какуюнить табличку на 100500 человек по хитрому разместив нужные.

с остальным немного сложнее.

но подразумевается в любом случае вынос «из дома» информации с паролем в одно рыльце. а ведь ещё бабушка говорила — «не храните все яйца в одной корзине».

надеюсь я понятно излагаю.

по поводу биометрии… давайте я вам дам айфон и свой отпечаток пальца — взломаете просто?

никакой дешевой биометрии? жругой вопрос.

ну и устройство должно быть с защитами от вскрытия, вычитывания данных, и ещё парой защит.

итого — лично я не вижу нормально сценария работы для таких флешек кроме как таскать порнуху на рабочее место чтобы там её смотреть. и чтобы коллеги не спалили.

но если ты не директор такая флешка однозначно вызовет вопросы как раз у директора.

Применение — таскание приватной инфы — паки с паролями, документы (паспорт и т.д.)

Задача — при утере чтобы это был бесполезный кусок железа, а если при себе — удобный контейнер.

С этим отлично справляется нормально реализованная асимметрия и криптование на лету. Усе.

про хваленую биометрию iPhone

Да, есть очень качественные биомтерические считыватели, но они очень дороги и не компактны.

Для нашей задачи кнопочек хватит за глаза. Все остальное абсолютно излишне.

А сделано должно быть следующее:

-открытый стойкий алгоритм с нормальным длинным ключом

-прозрачное hardware криптование «на лету»

-hardware блокировка по таймауту (с отключением)

-hardware блокировка при бруте (увеличение времени отката)

-hardware блокировка при отключении питания

-hardware разблокировка

-один раздел (привет OTG, TV и т.д.)

Все, и никакой больше магии.

Спецслужбы вскроют вас терморектально, а жена — морально ;)

ВСЁ что вынесено из дома- на практике 100% взламывается.

вопрос только в том кому, и насколько сильно это нужно.

левому васе нашедшему флешку на улице — эта инфа ничего не даст.

остальные и так получат.

с чего начинали к тому и пришли. носите бумажные копии паспорта. и бумажные копии документов, ездите с -охраной.

такая флешка защитит только от вась, жены и коллег по работе.

Во-вторых таскать придется и для винды и для линя.

В-третьих для арма, кортекса ее нет — как там быть?

Короче все стандартно для software vs hardware crypting.

Может кто подскажет, у меня открылось только 2 диска, не видит U disk.