Verifone PINpad 1000se. Как это устроено

- Цена: 4,99

- Перейти в магазин

С выносной клавиатурой для ввода PIN-кода к платёжной карточке, наверное, сталкивались все.

Казалось бы, что там может быть сложного?

А на самом деле это вовсе не простая клавиатура. Из-за требований безопасности, ага.

Подробности распотрошения — под катом.

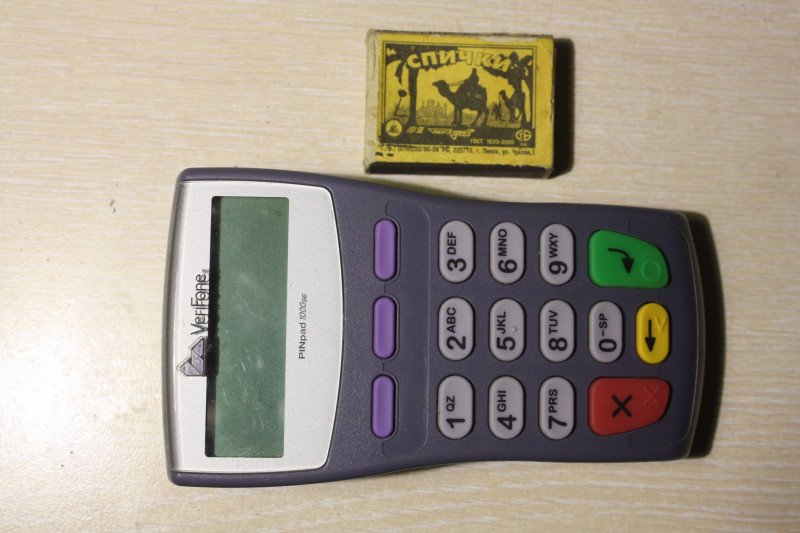

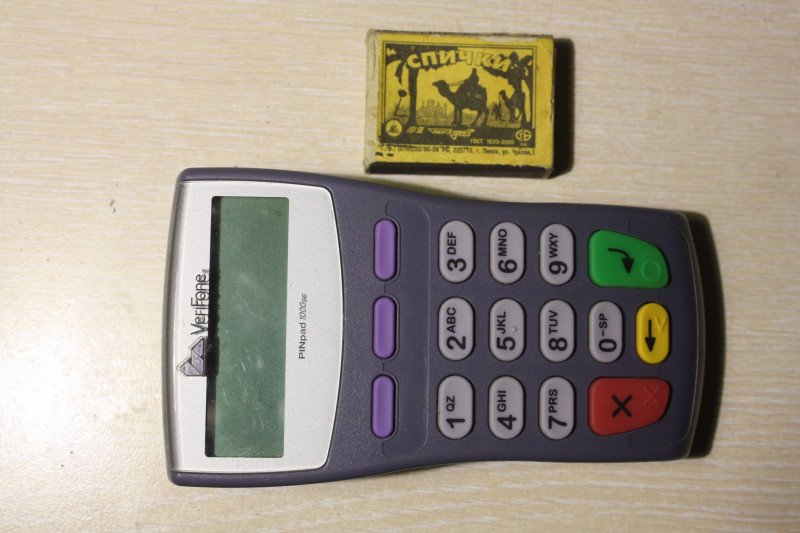

Итак, подопытный экземпляр — VeriFone PINpad 1000SE. Модель достаточно старая, без поддержки бесконтактной оплаты, но неплохо документированная(что редкость).

Собран в пластиковом корпусе заковыристой формы, н лицевой стороне — экран и клавиатура.

На обратной стороне — разъём разъём 4P4C для подключения кабеля к терминалу, пищалка и закладная гайка для крепления пинпада к предметам окружающей местности.

На обратной стороне — разъём разъём 4P4C для подключения кабеля к терминалу, пищалка и закладная гайка для крепления пинпада к предметам окружающей местности.

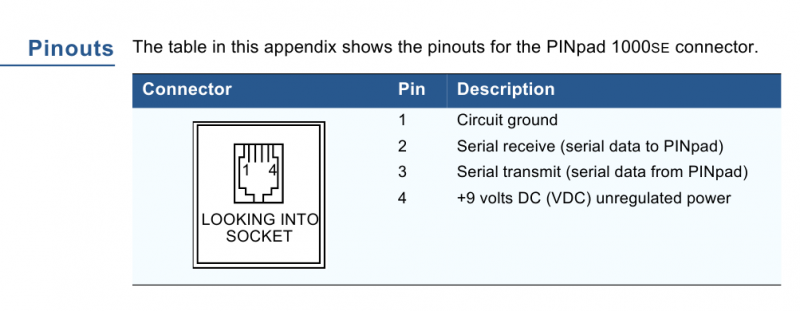

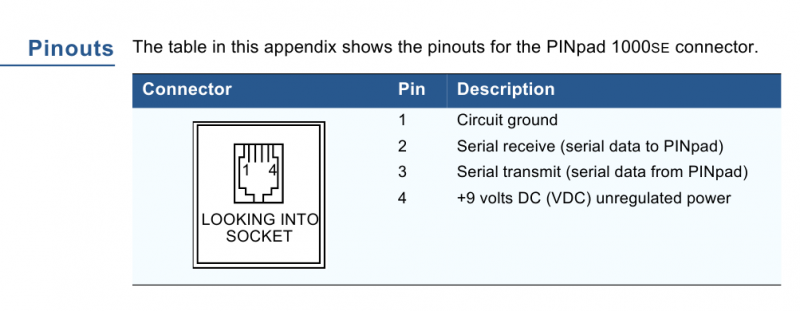

Распиновка разъёма:

Распиновка разъёма:

Корпус закрыт на 4 самореза. Вооружившись крестообразной отверткой, выкручиваем их и снимаем заднюю крышку.

Корпус закрыт на 4 самореза. Вооружившись крестообразной отверткой, выкручиваем их и снимаем заднюю крышку.

Как водится, всё самое интересное закрыто защитной пластиной. Она соединена с основной платой через анизотропную резину и содержит в себе длинный и тонкий печатный проводник, который неизбежно будет поврежден при попытке эту самую пластину прорезать или просверлить. Ну и концевой выключатель, нажимаемый выступом на внутренней стороне корпуса, идет непременным довеском.

Как водится, всё самое интересное закрыто защитной пластиной. Она соединена с основной платой через анизотропную резину и содержит в себе длинный и тонкий печатный проводник, который неизбежно будет поврежден при попытке эту самую пластину прорезать или просверлить. Ну и концевой выключатель, нажимаемый выступом на внутренней стороне корпуса, идет непременным довеском.

Снимаем пластину.

Под ней мы видим большую фирменную микросхему, память SRAM и немного мелкой логики.

Под ней мы видим большую фирменную микросхему, память SRAM и немного мелкой логики.

Плата целиком, кликабельно:

Плата целиком, кликабельно:

К ней припаяна литиевая батарейка CR2450, питающая память SRAM, в которой находятся ключи шифрования.

К ней припаяна литиевая батарейка CR2450, питающая память SRAM, в которой находятся ключи шифрования.

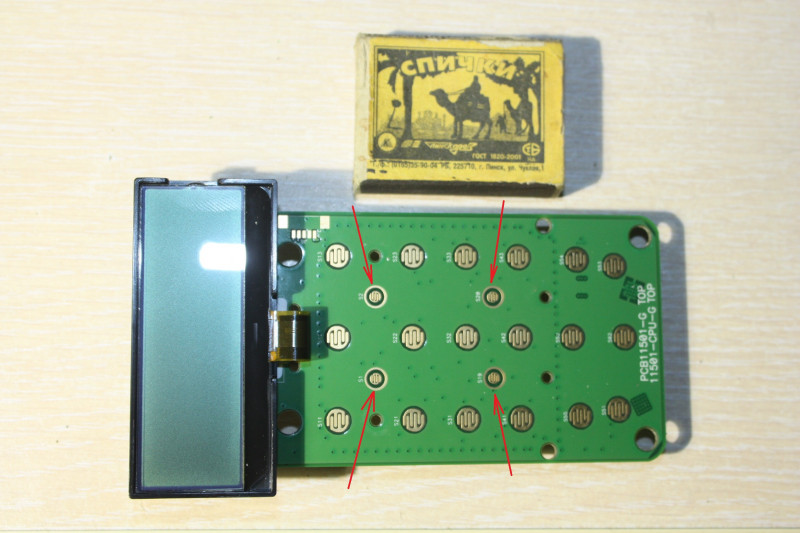

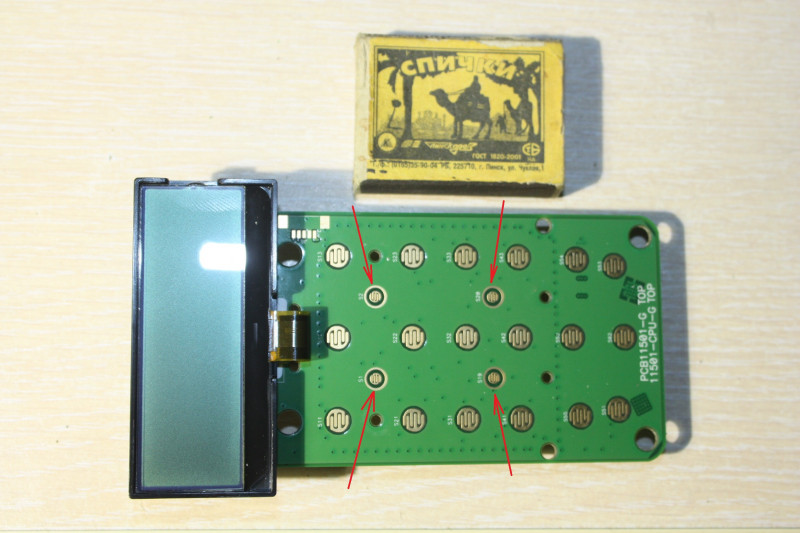

На обратной(ну то есть лицевой) стороне платы находится LCD-дисплей и кнопки, выполненные в виде печатных проводников:

Не все из них видны снаружи — стрелками показаны секретные, нажимаемые корпусом пинпада.

Не все из них видны снаружи — стрелками показаны секретные, нажимаемые корпусом пинпада.

Все они включены последовательно друг с другом и с печатным проводником в защитной пластине в одну цепь питания SRAM от литиевой батарейки. При отжатии хотя бы одной память остаётся без питания и её содержимое превращается в тыкву. Разумеется, разряд батарейки приведёт к такому же результату и до её замены на новую пинпад вообще не будет подавать признаков жизни. Также тут предусмотрена кольцевая контактная дорожка вокруг контактов каждой скрытой кнопки, соединенная с землей. Если попытаться подсунуть под кнопку фольгу или токопроводящую жидкость, батарейка окажется замкнута на землю и память останется без питания. Ну, короче вы поняли.

Дисплей тут графический, разрешением 128х32 пикселя, но совершенно без маркировки, так что повторно использовать его не представляется возможным.

Собственно, вся эта хитрая электроника нужна только для того, чтобы зашифровать набранный пользователем PIN-код(раньше использовался алгоритм шифрования DES, теперь перешли на 3DES) и отправить его терминалу, при этом отчаянно сопротивляясь любым попыткам перехвата данных.

Вот тут можно почитать длинную и довольно подробную(почти 230 страниц!) инструкцию к пинпаду.

Вывод: устройство настолько узкоспециализированное, что даже компонентов для повторного применения в нем практически нет. Разве что корпус, динамик-пищалка и step-down преобразователь питания с входным напряжением от 6 до 20 вольт.

Казалось бы, что там может быть сложного?

А на самом деле это вовсе не простая клавиатура. Из-за требований безопасности, ага.

Подробности распотрошения — под катом.

Итак, подопытный экземпляр — VeriFone PINpad 1000SE. Модель достаточно старая, без поддержки бесконтактной оплаты, но неплохо документированная(что редкость).

Собран в пластиковом корпусе заковыристой формы, н лицевой стороне — экран и клавиатура.

На обратной стороне — разъём разъём 4P4C для подключения кабеля к терминалу, пищалка и закладная гайка для крепления пинпада к предметам окружающей местности.

На обратной стороне — разъём разъём 4P4C для подключения кабеля к терминалу, пищалка и закладная гайка для крепления пинпада к предметам окружающей местности. Распиновка разъёма:

Распиновка разъёма: Корпус закрыт на 4 самореза. Вооружившись крестообразной отверткой, выкручиваем их и снимаем заднюю крышку.

Корпус закрыт на 4 самореза. Вооружившись крестообразной отверткой, выкручиваем их и снимаем заднюю крышку. Как водится, всё самое интересное закрыто защитной пластиной. Она соединена с основной платой через анизотропную резину и содержит в себе длинный и тонкий печатный проводник, который неизбежно будет поврежден при попытке эту самую пластину прорезать или просверлить. Ну и концевой выключатель, нажимаемый выступом на внутренней стороне корпуса, идет непременным довеском.

Как водится, всё самое интересное закрыто защитной пластиной. Она соединена с основной платой через анизотропную резину и содержит в себе длинный и тонкий печатный проводник, который неизбежно будет поврежден при попытке эту самую пластину прорезать или просверлить. Ну и концевой выключатель, нажимаемый выступом на внутренней стороне корпуса, идет непременным довеском.Снимаем пластину.

Под ней мы видим большую фирменную микросхему, память SRAM и немного мелкой логики.

Под ней мы видим большую фирменную микросхему, память SRAM и немного мелкой логики.  Плата целиком, кликабельно:

Плата целиком, кликабельно: К ней припаяна литиевая батарейка CR2450, питающая память SRAM, в которой находятся ключи шифрования.

К ней припаяна литиевая батарейка CR2450, питающая память SRAM, в которой находятся ключи шифрования.На обратной(ну то есть лицевой) стороне платы находится LCD-дисплей и кнопки, выполненные в виде печатных проводников:

Не все из них видны снаружи — стрелками показаны секретные, нажимаемые корпусом пинпада.

Не все из них видны снаружи — стрелками показаны секретные, нажимаемые корпусом пинпада.Все они включены последовательно друг с другом и с печатным проводником в защитной пластине в одну цепь питания SRAM от литиевой батарейки. При отжатии хотя бы одной память остаётся без питания и её содержимое превращается в тыкву. Разумеется, разряд батарейки приведёт к такому же результату и до её замены на новую пинпад вообще не будет подавать признаков жизни. Также тут предусмотрена кольцевая контактная дорожка вокруг контактов каждой скрытой кнопки, соединенная с землей. Если попытаться подсунуть под кнопку фольгу или токопроводящую жидкость, батарейка окажется замкнута на землю и память останется без питания. Ну, короче вы поняли.

Дисплей тут графический, разрешением 128х32 пикселя, но совершенно без маркировки, так что повторно использовать его не представляется возможным.

Собственно, вся эта хитрая электроника нужна только для того, чтобы зашифровать набранный пользователем PIN-код(раньше использовался алгоритм шифрования DES, теперь перешли на 3DES) и отправить его терминалу, при этом отчаянно сопротивляясь любым попыткам перехвата данных.

Вот тут можно почитать длинную и довольно подробную(почти 230 страниц!) инструкцию к пинпаду.

Вывод: устройство настолько узкоспециализированное, что даже компонентов для повторного применения в нем практически нет. Разве что корпус, динамик-пищалка и step-down преобразователь питания с входным напряжением от 6 до 20 вольт.

Самые обсуждаемые обзоры

| +30 |

1789

54

|

| +83 |

2367

70

|

теперь, из подобных обзоров разборов, знаю, что она «с защитой от взлома» — интересно!

гореть-то мне отчего? сам периодически читаю с удовольствием.

Если корпус вскрывается обычной отверткой и защитная пластина также снимается, что мешает припаяться к нужным выводам?

Зачем резать пластину или сверлить?

Зачем что-то подсовывать под кнопки?

А терминал оффлайновый современный вряд ли перепрошить получиться, там основное это модуль фискальной памяти защищённый со всех возможных сторон. Но производитель может перепрошить терминал, если получит такое задание. Также сервисные службы обслуживающие эти терминалы могут их перепрошивать, что собственно и делается регулярно. Но сильно сомневаюсь что отключат проверку срока действия карты. По идее это должен сделать тот кто выдавал карту и перепрошить чип карты.

У меня была карта со сроком примерно до средины 22 года.

Банк просто продлил их действие.

Прислали новый cvv код и срок действия (01/24). Пластик остался старый и все работало до указанного срока

там и бесконтакт прикрутили

Интересно, технология бесконтактной оплаты с телефона так же защищена / исследована?

Немного информации тут habr.com/ru/companies/fondy/articles/322822/

Сейчас делается большой акцент на технологичность и дизайн, новые модели выходят как телефоны. Да, есть сертификации, но я лично проходил несколько сертификаций и знаю, что за этим стоит.

ЗЫ. У меня нету паранои, я тоже пользуюсь всем этим, просто интересно.

если с аркадными автоматами понятно, что это часть защиты от копирования, то для случая осцилоскопа, подозреваю что там оно было востребовано для долговременного хранения данных, ибо современной флеш-памяти на тот момент еще не изобрели, а доступный модуль eeprom исчислялся не килобайтами, а сотнями байт при аналогичной цене.

это только из того что на поверхности и никак не связано с банковскими финансами.

тут из новизны разве что добавили пару новых векторов задействования обнуления содержимого SRAM (доп кнопки и еще что-то).

Теперь думаю тоже обзор запилить, раз пошла волна! )

Хотя какой там «оценить» — два года разницы… Возможно, только NFC добавили.

Ну или на авито выложите, nfc на нём есть, то есть вполне современный.

Думаю каких-то денег стоит.

Если вы в Казахстане — не отвечайте.

Во-вторых, мы же говорим о возможном повторном применении. Есть у вас STMF4x — прекрасно, а если нет? Но есть, например, atmega256, и для решения задачи производительности AVR хватает, но не хватает ОЗУ. Вот тут SRAM на 128 КБ может оказаться весьма кстати.

Тот режим, где ОЗУ сохраняется — тоже есть.

У меня F103 в таком режиме кушал 13-14 мка вместе с LDO