Mikrotik hex RB750Gr3 - маршрутизатор с уникальными возможностями

- Цена: $52,95

- Перейти в магазин

Приветствую читателей муськи! А не поломать ли нам с вами сегодня копья в комментариях по вопросу продукции компании Mikrotik? Сегодня я приглашаю вас посмотреть на одно очень интересное сетевое устройство, которое (можно смело сказать) уникально для нашего рынка. Эта непризентабельная на вид коробочка имеет на борту 2-х ядерный 4-х поточный процессор и обеспечивает аппаратное шифрование данных. Всех заинтересовавшихся прошу под кат.

Совсем недавно я стал обладателем роутера, который как мне казалось закрыл все мои сетевые «хотелки» и в ближайшее время мне не потребуется больше задумываться о каких-либо глобальных изменениях в локальной сети. Однако думал я неправильно, прошло пол года и вот, пришлось вносить изменения :) С обзором моего основного роутера желающие могут ознакомиться тут: mysku.club/blog/ebay/39873.html

Mikrotik hap AC (962-й) оказался очень интересным устройством, стабильным, с отличным покрытием беспроводной сети, шустрым и самое главное: ОЧЕНЬ гибким, по сути его RouterOS обеспечивает практически любым сетевым функционалом, а если вдруг чего-то нет, то можно смело воспользоваться скриптами (хотя конечно иной раз весьма досадно, что нет прямого доступа к шеллу). В общем все было у меня хорошо пока внезапно не закончились свободные сетевые порты в роутере )) Последний свободный сетевой порт заняла консоль PS4, а так как в перспективе мне потребуется по крайней мере еще один локальный сетевой порт, то я стал задумываться о покупке небольшого свича в локальную сеть. Думал как-то отстранено, так как особо не поджимало, и лениво просматривал Сеть на предмет будущей покупки. Так как меня уже можно смело зачислять в стан секты свидетелей Микротика, то выбирал я из продукции именно этой фирмы (от добра добра не ищут).

Одновременно с этим сетевой администратор на моей работе, решил поднять скорость туннеля, который обеспечивает связь между моим домом и работой. Решение со всех сторон правильное и я всеми руками ЗА, так как если удаленный рабочий стол по RDP текущие настройки скорости покрывают полностью, то передача более-менее объемных файлов превращается в долгий квест. В общем скорость тоннеля расширили до 40 Мегабит (в туннеле сейчас стоит ограничение трафика максимум 40 мегабит). И тут выяснилось следующее: в тоннеле используется шифрование данных, что естественно и по другому в моей компании быть не может (да в принципе и вообще в любой удаленной работе шифровать данные не грех). Собственно раньше скорость была 20 Мегабит и при работе туннеля достаточно сильно загружался процессор роутера (до 90%) Теперь, после повышения скорости, все стало печальнее: скорость возросла до 30 Мегабит а загрузка проца моего роутера упёрлась в 100%, таким образом если начать передавать данные с или на работу, то локальная сеть «умирает» пока загрузка туннеля не прекратится.

В общем задумался я над возможным решением и думал недолго: как раз недавно появился в продаже обновленный Mikrotik HEX 750Gr3 который судя по заявлениям производителя обеспечивает высокую производительность при шифровании и обладает 5 гигабитными портами. Как раз такое совмещение мне и требовалось. Заказ я оформил через ебей версию сайта евродекс подождал примерно 14 дней и вот наш герой у меня в руках. В этом обзоре я решил учесть недостатки предыдущего (в прошлый раз я впервые столкнулся с RouterOS и поэтому решил не особо отступать от сетевых руководств – делиться с вами было особо нечем), по шагам описать добавление нового устройства в локальную сеть и вообще в целом показать построение сети с помощью устройств от Микротика. Поэтому обзор обещает растянуться :) Постараюсь все разбить на блоки и активно использовать споллеры. Поехали!

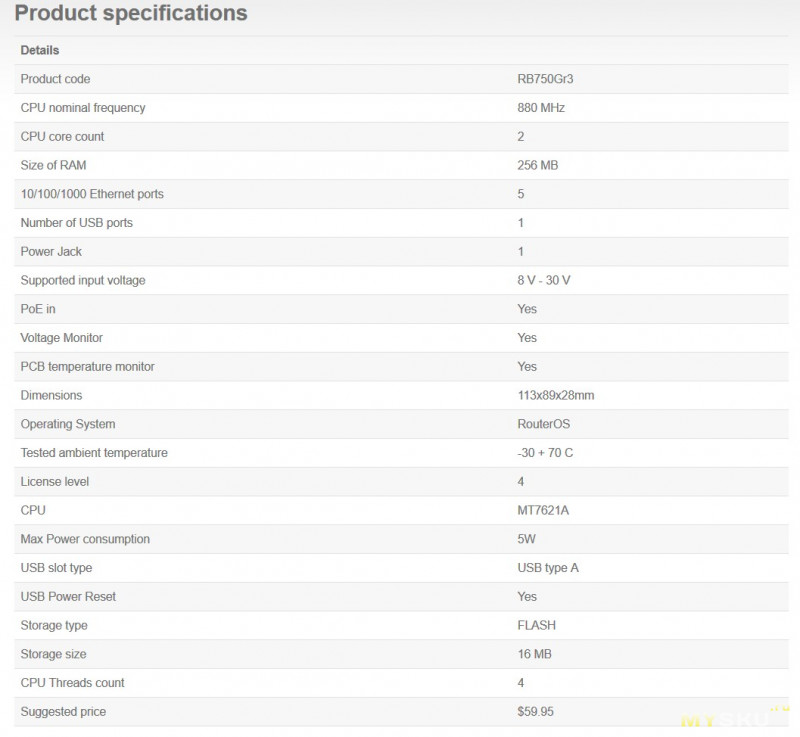

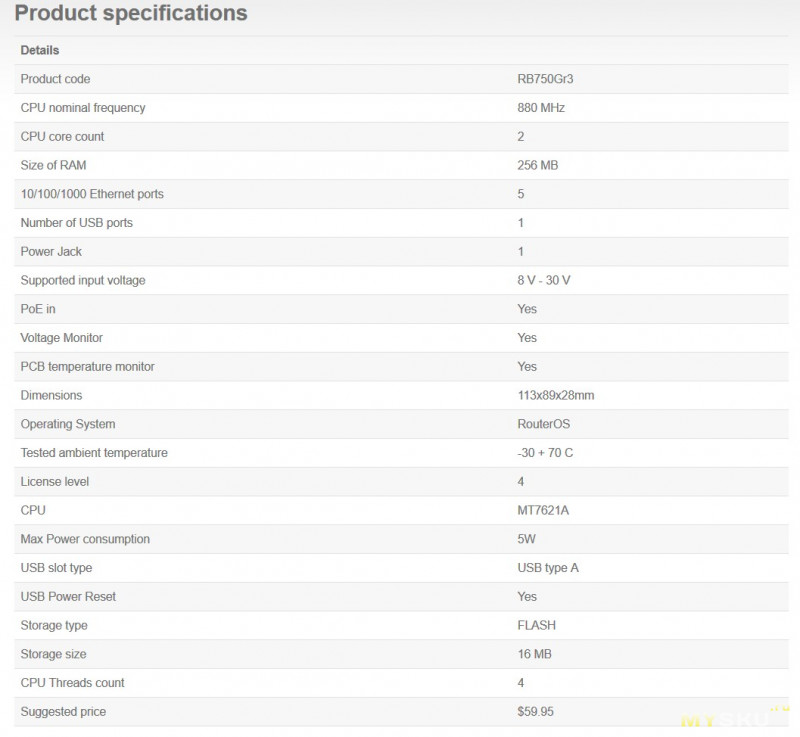

Спецификация:

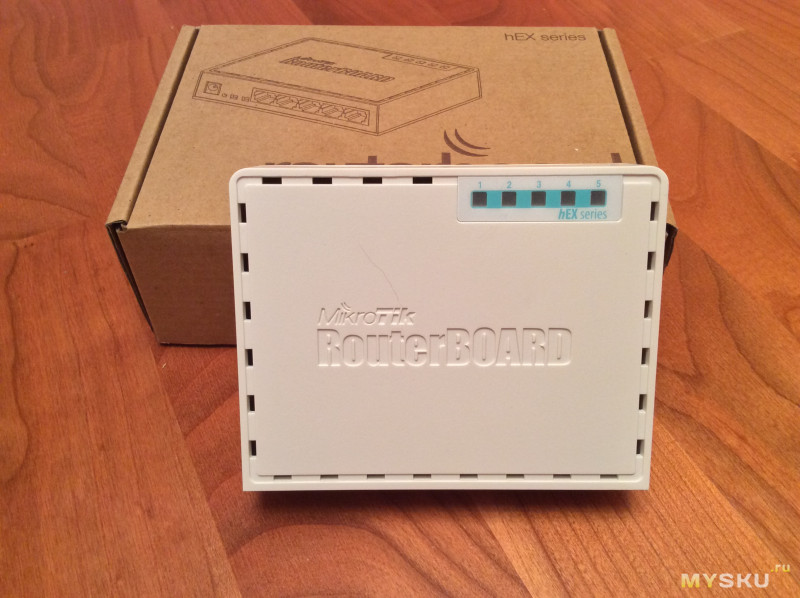

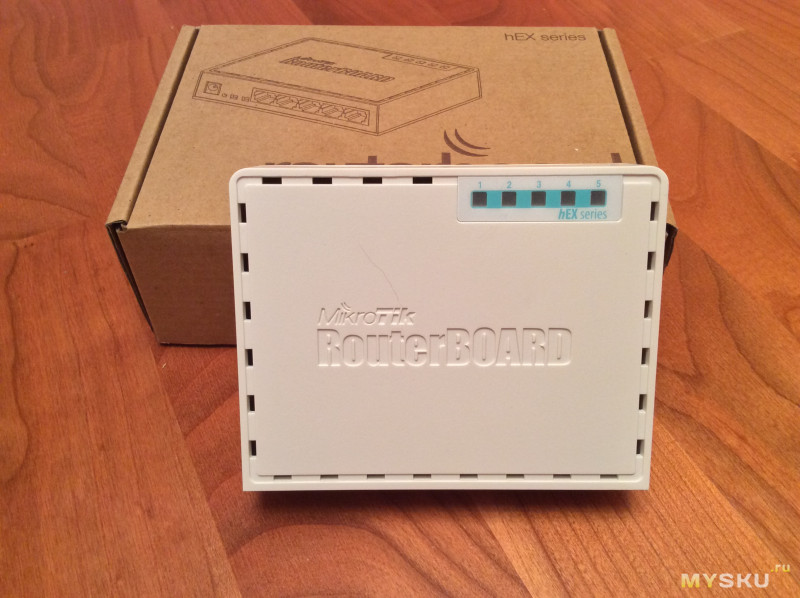

Приехал аппарат как всегда в привычной для продукции микротика серой коробке, внутри сам маршрутизатор, блок питания и куцый листик с описанием как зайти в настройки:

Дизайн маршрутизатора минималистически-спартанский, совершенно не креативный, но лично меня этим продукция микротика подкупает: терпеть не могу современные бессмысленные выкидыши маркетинга иных фирм по принципу чем больше ног/антенн тем круче :)

Пройдемся по фронтальному функционалу слева направо: разъем питания с широким допускам по БП (от 8 вольт и до 30 вольт) кнопка сброса, информационные светодиоды рабочих режимов, внизу притаился порт для microSD-карты, далее расположены 5 гигабитных портов. По первому порту может осуществляться питание через PoE.

По правому боку производитель сделал вывод USB2.0 для подключения 3G/LTE модема (использовать этот порт для подключения ХДД не получится)

Сверху располагаются светодиоды активности интерфейсов и лого производителя:

В комплекте отсутствует пачкорд, но для меня это не было сложностью ))

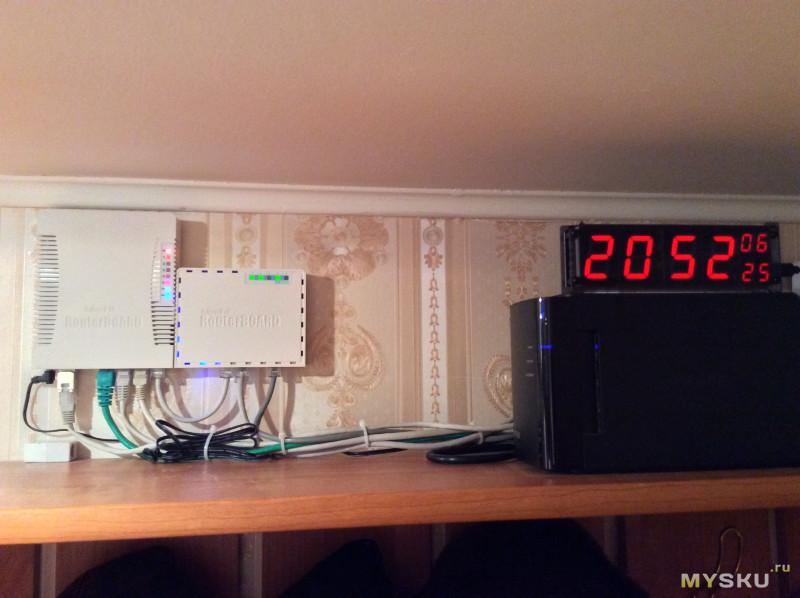

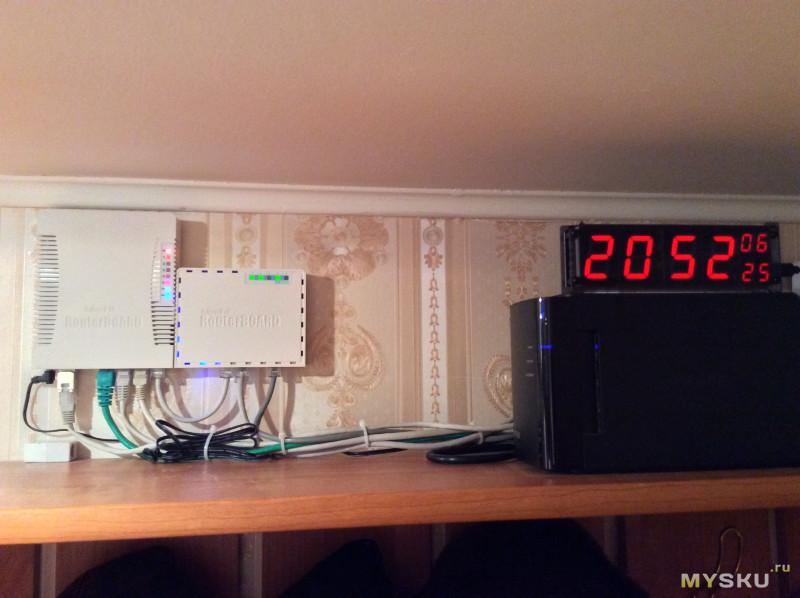

После распаковки, достал дрель, сделал пару дырок в стене и подвесил HEX, получилось вот так:

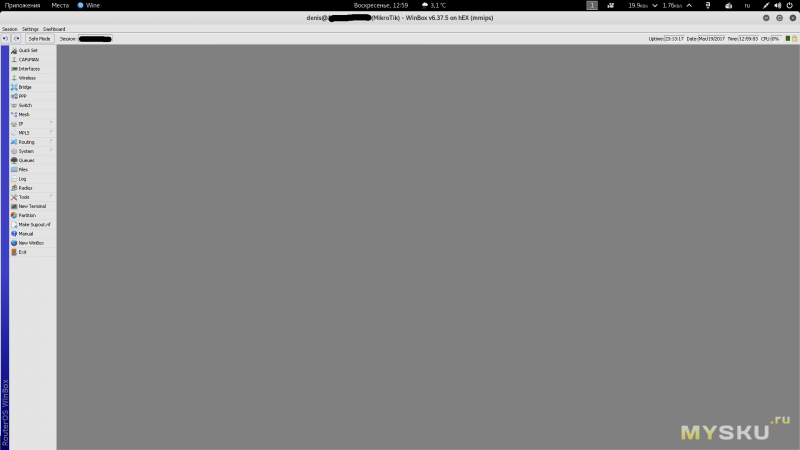

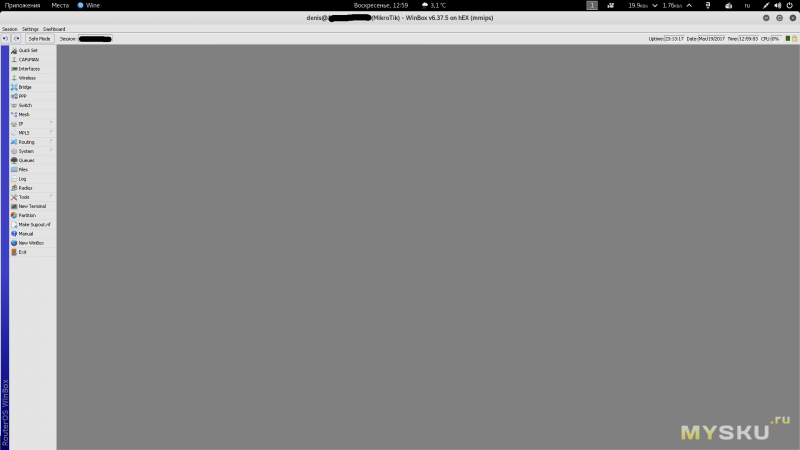

После этого сделал маленький хвостик для соединения маршрутизаторов и подключил питание через PoE-интерфейс. Далее заходим в программу управления Winbox (брать тут: mikrotik.com/download/winbox.exe) через вкладку Neighbors в которой отобразится новое устройство. Так как новый маршрутизатор будет иметь отличающейся от моей подсети IP то проще на него постучать через MAC-адрес. Логин admin Пароль пустой.

Попадаем в окно-управления роутером:

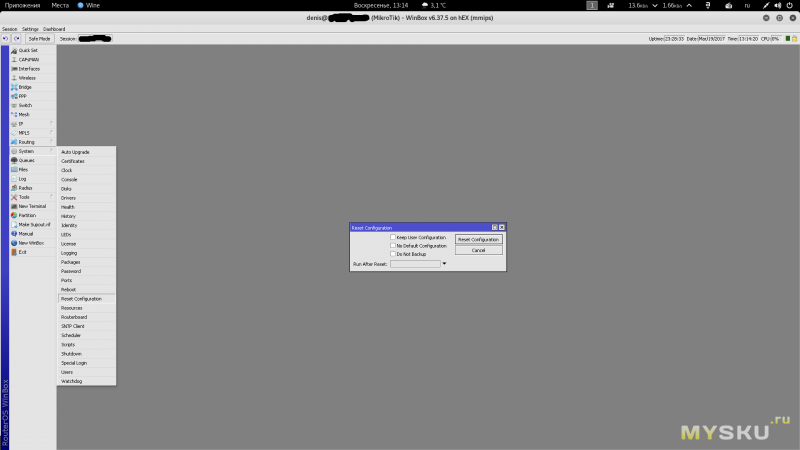

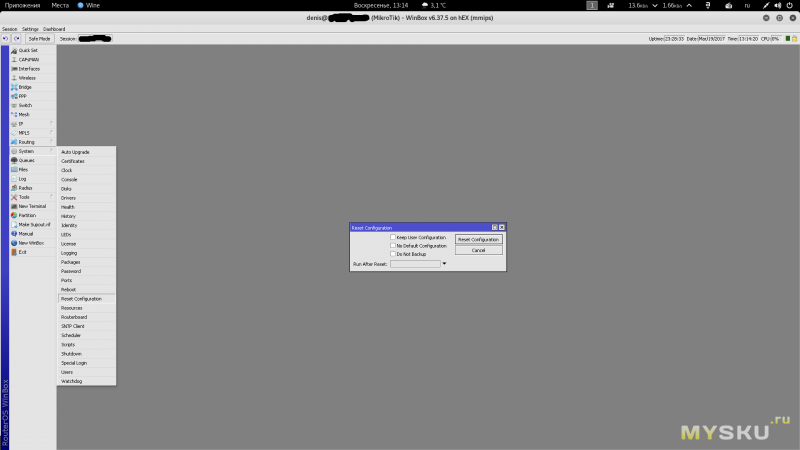

Первое что делаем, это сброс заводской конфигурации и обнуление настроек:

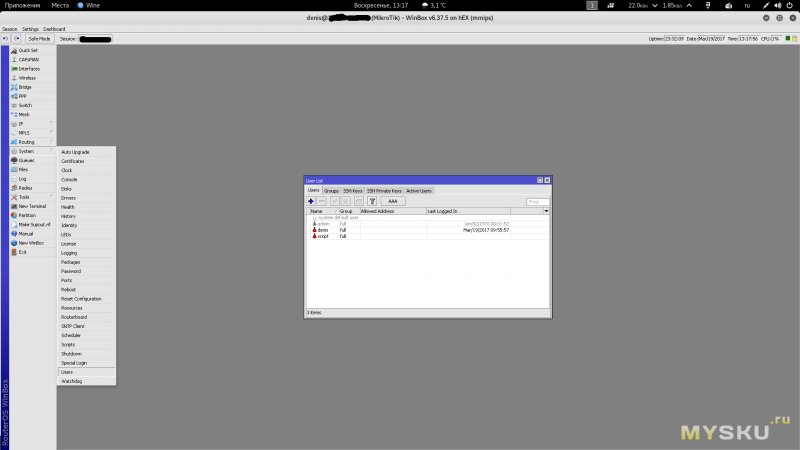

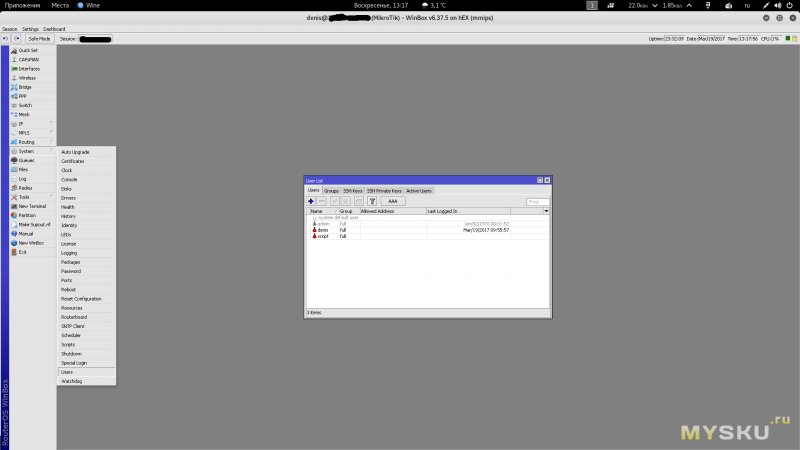

После перезагрузки маршрутизатора заходим в настройку пользователей System/User и создаем нового пользователя с каким-нибудь боле-менее нормальным паролем, пользователя admin отключаем (красный крестик вверху окошка пользователей):

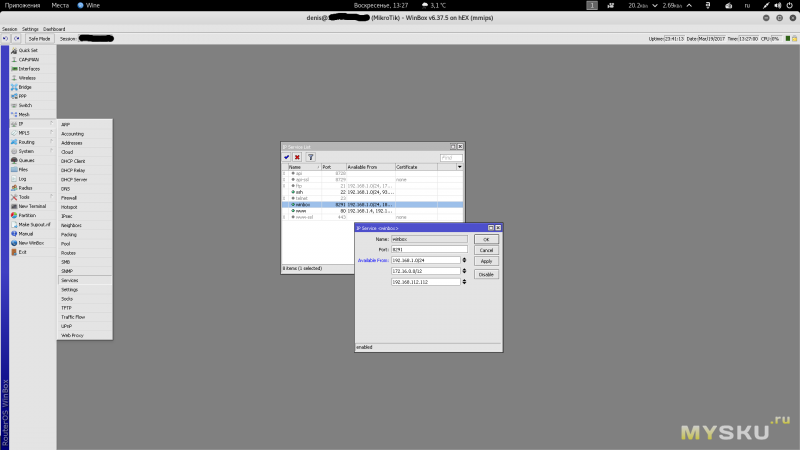

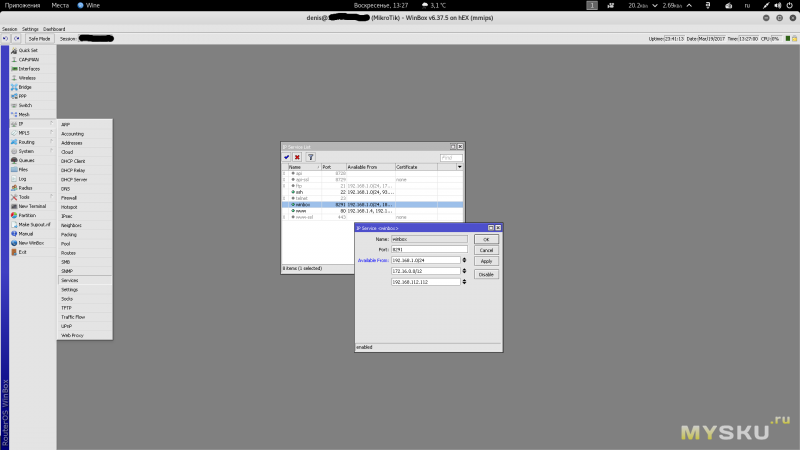

Заходим в сервисы: IP/Service и отключаем то, что не будем использовать. Оставляем доступ через Winbox и на всякий случай через SSH. Два раза щелкаем по сервису и прописываем для каждого сервиса доступ только из локальной сети или с тех внешних адресов в которых вы уверены. Настоятельно рекомендую отключить доступ через браузер (у меня он включен, но ограничен по локальной подсети).

После этих базовых настроек приступаем к конфигурированию сети:

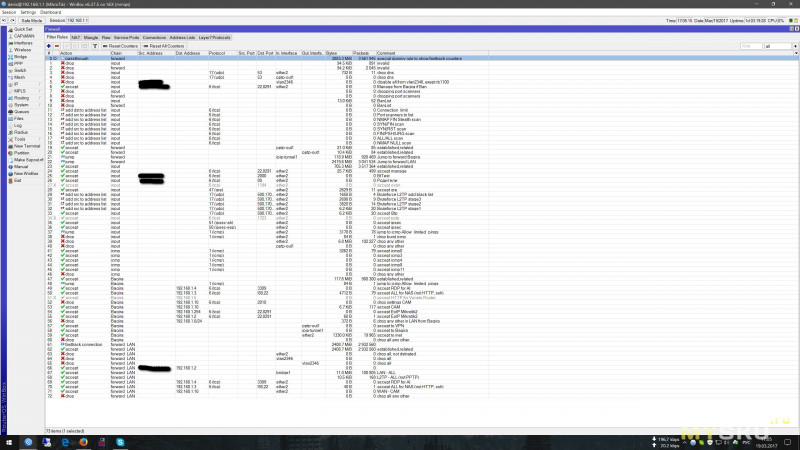

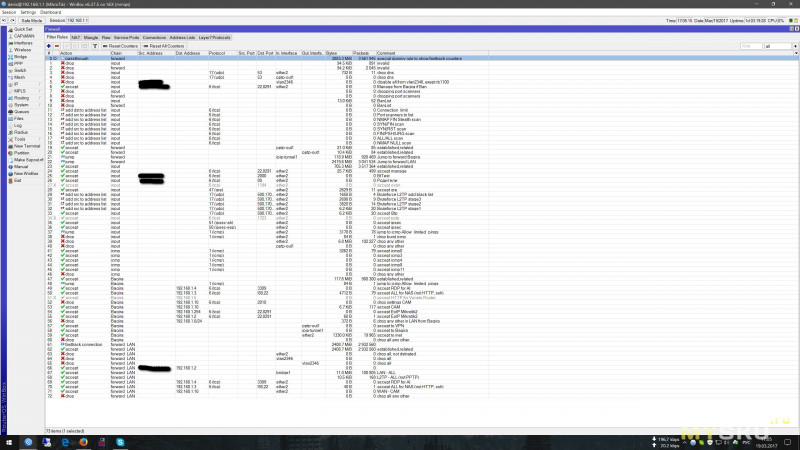

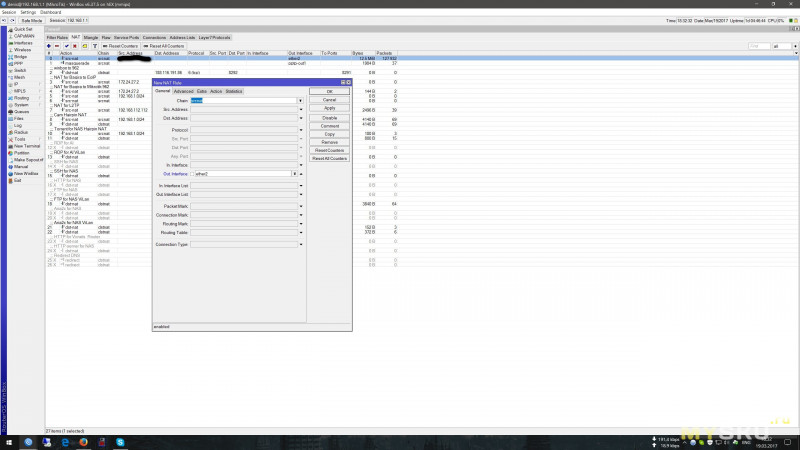

Следующий большой шаг это фаервол и NAT. Я буду писать настройки исходя из своих предпочтений и требований в безопасности сети. Поэтому попрошу не пугаться все правила постараюсь объяснить, а так же логику их написания. Погнали:

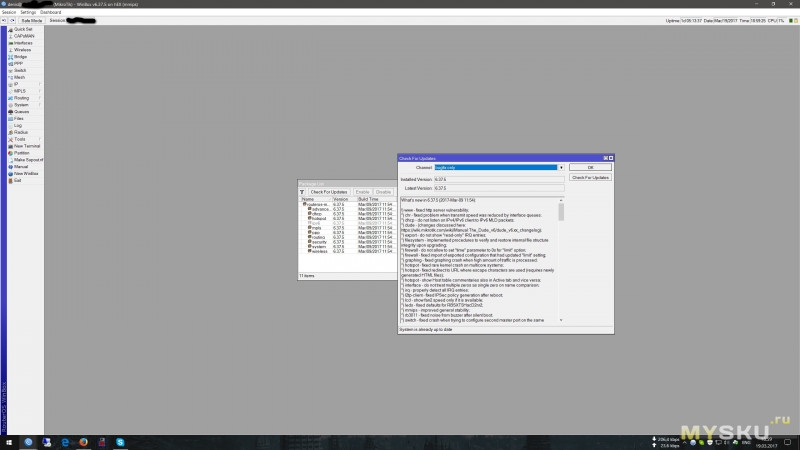

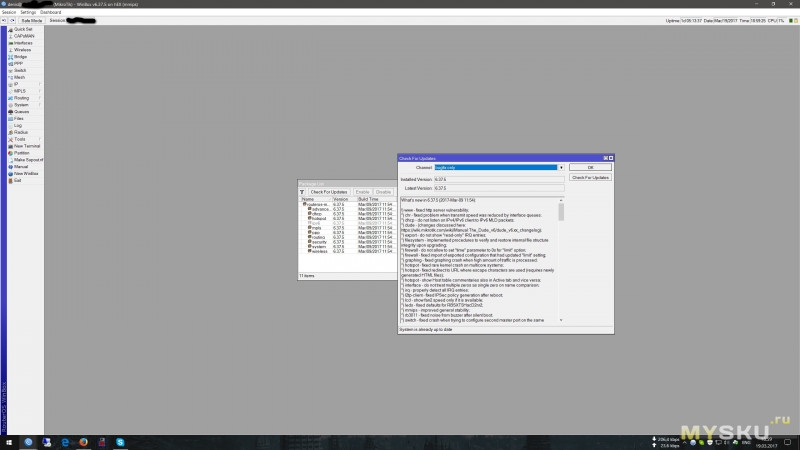

Теперь можно обновить прошивку устройства. Сделать это достаточно просто: для начала нужно при обновлении ROS также обновлять firmware:

system -> routerboard -> upgrade

Делаем перезагрузку.

Если этого не делать могут быть чудеса с железом. Львиная доля недовольств от микротов — именно от этого упущения.

Затем идем в: System/Packages и в появившемся окне нажимаем check update

Если на сервере есть более свежая версия прошивки — ее будет предложено скачать и установить.

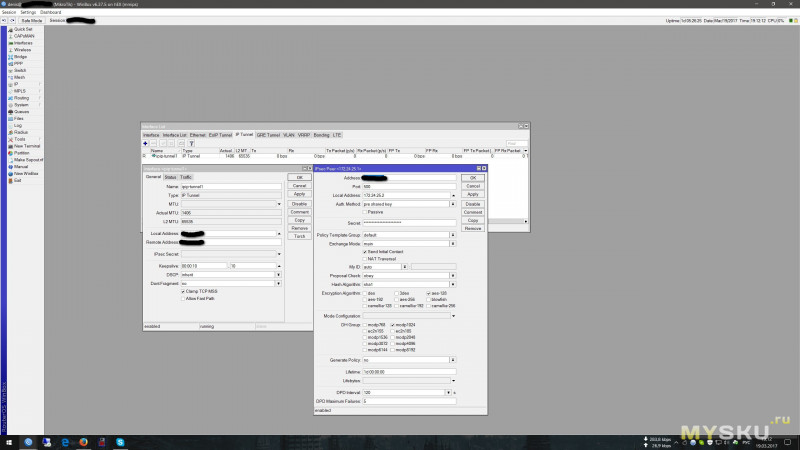

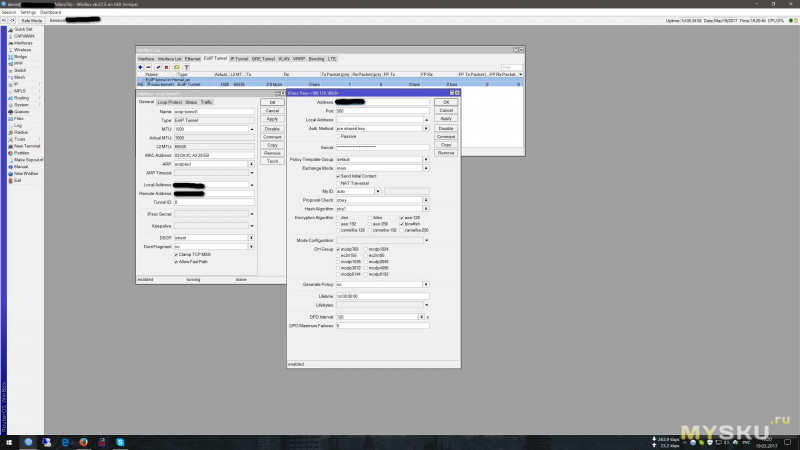

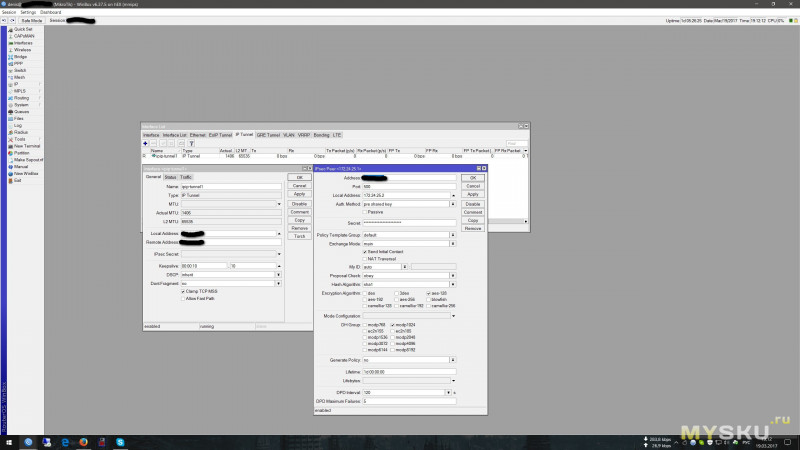

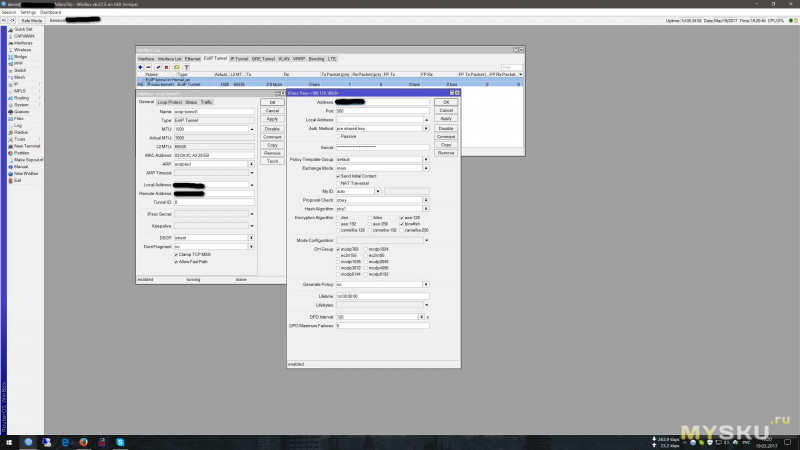

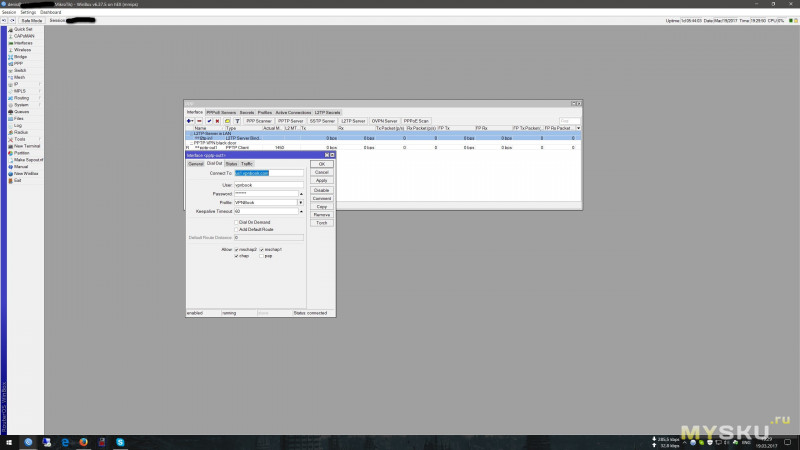

Двигаемся дальше, создаём туннели:

Параноики на марше или Скрипты.

Работа со скриптами, реализация недокументированных возможностей и творческого подхода.

Самым удивительным для меня в устройствах микротика стала возможность практически не ограниченного творчества и реализации того что нужно, но чего изначально нет :) Я заинтересовался, стал рыть инет и искать информацию. Признаюсь честно, то что у меня реализовано в моей конфигурации является в большей части компиляцией разных идей с форумов микротика, но то что есть и то как оно работает очень ясно дает представление, что сравнивать эти роутеры с обычными домашними сложно. Пожалуй такую же гибкость дают варианты на OpenWRT, однако там есть куча особенностей и подводных камней: не со всеми роутерами их прошивки нормально работают (я об этом писал в прошлом обзоре) и далеко не все роутеры нормально поддерживают. Тут же из коробки очень стабильный роутер и полная поддержка производителя. В общем приступим:

Что я могу сказать в заключение? Своей цели я достиг: на работе скорость, которая идет по домашнему туннелю поднялась до 40 Мбит нагрузка на проц не превышает 20%. Домашняя сеть больше не уходит в задумчивый даун пока работает туннель. Кроме того лишними для меня гигабитные порты точно не будут и надолго не останутся пустыми. :)

В целом, мне кажется, что купив такой роутер, человек начнет интересоваться, развиваться и изучать что-то новое. Он получит стабильную железку, которая выполнит практически любые его сетевые задачи и потребности. Сложна ли настройка? Думаю что поначалу кажется что да, ведь нужно сделать много непривычных действий, однако руководств море и ставя галочки по шагам сложно ошибиться, да и по сути негде там особо блукать. Кроме того в каждом микротике есть кнопка быстрой настройки, которая сделана производителем на откуп желающим «чтобы нажал и заработало» она самая верхняя в списке меню Winbox и будь моя воля я бы ее спрятал и отключил от греха подальше. Так как ткнув в нее случайно можно нарушить работающую конфигурацию ))) (даже простой заход туда может пагубно сказаться на текущих настройках).

Не бойтесь чего-то нового, глядишь появится и у вас дома интересная железка, которую можно смело называть роутером, «который может все» (или почти все).

Совсем недавно я стал обладателем роутера, который как мне казалось закрыл все мои сетевые «хотелки» и в ближайшее время мне не потребуется больше задумываться о каких-либо глобальных изменениях в локальной сети. Однако думал я неправильно, прошло пол года и вот, пришлось вносить изменения :) С обзором моего основного роутера желающие могут ознакомиться тут: mysku.club/blog/ebay/39873.html

Mikrotik hap AC (962-й) оказался очень интересным устройством, стабильным, с отличным покрытием беспроводной сети, шустрым и самое главное: ОЧЕНЬ гибким, по сути его RouterOS обеспечивает практически любым сетевым функционалом, а если вдруг чего-то нет, то можно смело воспользоваться скриптами (хотя конечно иной раз весьма досадно, что нет прямого доступа к шеллу). В общем все было у меня хорошо пока внезапно не закончились свободные сетевые порты в роутере )) Последний свободный сетевой порт заняла консоль PS4, а так как в перспективе мне потребуется по крайней мере еще один локальный сетевой порт, то я стал задумываться о покупке небольшого свича в локальную сеть. Думал как-то отстранено, так как особо не поджимало, и лениво просматривал Сеть на предмет будущей покупки. Так как меня уже можно смело зачислять в стан секты свидетелей Микротика, то выбирал я из продукции именно этой фирмы (от добра добра не ищут).

Одновременно с этим сетевой администратор на моей работе, решил поднять скорость туннеля, который обеспечивает связь между моим домом и работой. Решение со всех сторон правильное и я всеми руками ЗА, так как если удаленный рабочий стол по RDP текущие настройки скорости покрывают полностью, то передача более-менее объемных файлов превращается в долгий квест. В общем скорость тоннеля расширили до 40 Мегабит (в туннеле сейчас стоит ограничение трафика максимум 40 мегабит). И тут выяснилось следующее: в тоннеле используется шифрование данных, что естественно и по другому в моей компании быть не может (да в принципе и вообще в любой удаленной работе шифровать данные не грех). Собственно раньше скорость была 20 Мегабит и при работе туннеля достаточно сильно загружался процессор роутера (до 90%) Теперь, после повышения скорости, все стало печальнее: скорость возросла до 30 Мегабит а загрузка проца моего роутера упёрлась в 100%, таким образом если начать передавать данные с или на работу, то локальная сеть «умирает» пока загрузка туннеля не прекратится.

В общем задумался я над возможным решением и думал недолго: как раз недавно появился в продаже обновленный Mikrotik HEX 750Gr3 который судя по заявлениям производителя обеспечивает высокую производительность при шифровании и обладает 5 гигабитными портами. Как раз такое совмещение мне и требовалось. Заказ я оформил через ебей версию сайта евродекс подождал примерно 14 дней и вот наш герой у меня в руках. В этом обзоре я решил учесть недостатки предыдущего (в прошлый раз я впервые столкнулся с RouterOS и поэтому решил не особо отступать от сетевых руководств – делиться с вами было особо нечем), по шагам описать добавление нового устройства в локальную сеть и вообще в целом показать построение сети с помощью устройств от Микротика. Поэтому обзор обещает растянуться :) Постараюсь все разбить на блоки и активно использовать споллеры. Поехали!

Спецификация:

Приехал аппарат как всегда в привычной для продукции микротика серой коробке, внутри сам маршрутизатор, блок питания и куцый листик с описанием как зайти в настройки:

Дизайн маршрутизатора минималистически-спартанский, совершенно не креативный, но лично меня этим продукция микротика подкупает: терпеть не могу современные бессмысленные выкидыши маркетинга иных фирм по принципу чем больше ног/антенн тем круче :)

Пройдемся по фронтальному функционалу слева направо: разъем питания с широким допускам по БП (от 8 вольт и до 30 вольт) кнопка сброса, информационные светодиоды рабочих режимов, внизу притаился порт для microSD-карты, далее расположены 5 гигабитных портов. По первому порту может осуществляться питание через PoE.

По правому боку производитель сделал вывод USB2.0 для подключения 3G/LTE модема (использовать этот порт для подключения ХДД не получится)

Сверху располагаются светодиоды активности интерфейсов и лого производителя:

В комплекте отсутствует пачкорд, но для меня это не было сложностью ))

После распаковки, достал дрель, сделал пару дырок в стене и подвесил HEX, получилось вот так:

После этого сделал маленький хвостик для соединения маршрутизаторов и подключил питание через PoE-интерфейс. Далее заходим в программу управления Winbox (брать тут: mikrotik.com/download/winbox.exe) через вкладку Neighbors в которой отобразится новое устройство. Так как новый маршрутизатор будет иметь отличающейся от моей подсети IP то проще на него постучать через MAC-адрес. Логин admin Пароль пустой.

Попадаем в окно-управления роутером:

Первое что делаем, это сброс заводской конфигурации и обнуление настроек:

После перезагрузки маршрутизатора заходим в настройку пользователей System/User и создаем нового пользователя с каким-нибудь боле-менее нормальным паролем, пользователя admin отключаем (красный крестик вверху окошка пользователей):

Заходим в сервисы: IP/Service и отключаем то, что не будем использовать. Оставляем доступ через Winbox и на всякий случай через SSH. Два раза щелкаем по сервису и прописываем для каждого сервиса доступ только из локальной сети или с тех внешних адресов в которых вы уверены. Настоятельно рекомендую отключить доступ через браузер (у меня он включен, но ограничен по локальной подсети).

После этих базовых настроек приступаем к конфигурированию сети:

Настройка Сети:

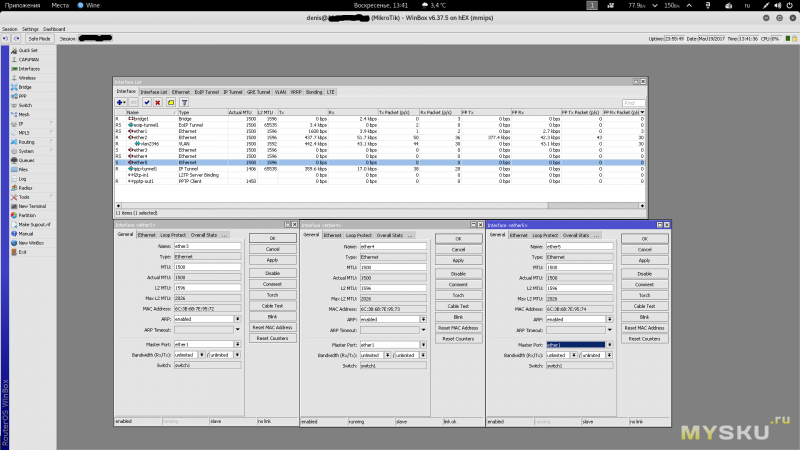

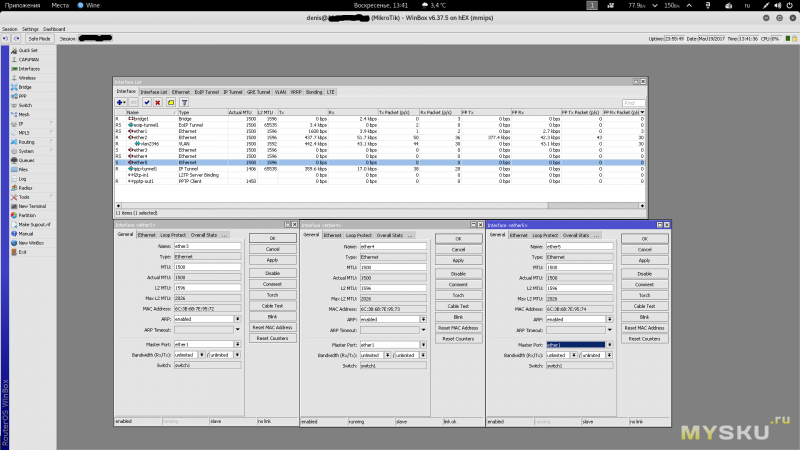

Собираем свитч: объединяем порты под управление мастер-порта. Заходим в Интерфейсы (третья вкладка сверху в панели-меню справа) Определяемся в каком порту у вас будет интернет от провайдера (у меня WAN-ом назначен второй порт), этот порт пока не трогаем. Остальные порты цепляем к мастер-порту (у меня это будет первый порт, который соединен с другим роутером). Щелкаем два раза по остальным портам (3,4,5) и назначаем мастер порт:

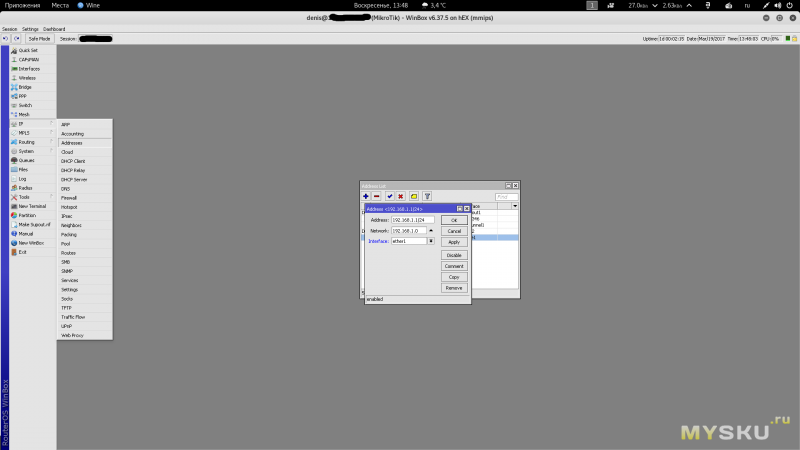

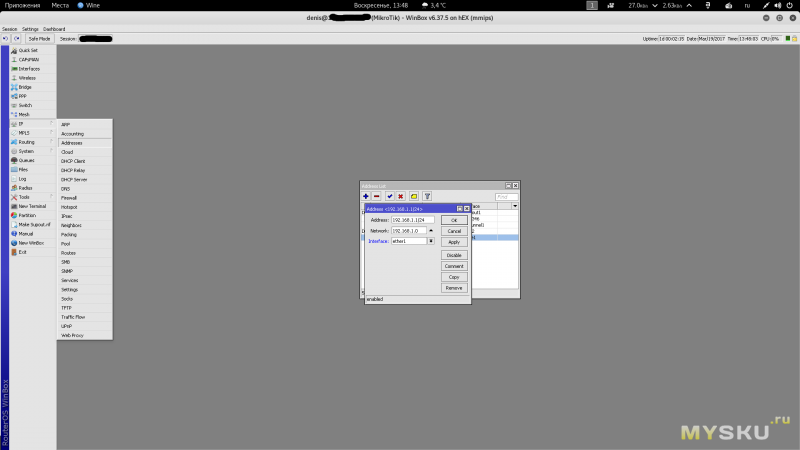

Затем создаем адресное пространство локальной подсети в моем случае это привычное 192.168.1.1/24 и привязываем его к мастер-интерфесу, который мы назначили в предыдущем шаге:

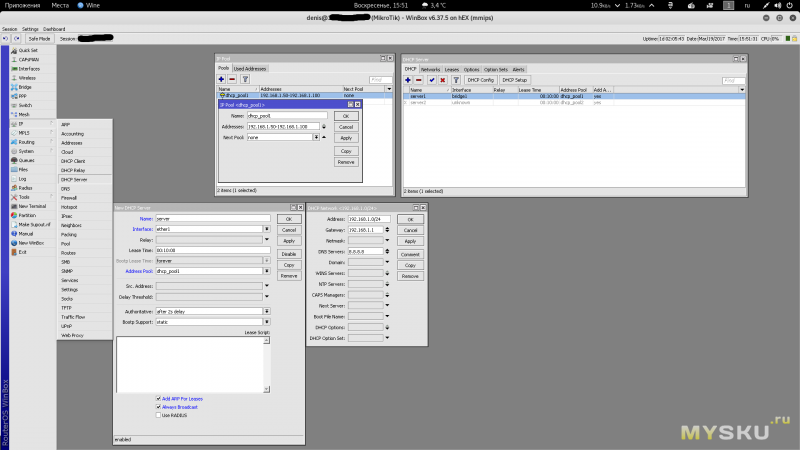

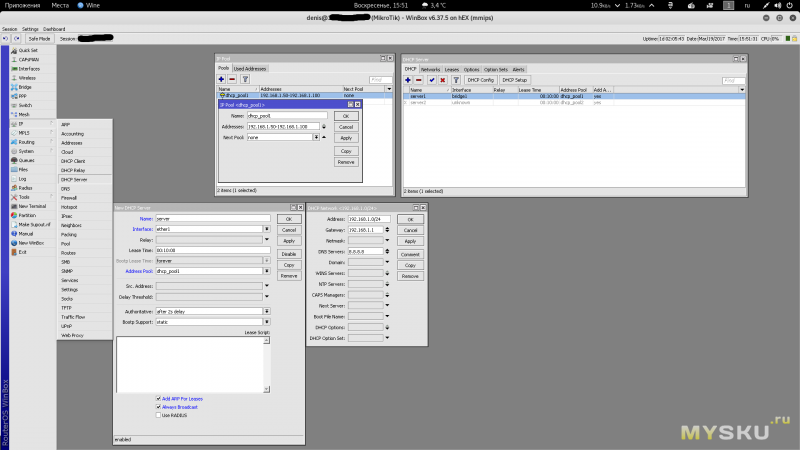

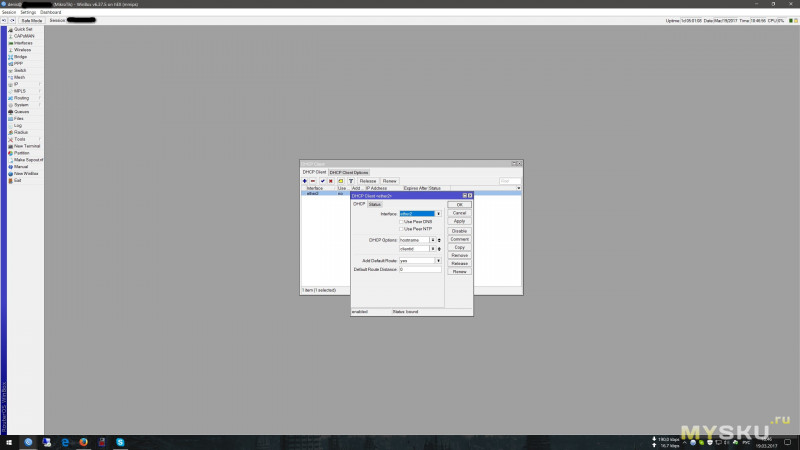

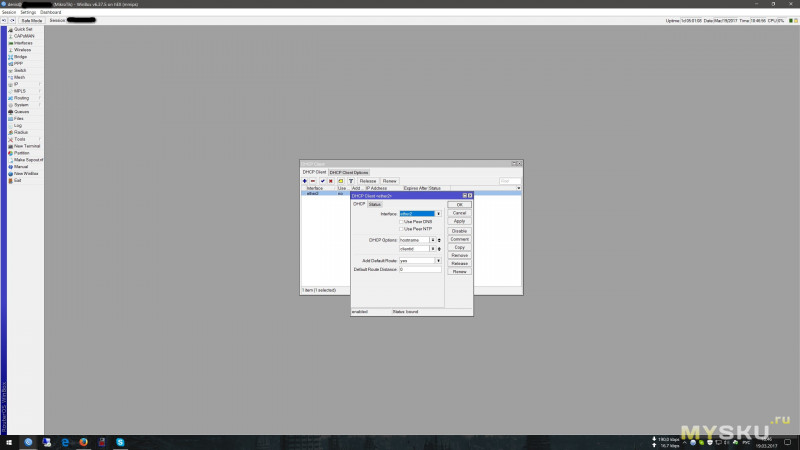

Теперь нам нужно поднять DHCP-server, который будет раздавать адреса в локалке. Вначале создаем пулл адресов, из которых будет сервером выдаваться динамические адреса: IP\Pool нажимаем добавить, указываем диапазон (в моем случае указано 192.168.1.50-192.168.1.100) Затем идем в IP/DHCP-server. На первой вкладке создаем сервер в настройках указываем имя сервера, и выбираем пулл адресов, который создали на предыдущем шаге. Затем преходем на вкладку Networks тут добавляем нашу сеть 192.168.1.0/24 указываем Gatway: 192.168.1.1 и можем при желании указать DNS 8.8.8.8 Все — DHCP сервер создан и клиенты будут получать адреса.

Затем создаем адресное пространство локальной подсети в моем случае это привычное 192.168.1.1/24 и привязываем его к мастер-интерфесу, который мы назначили в предыдущем шаге:

Теперь нам нужно поднять DHCP-server, который будет раздавать адреса в локалке. Вначале создаем пулл адресов, из которых будет сервером выдаваться динамические адреса: IP\Pool нажимаем добавить, указываем диапазон (в моем случае указано 192.168.1.50-192.168.1.100) Затем идем в IP/DHCP-server. На первой вкладке создаем сервер в настройках указываем имя сервера, и выбираем пулл адресов, который создали на предыдущем шаге. Затем преходем на вкладку Networks тут добавляем нашу сеть 192.168.1.0/24 указываем Gatway: 192.168.1.1 и можем при желании указать DNS 8.8.8.8 Все — DHCP сервер создан и клиенты будут получать адреса.

Следующий большой шаг это фаервол и NAT. Я буду писать настройки исходя из своих предпочтений и требований в безопасности сети. Поэтому попрошу не пугаться все правила постараюсь объяснить, а так же логику их написания. Погнали:

Firewall, NAT и DHCP-client

Идем в IP/Firewall, открываем окно. У меня уже написаны правила, пройдемся бегло по пунктам:

0. Правило создано автоматически роутером для правила fasttreka (правило №61)

1. Запрет invalid соединений идущих в роутер (сетевого мусора, битых пакетов, и атак от ботов которые претворяются мусором))

2. Запрет invalid соединений, которые идут транзитом в сеть.

3. Запрет для соединений по протоколу UDP для 53 порта для интерфейса WAN (у меня ether2) — не дает утекать трафику.

4. Тоже самое только для тоннеля (про туннели и зачем они мне — чуть ниже)

5. Запрет на доступ по вилан-интерфейсу кого либо кроме разрешенного адреса.

6. Разрешающее правило доступа для рабочей подсети

7,8. Запрет на доступ с тех адресов, которые попались на попытках сканирования портов.

9,10. Запрет на доступ с тех адресов, которые попались на попытках несанкционированного доступа к L2TP-серверу

11-18. Ловушка которая выявляет любителей по сканировать чужие сети и загоняет их в бан-лист на 30 дней.

19,20 Разрешены валидные, установленные соединения для входящих и исходящих соединений в тоннеле.

Далее я игрался с правилами джампирования (прыжок) на микротике, по большому счету можно бы было обойтись и без этого, но во первых это более структурно и наглядно, а во вторых — мне было интересно.

21. Пакеты пришедшие из ip-туннеля с работы попадают в специально отведенную для них ветку ветку и прыгают сразу к правилу №47

22. Пакеты идущие в локальную сеть отправляются к правилу №61

23. Разрешены валидные, установленные соединения для соединений адресованных роутеру.

24. Разрешено внешнее управление микротиком по портам Winbox и SSH.

25. Разрешено соединение на 2000 порт для возможности тестирование скорости соединения утилитой BTest.

26. Разрешен доступ к вебморде роутера с определенного внешнего адреса.

27. Временно отключенное правило для доступа по OpenVPN.

28. Разрешен gre-трафик для функционирования туннелей.

29-32. Ловушка для любителей постучать на L2TP-сервер автоматом заносит в баню на 30 дней.

33. Разрешен доступ для L2TP соединений.

34. Временно отключенное правило для доступа по PPTP

35,36. Разрешающее правило для IPsec-шифрования.

37. Джамп-правило для icmp-пакетов (ответы на пинги) если частота пинга нормальная — пропускает и отправляет запрос к правилу №41. Если частота запроса врезмерно высокая, не пропускает и отравляет пакет к следующиму запрещающему правилу.

38. Блокирование ненормальных пингов. (можно было бы не ставить это правило, так как следующее правило блокирует все в подряд, но хотелось посмотреть как часто стучат дятлы).

39. Отбрасывает все то, что не разрешено выше.

40. Отбрасывает все что входит из интерфейса туннеля.

41-45. Разрешение на ответ пинг-запросов

46. Запрет всего прочего касательно пингов.

47-60. Правила для разрешения/запрещения доступа из рабочего тоннеля в локальную сеть. (туннелем пользуюсь не только я, так что запрещающие правила это не приступ паронои, а необходимость).

61. Правило фаст-трека для разгрузки CPU роутера и увеличением пропускной способности канала интернет.

62. Разрешены валидные, установленные соединения для входящих и исходящих соединений в локальную сеть.

63-65. Запрещен VLAN-трафик из и в локальную сеть.

66. Разрешение доступа ко второму роутеру.

67. Разрешен трафик из локальной сети куда угодно.

68. Разрешен доступ из L2TP соединений куда угодно.

69. Разрешен RDP.

70. Разрешен доступ к NAS кроме доступа к вебморде и ssh

71. Доступ к камере.

72. Запрет всего остального.

Я не описываю по шагово создание каждого правила, иначе меня забанят на муське за непомерно большой размер общего количества скриншотов. Правила создаются легко, буквально в пару кликов. Главное ясно представлять зачем вы их делаете и в какое место ставите. Трафик идет строго сверху вниз от 1 правила в последующему.

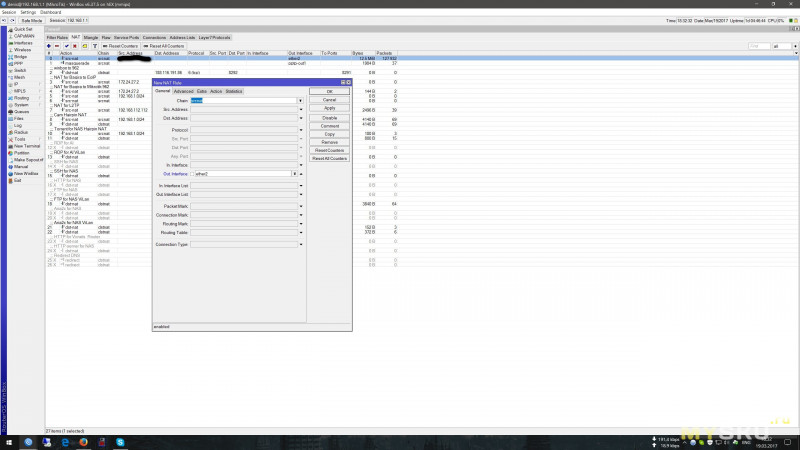

NAT

Тут у нас настройки проброса портов, и маскарадинга — правильного запросов/ответов из локальной сети в глобальную и наоборот.

Что бы у нас заработал доступ к интернету нужно либо прописать правило маскарадинга, либо правило src-nat, я не использую маскарадинг на статичных белых IP, предпочитаю src-nat

Проще всего с маскарадом: Нажимаем кнопку добавить, выбираем chain=srcnat исходящий интерфейс наш WAN = ether2, во вкладке Action выбираем masquerade. Все, теперь интернет должен нормально ходить из/в локалку.

DHCP-клиент:

Теперь осталось получить адрес от провайдера и зарегистрироваться в его сети. Идем в IP/DHCP-client.

Если все верно, то во вкладке статус можно увидеть полученный адрес от провайдера. Интернет есть.

0. Правило создано автоматически роутером для правила fasttreka (правило №61)

1. Запрет invalid соединений идущих в роутер (сетевого мусора, битых пакетов, и атак от ботов которые претворяются мусором))

2. Запрет invalid соединений, которые идут транзитом в сеть.

3. Запрет для соединений по протоколу UDP для 53 порта для интерфейса WAN (у меня ether2) — не дает утекать трафику.

4. Тоже самое только для тоннеля (про туннели и зачем они мне — чуть ниже)

5. Запрет на доступ по вилан-интерфейсу кого либо кроме разрешенного адреса.

6. Разрешающее правило доступа для рабочей подсети

7,8. Запрет на доступ с тех адресов, которые попались на попытках сканирования портов.

9,10. Запрет на доступ с тех адресов, которые попались на попытках несанкционированного доступа к L2TP-серверу

11-18. Ловушка которая выявляет любителей по сканировать чужие сети и загоняет их в бан-лист на 30 дней.

19,20 Разрешены валидные, установленные соединения для входящих и исходящих соединений в тоннеле.

Далее я игрался с правилами джампирования (прыжок) на микротике, по большому счету можно бы было обойтись и без этого, но во первых это более структурно и наглядно, а во вторых — мне было интересно.

21. Пакеты пришедшие из ip-туннеля с работы попадают в специально отведенную для них ветку ветку и прыгают сразу к правилу №47

22. Пакеты идущие в локальную сеть отправляются к правилу №61

23. Разрешены валидные, установленные соединения для соединений адресованных роутеру.

24. Разрешено внешнее управление микротиком по портам Winbox и SSH.

25. Разрешено соединение на 2000 порт для возможности тестирование скорости соединения утилитой BTest.

26. Разрешен доступ к вебморде роутера с определенного внешнего адреса.

27. Временно отключенное правило для доступа по OpenVPN.

28. Разрешен gre-трафик для функционирования туннелей.

29-32. Ловушка для любителей постучать на L2TP-сервер автоматом заносит в баню на 30 дней.

33. Разрешен доступ для L2TP соединений.

34. Временно отключенное правило для доступа по PPTP

35,36. Разрешающее правило для IPsec-шифрования.

37. Джамп-правило для icmp-пакетов (ответы на пинги) если частота пинга нормальная — пропускает и отправляет запрос к правилу №41. Если частота запроса врезмерно высокая, не пропускает и отравляет пакет к следующиму запрещающему правилу.

38. Блокирование ненормальных пингов. (можно было бы не ставить это правило, так как следующее правило блокирует все в подряд, но хотелось посмотреть как часто стучат дятлы).

39. Отбрасывает все то, что не разрешено выше.

40. Отбрасывает все что входит из интерфейса туннеля.

41-45. Разрешение на ответ пинг-запросов

46. Запрет всего прочего касательно пингов.

47-60. Правила для разрешения/запрещения доступа из рабочего тоннеля в локальную сеть. (туннелем пользуюсь не только я, так что запрещающие правила это не приступ паронои, а необходимость).

61. Правило фаст-трека для разгрузки CPU роутера и увеличением пропускной способности канала интернет.

62. Разрешены валидные, установленные соединения для входящих и исходящих соединений в локальную сеть.

63-65. Запрещен VLAN-трафик из и в локальную сеть.

66. Разрешение доступа ко второму роутеру.

67. Разрешен трафик из локальной сети куда угодно.

68. Разрешен доступ из L2TP соединений куда угодно.

69. Разрешен RDP.

70. Разрешен доступ к NAS кроме доступа к вебморде и ssh

71. Доступ к камере.

72. Запрет всего остального.

Я не описываю по шагово создание каждого правила, иначе меня забанят на муське за непомерно большой размер общего количества скриншотов. Правила создаются легко, буквально в пару кликов. Главное ясно представлять зачем вы их делаете и в какое место ставите. Трафик идет строго сверху вниз от 1 правила в последующему.

NAT

Тут у нас настройки проброса портов, и маскарадинга — правильного запросов/ответов из локальной сети в глобальную и наоборот.

Что бы у нас заработал доступ к интернету нужно либо прописать правило маскарадинга, либо правило src-nat, я не использую маскарадинг на статичных белых IP, предпочитаю src-nat

Проще всего с маскарадом: Нажимаем кнопку добавить, выбираем chain=srcnat исходящий интерфейс наш WAN = ether2, во вкладке Action выбираем masquerade. Все, теперь интернет должен нормально ходить из/в локалку.

DHCP-клиент:

Теперь осталось получить адрес от провайдера и зарегистрироваться в его сети. Идем в IP/DHCP-client.

Если все верно, то во вкладке статус можно увидеть полученный адрес от провайдера. Интернет есть.

Теперь можно обновить прошивку устройства. Сделать это достаточно просто: для начала нужно при обновлении ROS также обновлять firmware:

system -> routerboard -> upgrade

Делаем перезагрузку.

Если этого не делать могут быть чудеса с железом. Львиная доля недовольств от микротов — именно от этого упущения.

Затем идем в: System/Packages и в появившемся окне нажимаем check update

Если на сервере есть более свежая версия прошивки — ее будет предложено скачать и установить.

Двигаемся дальше, создаём туннели:

Создание туннелей и их применение

Прежде всего что и зачем.

1. Самый необходимый это рабочий туннель, по которому можно удаленно работать. У меня он реализован по ip-ip технологии и проброшен через vlan провайдера.

2. Как-то родители пришли в гости и очень понравилось отцу, что я по любому телевизору/устройству в доме получаю доступ к фильмотеке расположенной на NASе и он сказал: Технологии… У нас бы дома так… :) Ну а я задумался, как это проще сделать не разоряясь на второй NAS у родителей. Решение нашлось элементарно: Провайдер у нас один и тот же, IP-адреса белые, у родителей стоит Mikrotik 951-й. Я поднял EoIP-тунель с шифрованием между своим домом и домом родителей. В результате получилось, что мы виртуально находимся в одной локальной сети. Мой NAS с DLNA-сервером прекрасно виден их телевизору и в пару кликов пультика можно запустить любой фильм физически лежащий у меня дома.

3. Туннель VPN для доступа к сайтам, на которые пускают если проживаешь не в России. Сделано для удобства работы на планшетах/телефонах чтобы не заморачиваться с каждым устройством по отдельности.

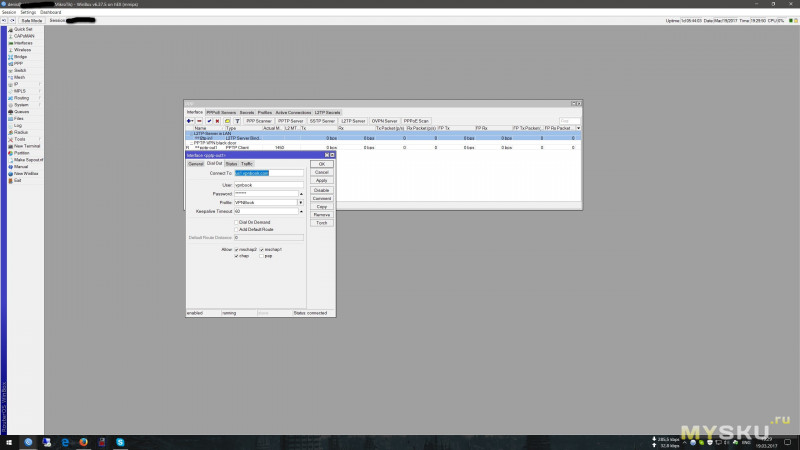

4. L2TP-server для доступа к локальной сети из вне + для повышения безопасности при использовании открытых WiFi сетей.

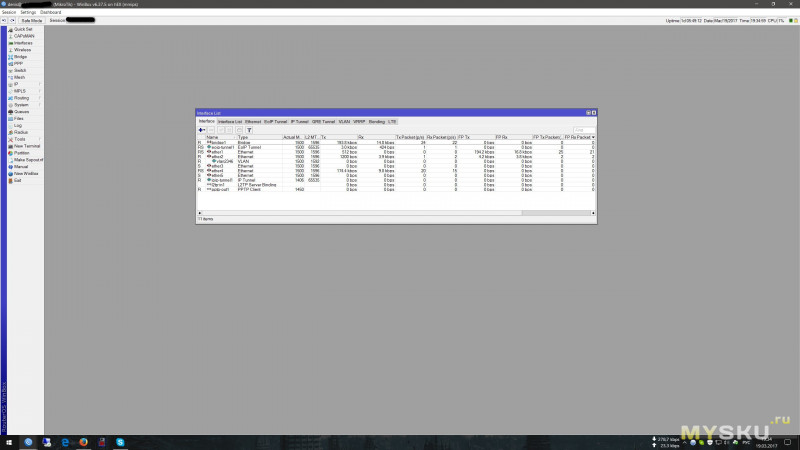

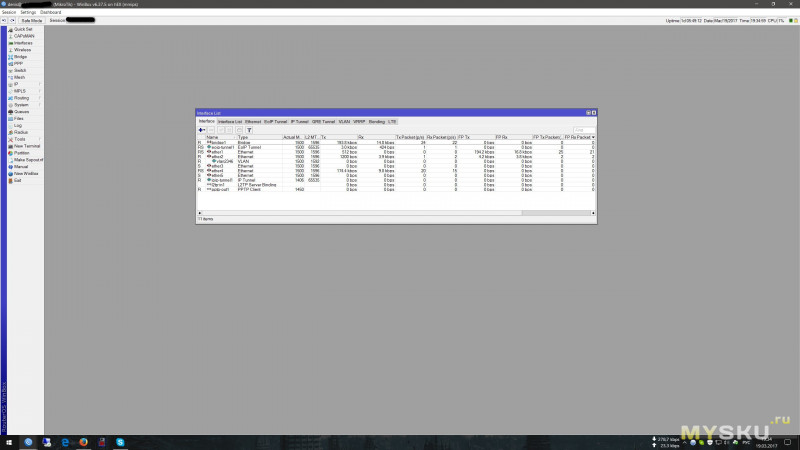

Итоговый список интерфейсов сейчас выглядит так:

1. Самый необходимый это рабочий туннель, по которому можно удаленно работать. У меня он реализован по ip-ip технологии и проброшен через vlan провайдера.

2. Как-то родители пришли в гости и очень понравилось отцу, что я по любому телевизору/устройству в доме получаю доступ к фильмотеке расположенной на NASе и он сказал: Технологии… У нас бы дома так… :) Ну а я задумался, как это проще сделать не разоряясь на второй NAS у родителей. Решение нашлось элементарно: Провайдер у нас один и тот же, IP-адреса белые, у родителей стоит Mikrotik 951-й. Я поднял EoIP-тунель с шифрованием между своим домом и домом родителей. В результате получилось, что мы виртуально находимся в одной локальной сети. Мой NAS с DLNA-сервером прекрасно виден их телевизору и в пару кликов пультика можно запустить любой фильм физически лежащий у меня дома.

3. Туннель VPN для доступа к сайтам, на которые пускают если проживаешь не в России. Сделано для удобства работы на планшетах/телефонах чтобы не заморачиваться с каждым устройством по отдельности.

4. L2TP-server для доступа к локальной сети из вне + для повышения безопасности при использовании открытых WiFi сетей.

Итоговый список интерфейсов сейчас выглядит так:

Параноики на марше или Скрипты.

Работа со скриптами, реализация недокументированных возможностей и творческого подхода.

Самым удивительным для меня в устройствах микротика стала возможность практически не ограниченного творчества и реализации того что нужно, но чего изначально нет :) Я заинтересовался, стал рыть инет и искать информацию. Признаюсь честно, то что у меня реализовано в моей конфигурации является в большей части компиляцией разных идей с форумов микротика, но то что есть и то как оно работает очень ясно дает представление, что сравнивать эти роутеры с обычными домашними сложно. Пожалуй такую же гибкость дают варианты на OpenWRT, однако там есть куча особенностей и подводных камней: не со всеми роутерами их прошивки нормально работают (я об этом писал в прошлом обзоре) и далеко не все роутеры нормально поддерживают. Тут же из коробки очень стабильный роутер и полная поддержка производителя. В общем приступим:

1. Скрипт который подвешен к Netwatch

Роутер постояннопингует гугловские 8.8.8.8 и в случае падения интернета роутер в дневное время играет музыку спикером и запоминает время события.

:log error «Internet DOWN»;

:global time [/system clock get time];

:local hour [: pick [/system clock get time] 0 2];

:if ($hour >= 9 and $hour <= 23) do={

:beep frequency=660 length=100ms;

:delay 150ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=510 length=100ms;

:delay 100ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=770 length=100ms;

:delay 550ms;

:beep frequency=380 length=100ms;

:delay 575ms;

}

==========================

А когда интернет появляется снова в дневное время играет другая музыка и идет рапорт на мой Телеграмм и на почту:

/tool e-mail send from="" server= \

port=587 user= password= start-tls=yes \

subject=«Internet» \

to= \

body=«Дома был отключен интернет в $time. Связь с Сетью была восстановлена в $[/system clock get time].»

/log error «Internet UP. Email Send.»;

/tool fetch url=«Internet Down in $time. Internet Up in $[/system clock get time].»

:local time [/system clock get time];

:local hour [: pick [/system clock get time] 0 2];

:if ($hour >= 9 and $hour <= 23) do={

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=200ms;

:delay 200ms;

:beep frequency=659 length=200ms;

:delay 200ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=600ms;

:delay 600ms;

:beep frequency=659 length=100ms;

:delay 100ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=600ms;

:delay 600ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=880 length=200ms;

:delay 200ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=200ms;

:delay 200ms;

:beep frequency=659 length=200ms;

:delay 200ms;

:beep frequency=587 length=400ms;

:delay 400ms;

:beep frequency=932 length=400ms;

:delay 400ms;

:beep frequency=880 length=1200ms;

:delay 1200ms;

:beep frequency=880 length=100ms;

:delay 100ms;

:beep frequency=932 length=100ms;

:delay 100ms;

:beep frequency=880 length=100ms;

:delay 100ms;

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=880 length=1600ms;

}

:log error «Internet DOWN»;

:global time [/system clock get time];

:local hour [: pick [/system clock get time] 0 2];

:if ($hour >= 9 and $hour <= 23) do={

:beep frequency=660 length=100ms;

:delay 150ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=510 length=100ms;

:delay 100ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=770 length=100ms;

:delay 550ms;

:beep frequency=380 length=100ms;

:delay 575ms;

}

==========================

А когда интернет появляется снова в дневное время играет другая музыка и идет рапорт на мой Телеграмм и на почту:

/tool e-mail send from="" server= \

port=587 user= password= start-tls=yes \

subject=«Internet» \

to= \

body=«Дома был отключен интернет в $time. Связь с Сетью была восстановлена в $[/system clock get time].»

/log error «Internet UP. Email Send.»;

/tool fetch url=«Internet Down in $time. Internet Up in $[/system clock get time].»

:local time [/system clock get time];

:local hour [: pick [/system clock get time] 0 2];

:if ($hour >= 9 and $hour <= 23) do={

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=200ms;

:delay 200ms;

:beep frequency=659 length=200ms;

:delay 200ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=600ms;

:delay 600ms;

:beep frequency=659 length=100ms;

:delay 100ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=600ms;

:delay 600ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=880 length=200ms;

:delay 200ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=200ms;

:delay 200ms;

:beep frequency=659 length=200ms;

:delay 200ms;

:beep frequency=587 length=400ms;

:delay 400ms;

:beep frequency=932 length=400ms;

:delay 400ms;

:beep frequency=880 length=1200ms;

:delay 1200ms;

:beep frequency=880 length=100ms;

:delay 100ms;

:beep frequency=932 length=100ms;

:delay 100ms;

:beep frequency=880 length=100ms;

:delay 100ms;

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=880 length=1600ms;

}

2. Сообщение о новом IP в сети.

Все устройства в моей локальной сети имеют статические IP. Это удобно, так как всегда знаешь кто-где и это необходимо, так как ко многим проброшены порты. Однако если DHCP-сервер вдруг отрабатывает и выдает новый IP в гостевой, локальной или в WiFi сетях, то мне на почту и в телеграмм приходит сообщение об этом событии. Удобно знать, что дома гости :)

:if ($leaseBound = 1) do={

/ip dhcp-server lease;

:foreach i in=[find dynamic=yes] do={

:local dhcpip

:set dhcpip [ get $i address ];

:local clientid

:set clientid [get $i host-name];

:if ($leaseActIP = $dhcpip) do={

:local comment «New IP»

:set comment ( $comment. ": ". $dhcpip. ": ". $clientid);

/log error $comment;

/tool e-mail send from="" server=74.125.205.108 \

port=587 user= password= start-tls=yes \

subject=«New IP» \

to= \

body=«IP:$leaseActIP;MAC:$leaseActMAC;Server:$leaseServerName;Name:$clientid»

/tool fetch url=text=New IP IP:$leaseActIP MAC: $leaseActMAC Server:$leaseServerName Name:$clientid"

}

}

}

:if ($leaseBound = 1) do={

/ip dhcp-server lease;

:foreach i in=[find dynamic=yes] do={

:local dhcpip

:set dhcpip [ get $i address ];

:local clientid

:set clientid [get $i host-name];

:if ($leaseActIP = $dhcpip) do={

:local comment «New IP»

:set comment ( $comment. ": ". $dhcpip. ": ". $clientid);

/log error $comment;

/tool e-mail send from="" server=74.125.205.108 \

port=587 user= password= start-tls=yes \

subject=«New IP» \

to= \

body=«IP:$leaseActIP;MAC:$leaseActMAC;Server:$leaseServerName;Name:$clientid»

/tool fetch url=text=New IP IP:$leaseActIP MAC: $leaseActMAC Server:$leaseServerName Name:$clientid"

}

}

}

3. WiFi защита

Одно время повадился кто-то из соседей постоянно пытаться подключится к моей точке. Переодически в логе шли попытки подключения и отвалы этого «хакера». Почему пишу в кавычках, потому как знаю, что вайфай не ломается попытками подключения/отключения к устройству. В общем все это заставило подумать над решением, в конце концов был поставлен на периодическое срабатывание этот скрипт. Он отслеживает лог и как только появляется сообщение о ошибочно введенном пароле WiFi — мак адрес вносится в баню. А мне летит сообщение о данном событии.

:local pop 4

:local mac

:local wifi [/log find message~«disconnected, unicast key exchange timeout»]

foreach i in=$wifi do={

:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-55)]

#if ([:len [/log find message~($mac. "@WiFigest_5: disconnected, unicast key exchange timeout")] ] >= $pop) do={

if ([/interface wireless access-list find mac-address=$mac] = "" ) do={

/interface wireless access-list add mac-address=$mac authentication=no interface=all comment=«Add BanList in $[/system clock get date] $[/system clock get time]»

/tool fetch url="=Add BanList WiFi Interfaces 5Ghz MAC=$mac in $[/system clock get date] $[/system clock get time]"

:log error «Add MAC=$mac in banlist WiFi»

}

}

#}

:local pop 4

:local mac

:local wifi [/log find message~«disconnected, unicast key exchange timeout»]

foreach i in=$wifi do={

:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-57)]

:log error "$mac"

#if ([:len [/log find message~($mac. "@WiFigest_2.4: disconnected, unicast key exchange timeout")] ] >= $pop) do={

if ([/interface wireless access-list find mac-address=$mac] = "" ) do={

/interface wireless access-list add mac-address=$mac authentication=no interface=all comment=«Add BanList in $[/system clock get date] $[/system clock get time]»

/tool fetch url=«api.telegram.org/=Add BanList WiFi Interfaces 2.4Ghz MAC=$mac in $[/system clock get date] $[/system clock get time]»

:log error «Add MAC=$mac in banlist WiFi»

}

}

#}

:local pop 4

:local mac

:local wifi [/log find message~«disconnected, unicast key exchange timeout»]

foreach i in=$wifi do={

:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-55)]

#if ([:len [/log find message~($mac. "@WiFigest_5: disconnected, unicast key exchange timeout")] ] >= $pop) do={

if ([/interface wireless access-list find mac-address=$mac] = "" ) do={

/interface wireless access-list add mac-address=$mac authentication=no interface=all comment=«Add BanList in $[/system clock get date] $[/system clock get time]»

/tool fetch url="=Add BanList WiFi Interfaces 5Ghz MAC=$mac in $[/system clock get date] $[/system clock get time]"

:log error «Add MAC=$mac in banlist WiFi»

}

}

#}

:local pop 4

:local mac

:local wifi [/log find message~«disconnected, unicast key exchange timeout»]

foreach i in=$wifi do={

:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-57)]

:log error "$mac"

#if ([:len [/log find message~($mac. "@WiFigest_2.4: disconnected, unicast key exchange timeout")] ] >= $pop) do={

if ([/interface wireless access-list find mac-address=$mac] = "" ) do={

/interface wireless access-list add mac-address=$mac authentication=no interface=all comment=«Add BanList in $[/system clock get date] $[/system clock get time]»

/tool fetch url=«api.telegram.org/=Add BanList WiFi Interfaces 2.4Ghz MAC=$mac in $[/system clock get date] $[/system clock get time]»

:log error «Add MAC=$mac in banlist WiFi»

}

}

#}

4. Сообщение о коннекте на L2TP

Собственно тут просто: если кто-то подрубается к L2TP — приходит сообщение.

:local id $«caller-id»

:local remaddres $«remote-address»

/tool e-mail send from="" server=74.125.205.108 \

port=587 user= password=start-tls=yes \

subject=«Connect L2TP» \

to= \

body=«Пользователь $user подключился по $[/ppp active get [/ppp active find where name=$user caller-id=$»caller-id" address=$«remote-address»] service] в $[/system clock get time].\r\nIP-адрес клиента — $«caller-id».\r\nИнфо об IP клиента — apps.db.ripe.net/search/query.html?searchtext=$«caller-id»"

/log error «Connect L2TP to Home. Email Send.»;

/tool fetch url=«api.telegram.org/=User: $user connect to: $[/ppp active get [/ppp active find where name=$user caller-id=$id address=$remaddres] service] in time: $[/system clock get time]. IP-addres: $id. Info Whois — apps.db.ripe.net/search/query.html?searchtext=$id»

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=810 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=470 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

:local id $«caller-id»

:local remaddres $«remote-address»

/tool e-mail send from="" server=74.125.205.108 \

port=587 user= password=start-tls=yes \

subject=«Connect L2TP» \

to= \

body=«Пользователь $user подключился по $[/ppp active get [/ppp active find where name=$user caller-id=$»caller-id" address=$«remote-address»] service] в $[/system clock get time].\r\nIP-адрес клиента — $«caller-id».\r\nИнфо об IP клиента — apps.db.ripe.net/search/query.html?searchtext=$«caller-id»"

/log error «Connect L2TP to Home. Email Send.»;

/tool fetch url=«api.telegram.org/=User: $user connect to: $[/ppp active get [/ppp active find where name=$user caller-id=$id address=$remaddres] service] in time: $[/system clock get time]. IP-addres: $id. Info Whois — apps.db.ripe.net/search/query.html?searchtext=$id»

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=810 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=470 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

5. BackUP на NAS

Еженедельное автоматическое сохранение конфигурации.

{

local username «denis»

#ftp account

local ftphost «192.168.1.3»

local ftpuser ""

local ftppassword ""

local ftppath "/disk1/FTP/Rean/Mikrotik/BackUP_HEX/"

#create full system backup files

/system backup save name="$username.backup"

:delay 10s;

#create config export files

/export compact file="$username.rsc"

:delay 10s;

# upload the system backup

:log info message=«Uploading system backup»

/tool fetch address="$ftphost" src-path="$username.backup" user="$ftpuser" mode=ftp password="$ftppassword" dst-path="$ftppath/$username.backup" upload=yes

:delay 15s;

# upload the config export

:log info message=«Uploading config export»

/tool fetch address="$ftphost" src-path="$username.rsc" user="$ftpuser" mode=ftp password="$ftppassword" dst-path="$ftppath/$username.rsc" upload=yes

:delay 15s;

# find file name $username- then remove

:foreach i in=[/file find] do={ :if ([:typeof [:find [/file get $i name] "$username"]]!=«nil») do={/file remove $i}; }

:log info message=«Configuration backup finished.»;

/tool fetch url=«api.telegram.org/=Backup 750 upload to FTP»

}

{

local username «denis»

#ftp account

local ftphost «192.168.1.3»

local ftpuser ""

local ftppassword ""

local ftppath "/disk1/FTP/Rean/Mikrotik/BackUP_HEX/"

#create full system backup files

/system backup save name="$username.backup"

:delay 10s;

#create config export files

/export compact file="$username.rsc"

:delay 10s;

# upload the system backup

:log info message=«Uploading system backup»

/tool fetch address="$ftphost" src-path="$username.backup" user="$ftpuser" mode=ftp password="$ftppassword" dst-path="$ftppath/$username.backup" upload=yes

:delay 15s;

# upload the config export

:log info message=«Uploading config export»

/tool fetch address="$ftphost" src-path="$username.rsc" user="$ftpuser" mode=ftp password="$ftppassword" dst-path="$ftppath/$username.rsc" upload=yes

:delay 15s;

# find file name $username- then remove

:foreach i in=[/file find] do={ :if ([:typeof [:find [/file get $i name] "$username"]]!=«nil») do={/file remove $i}; }

:log info message=«Configuration backup finished.»;

/tool fetch url=«api.telegram.org/=Backup 750 upload to FTP»

}

Что я могу сказать в заключение? Своей цели я достиг: на работе скорость, которая идет по домашнему туннелю поднялась до 40 Мбит нагрузка на проц не превышает 20%. Домашняя сеть больше не уходит в задумчивый даун пока работает туннель. Кроме того лишними для меня гигабитные порты точно не будут и надолго не останутся пустыми. :)

В целом, мне кажется, что купив такой роутер, человек начнет интересоваться, развиваться и изучать что-то новое. Он получит стабильную железку, которая выполнит практически любые его сетевые задачи и потребности. Сложна ли настройка? Думаю что поначалу кажется что да, ведь нужно сделать много непривычных действий, однако руководств море и ставя галочки по шагам сложно ошибиться, да и по сути негде там особо блукать. Кроме того в каждом микротике есть кнопка быстрой настройки, которая сделана производителем на откуп желающим «чтобы нажал и заработало» она самая верхняя в списке меню Winbox и будь моя воля я бы ее спрятал и отключил от греха подальше. Так как ткнув в нее случайно можно нарушить работающую конфигурацию ))) (даже простой заход туда может пагубно сказаться на текущих настройках).

Не бойтесь чего-то нового, глядишь появится и у вас дома интересная железка, которую можно смело называть роутером, «который может все» (или почти все).

| +199 |

33909

116

|

Самые обсуждаемые обзоры

| +55 |

3466

109

|

| +50 |

2660

46

|

| +21 |

1858

40

|

| +65 |

3682

31

|

Доволен его работой)))

Да вы просто Карабас-Барабас какой-то!

У нас локально давно есть его аппаратный аналог от Ubiquity — Edgerouter X. Причем на несколько $ дешевле, со своими ±. А вот теперь выбрать не могу…

debianEdgeOS, скрипты на vbash я писать умею и люблю, вебморда красивая и с графиками, а wi-fi дома раздается UniFi AC Lite. В SOHO они тоже отлично себя показывают, как и микротики.В большинстве случаев домашний роутер настраивается один раз, у обоих вендоров есть визарды для тех, кто не хочет ковыряться. Кто хочет — выберет микротик)

а так я тоже на него уж нацелился

В 1.8.5 добавили аппаратное ускорение ната: community.ubnt.com/t5/EdgeMAX-Updates-Blog/EdgeMAX-EdgeRouter-software-release-v1-8-5/ba-p/1591710

Mikrotik лично мне не очень нравится. Но надо отдать должное информации по Mikrotik «вагон и маленькая тележка»

Выбирая между Mikrotik и Ubiquiti я предпочел бы Ubiquiti если покупку железа оплачивает заказчик :-).

Выбирая железо для себя, взял бы Mikrotik, так как железка вполне надежна, производительна, и стоит дешевле.

Правда последнее время Линксис запретили ввозить в Россию.

market.yandex.ru/search?cvredirect=0&text=crs125-24g-1s-2hnd-in&deliveryincluded=0&onstock=0

сам таким пользуюсь, очень доволен. Правда проц послабее будет (можно разогнать с 600 до 750 мгц). Но на те же задачи хватит, что у автора.

вопрос только в том, что вы от него хотите получить — хватит или не хватит мощности проца.

Для массового клиента, «миллионов простых хомячков», это действительно не вариант.

Для клиента с запросами, с требованиями по стабильности работы и набору фич — это один из хороших вариантов, 1-2 точки wifi включаются кабелем.

Настроить можно или самому, или уплатив спецу за работу. Результат того стоит.

Ну да, ну да. Минус один гигабитный порт, плюс еще одна железка. Не, спасибо, у конкурентов есть более интересные решения всек в одном, также отличающиеся стабильной работой.

не верите? даже в газпроме.

У меня дома такая ж фигня — старый одноэтажный дом 50-x годов, (дерево обложенное силикатным кирпичем ) дом буквой «Г» на кухне Wi-Fi нет, а на улице за кухней есть, но у себя ситуации исправлять не стал :-), на кухне есть нужно, а не в сети сидеть, по той же причине отговариваем начальника организовывать Wi-Fi в бане.

«любителям» дворцов — есть объект, магазинчик в подвале жилой кирпичной 5 этажки, много закутков, стены метровые, сигнал банально тухнет, задача решена установкой трёх микротиков и бесшовным wi-fi.

Около 10 лет проработал хаб D-Link на 20 портов, большой металлический ящик. Под старость конденсаторы вздулись, работал в ящике без вентиляции, отработал свое достойно. Не завис ни разу.

Вот так вот и dlink. Один не потянул, хотя на момент продаж 10-ку стоил и расчитан типа на все это дело, а второй домашний за 1500 рупий справился на ура.

убогие они

Все остальное было придумано людьми которые поверили операторам.

Да же ёта режет торенты и apt. Такие дела.

4g.

MT стоит в металлическом шкафу, за толстыми стенами, офис растянут по коридору, раскидываем по этажу ТД и связываем их CAPsMAN-ом.

>> вай-фая нет

Что? На выбор RB941-2nD-TC/RB941-2nD/RB951Ui-2nD/RB951G-2HnD/RB951Ui-2HnD и мой любимый и такой нафиг не нужный RB962UiGS-5HacT2HnT

>> всего пять лан портов

Вы не путаете роутер и свитчь? Для портов можно смотреть CRS линейку (но дисплей Карл!).

По поводу портов, уточните сколько Вам нужно для работы??

habrahabr.ru/post/309892/

1) В PPP -> Interface настраиваем vpn с именем vpn

2) в Firewall -> NAT делаем masquerade с chain srcnat, out interface: vpn, routing mark: roskomnadzor_mark, dst. address list: roskomnadzor

3) В Firewall -> Mangle добавляем правило chain: prerouting, src address — локальная подсеть, in interface — бридж локальных интерфейсов, dst address list: roskomnadzor, action: mark routing, new routing mark: roskomnadzor_mark

4) В firewall -> address lists добавляем нужные ip, у всех адресов должно быть имя roskomnadzor

Вроде бы ничего не забыл.

Впрочем, многие Netgear'ы хвалят, всё зависит от модели.

На 711 модельке, ноутбуком не проверял, но на смарт Redmi Note 3 льёт 50бмит/с.

forummikrotik.ru

support.cnord.ru/hc/ru/articles/203703710

support.cnord.ru/hc/ru/articles/203509004

и забыть.

любые фантазии и извращения.

себе покупал за 1800 и за 2000 рублей.

з.ы. и настраивать через web интерфес плохая идея :)

те кто не осилил хотят 4000р. :)

поставил автопоиск на авито :)

forum.mikrotik.com/viewtopic.php?t=119255

3G/4G прикручивается отлично, хоть с HiLink, хоть без, только недавно очередной Микротик с 4G палкой и парой камер 5MP повесили, отрабатывает стабильно.

2. У автора стояла задача как я понмаю изначально ас. Потом добавилась 40 метров тунеля, первая железка не вывозит. Я в моделях не силен, но предпологаю что все это в одном корпусе стоит дороже. По сему докупаем до того что не тянуло.

3. Работа. Чел ясно же сказал.

В режиме туннеля между двумя RB750Gr3 эта скорость достигается. forum.mikrotik.com/viewtopic.php?t=113724)

Интересно, сколько покажет в OpenVPN, будет ли аппаратная акселерация…

Для не сложных задач избыточен функционал.

Вроде веб морда симпатичная, да железка не слабая для дома — но глючная шоппц.

Рядом лежит кинетик 2-й кажется. Работал/работал и брик… упал загрузчик. При чем именно тот загрузчик которым через терминал прошиваться можно было даже после брика… только fullflash его спасет. Еще 3 месяца бились с провом на счет коннекта. VPN рвало. Оказалось проблема в фирмваре. Это кажется на 4г кинетике. Ох. Еще же был. Хз что там случилось с блоком питания, но у знакомого теперь нет в хбоксе, телевизоре, спутниковом ресивере и в компе lan портов. В модеме угорело все… блок питания давал на выходе одну полуволну 220В…

Помнится купил его в Ростове-на-Дону, привез домой (600км). Включил. Довольный был такой, а он глючный. Виснет постоянно, соединение не держит (что со сплиттером, что без, что с другим).

Промучился я с прошивками неделю и повез его обратно, сдавать в магазин. С тех пор решил дела с ними не иметь. Но года 2.5-3 назад начались у меня проблемы с адсл и решил я поменять роутер-модем.

А на рынке ничегошеньки приличного нет, только зухель ну с очень привлекательными характеристиками.

В итоге — то, что описано было в прошлом сообщении.

(плюс при разрыве он коннект очень долго поднимает, до пары минут).

Вот только недавно и в нашем селе оптика появилась :).

Провайдер предложил свою железку поставить (длинк des-1228/ME), а за ней у меня микротики (от другого провайдера достались списанные :D) теперь стоят, после них — никуда не хочется, хочу сейчас еще точек взять, чтобы покрытие на всем участке было, бесшовно.

Но с зухелем теперь точно все, как и с апвелом. тп- д- уг- и другими линками, надеюсь… С тп-линком приходится по работе дело иметь чуть-чуть, но уже сделали свою железку в Китае, осталось софт допилить… Хотя с чем-то дорогим с тп-линков дела не имел

линукс епт

На удивление низкие показатели сегодня. Когда купил показывал 800/600… Может загружены линии у моего провайдера… хз. Однако визуально и субъективно скорость загрузки не упала, а возросла. Выражается (как не странно) даже в скорости открытия тяжелых сайтов.

А так, ну разные задачи бывают для которых гигабит полезен — кто-то может data mining'ом каким-нибудь занимается, кто-то просто хочет быстро качать торренты или игры со стима, бекапы может быть кому-то надо гонять туда-сюда. Придумать для чего может понадобиться гигабит — достаточно тривиальная задача.

~10 строк напечатать, руки отсохнут. ;)

В итоге имеем, настроил гостевую точку, подцепил свой мобильник, работает. Пришел друг, подключился — работает. Пришел друг через неделю, уже не работает. Что случилось? Лезем, смотрим… А хрен его знает, что там случилось. И так было постоянно, пока был микротик.

Пол стены в проводах и коробках.

С WiTi Board не всё ясно, на но Ali хватает плат на MT7621. Ещё есть BPI-R1 со своими минусами,

Если хотите готовое и дороже, то смотрите (данные староваты, но зато это сейчас доступно):

www.flashrouters.com/blog/2015/04/24/most-popular-best-wireless-routers-dd-wrt-2016/

Я с Микротиками не знаком, но у меня стоит несколько домашних роутеров, у которых роутится один WAN + группа портов на аппаратном свиче. А здесь все порты роутятся, получается?

Не самая удачная модель. Это мягко говоря.

Для мелких офисов вполне годная мыльничка.

Но серьезно, совсем неясно зачем какая может быть работа что нужен туннель на такой скорости и что получится его нагрузить на 100% в течении больше минуты-двух. Бекапы гонять, разве что, но домой-то зачем?

У меня L2TP сервер поднят на самодельном NASe нормально прокачивает 50мбит AES128.

И это довольно древний Allwinner A20, причем загружено при этом 1,5 ядра и он справляется с остальными задачами

мой «NAS» — это некоторая поделка на процессоре для планшетов 2013 года.

Роутер я даже не пытался нагружать такой задачей, но думаю он в какой-то мере справится.

Просто читаю часто комменты «возьмите микротик и забудьте». Теперь, вряд ли «возьму»

Ваш «NAS» на дохлом Allwinner'е не только в разы быстрее по голой вычислительной мощности, но и имеет кучу всяких хардварных ускорялок, включая (если верить даташиту) AES шифрование.

Попробуйте. Возможно, вас не устроит та мера, с которой он справится. В других роутерах ставят такие же процессоры.

Я могу попробовать, вопрос, ЗАЧЕМ?

Меня всегда что-то не устраивает «из коробки», мне приходится что-то допиливать руками. Но якркие последователи «секты микротика» всегда твердят что там это можно сделать «в два клика».

К сожалению, написанное в интернете нужно фильтровать. В особенности остерегаться разного рода фанатиков, ибо они не ведают что говорят.

Mikrotik, как и Cisco (или Ruckus, Avaya, Aruba, HP, тысячи их), это такой трактор. Им можно копать, можно пахать, можно долбить асфальт или убирать снег. Только нацепи правильный инструмент. А вот перевезти тёщу на дачу вместе с рассадой и любимым креслом-качалкой проблематично. Хотя, казалось бы, дача, рассада, плохие дороги… самое то для трактора.

Только «нацепи» это уже такая же работа как поставить *wrt и настроить его.

Вот только для микротика будет свой «каталог плугов и лопат», у циски — свой. В случае *wrt — это более универсальные лопаты.Почти все что есть в линуксе можно применить туда. Ну и в крайнем случае я могу собрать плуг из говна и палок и прицепить его.

И вот мы уже в гараже варим пассажирский кузов и решаем, какую ставить трансмиссию, чтобы по трассе ехать быстрее 40км/ч.

Спасибо, у меня — другие хобби.

У меня в коридоре в шкафу живёт самый обыкновенный PC. Там крутится самый обычный Debian и он решает самые стандартные задачи файлохранилища, web-сервера, DLNA и тому подобного.

Когда мне нужен был удалённый терминал, я запустил там иксы и получил ровно то, что хотел. Было бы странно использовать иксы на *wrt рутере. Можно было бы будить какой-то комп по сети, но зачем, когда есть сервер?

Когда понадобился голосовой шлюз, я воткнул в него 3g-свисток и настроил астериск. Поиск подходящей модели свистка и его разблокировка на голос отняли достаточно моего времени, чтобы ещё и прикручивать это всё к *wrt. Под рукой были только adsl-рутеры, а wrt-сообщество не любит adsl. Зачем мне лишний геморрой, когда есть сервер с дебианом?

Когда мне нужен вайфай, я не ставлю в свой сервер wifi-карточку. Я просто использую рутер. Рутеры отлично справляются с раздачей вайфая, и, что самое приятное, если в сервере рассыпется RAID-массив и он там будет полдня его пересобирать, я не буду сидеть без интернета.

Я хочу домой большой телевизор. Сейчас у меня его нет, но я накоплю и куплю. Я не буду собирать дома видеостену из мониторов просто потому, что у меня есть старые ненужные lcd-мониторы и есть сервер, который может быть источником изображения. Нет, это замечательная идея — использовать имеющееся железо. Но в данном конкретном случае, я, пожалуй, просто куплю телевизор.

Когда отпала необходимость в мобильном шлюзе, я выдернул свисток и поставил voip-шлюз ZyXEL от провайдера. Теперь, если понадобится перезагрузить сервер, звонок не прервётся. А ещё это дешевле. И автономное питание сутки будет питать телефон (и интернет), если пропадёт электричество. UPS сервера протянет только полчаса, а наращивать этот параметр очень уж дорого.

Как-то так.

:)

Вы сравниваете несравнимые вещи, для совершенно разных задач ))

Все смотрю и думаю но никак не решусь взять его для раздачи инета с модема.

Я правда думал про модель Mikrotik hEX PoE lite, 5x100Mbit + 1xUSB2.0, PoE 6-30В, 650MHz, 64Mb, RouterOS lv4

Жесть.

Вы не волнуйтесь, здесь такие спецы сидят, вычислят не только адрес, ФИО и номер карты, а даже имя вашей кошки :)))

«Дёшево, надёжно и практично!» ©

А то по спидтесту 650/250, а по тексту «на работе скорость … поднялась до 40 Мбит».

И вот 40 Мбит это как-то вообще не о чем.

Просто для этого микротика заявлена IPsec hardware encryption (~470Mbps).

А по факту получается 40. Как-то не впечатляет.

Сама коробочка может гораздо больше.

Допишите в обзор, что скорость ограничена настройками, а не производительностью. А то плохая реклама получается.

Маленький хинт, чтобы dhcp выдавал адреса с начала, вручную выдайте адрес 2 первому подключенному устройству, потом можно и удалить статическую запись, дальше адреса будут выдаваться в правильном порядке.

netwatch — не очень удобный инструмент, он срабатывает по единичному пропавшему или появившемуся пакету. Рекомендую сделать скрипт со счетчиком пропавших подряд пакетов и счетчиком подряд появившихся.

А не раскроете чуть более подробно вопрос с отправкой в telegram?

1spla.ru/blog/telegram_bot_for_mikrotik

Просто и бесплатно (при наличии своего домена)

P.S. не ожидал обзор прибалтики тут :)

Банить по маку соседа школьника, зато что он ищет wifi с простым паролем? Пойдет другую сеть пробовать подобрать.

Бибиканье — более чем бессмысленность. Запись в лог, нужна статистика — запись в файл на диск. Вы когда в туалете не услышите звуки отвалившегося инета, без этого как живете?

А какой нереальный скил по созданию туннеля в GUI на 2-х белых IP. И все главное должно быть зашифровано!

Тьфу, неприятно читать. Вообще автор накопировал все, что нашел в сети, помноженную на манию величия. Тех в бан, этих в черный список, а еще микротик бибикать умеет. Детский сад

А еще не могу понять, у вас сети домашние/рабочие маскарадятся?

Касательно банов, туннелей, белых IP и прочего: мне было интересно настроить именно так и боле сказать мне по этому поводу нечего.

Ухожу в детский сад, есть манную кашу и спать после обеда.

А у автора, судя по коду, не просто «бибикает», а играет мелодию, если не ошибаюсь из Звездных войн :)

из никсов шить надо. почти любая live-cd сборка подойдёт.

Почертыхался неделю, но так и не смог завести на нём нужный для МЕНЯ комплект плюшек. Перешил RB750Gr3 на Lede (бывший OpenWRT) и выдохнул с радостью :)

Вы можете выложить фотографии отдельно куда-то ещё?

(просмотрщик изображений растягивает фото и не всё помещается в экран)

download 10MB/s) и диск отформатируется без спросу в ext3. Я иногда фото с телефона сбрасываю.

Поэтому чтобы этого избежать создается постоянный интерфейс, к которому привязывается ваше соединение когда оно появляется, соответственно правила фильтрации так же постоянны делается так: Идем в PPP, нажимаем добавить, выбираем L2TP Server Binding в появившемся окне вводим имя интерфейса и логин для коннекта по L2TP, который будет привязываться к этому постоянному интерфейсу.

Собственно все, интерфейс будет висеть в списке, правила можно строить. Однако когда не будет коннекта правила фаервала на его основе будут гореть красным цветом в списке фильтрации. Это совершенно не критично, однако я решил что это не дело.

Создал в Interface/Interface List Новый лист L2TP, добавил туда интерфейс L2TP Server Binding и построил правило фаервала на основе этого листа. В таком виде все работает, и не выделяется на общем фоне правил :)

Выглядит данное правило в фаервале так:

/ip firewall filter

add action=accept chain=forward_LAN comment=«L2TP — ALL (not PPTP)» \

in-interface-list=L2TP

Шучу, так то вы конечно правы — картонка коричневая, но в обзоре почему-то написал серая. хз почему :)

еще добавьте в update… нужно при обновлении ROS также обновлять firmware:

system -> routerboard -> upgrade

если этого не делать могут быть чудеса с железом. львиная доля недевольств от микротов — именно от этого упущения

p.s. MTCNA, MTCRE, MTCTCE, MTCWE

у меня на работе поднят сервак еще 9 лет назад и там крутится Kerio Winroute

я купил Mikrotek ccr-1009-8g-1s-1s+

но те правила, которые в керио, сходу не осилил поднять на микротеке, а сидеть с «голой жо… в интернет» всему офису очень не хочется.

Будем учиться вместе. ( Если что я знаю кто рядом живёт с такой же штуковиной)

от этого все проблемы :(

плюс у автора еще все разрешено из локалки наружу. В офисе 50+ юзеров, это не позволительно, все закрыто и разрешено только нужное. Я в керио уже уперся в ограничение по кол-ву портов в перечне :(

Нарушен синтаксис, ночь убил чтоб разобраться -поправьте пожалуйста или объясните дураку на примере клиента vpn!

после переноса \ нужны…

" " -разные вещи. из за специфической кодировки скриптов в mikrotik…

… оо какой умный чекспеллер после двух точек «нужны ..» добавляет третью =((( пипец я думал это у автора T9…

Сам разберусь с вашей «конструкцией» осталась только одна.

:local id $«caller-id»

:local remaddres $«remote-address»

/tool e-mail send from="***@gmail.com" server=74.125.205.108 \

port=587 user=***@gmail.com password=*** start-tls=yes \

subject=«Connect L2TP» \

to=***@*** \

body=«Пользователь $user подключился по $[/ppp active get [/ppp active find where name=$user caller-id=$»caller-id" address=$«remote-address»] service] в $[/system clock get time].\r\nIP-адрес клиента — $«caller-id».\r\nИнфо об IP клиента — apps.db.ripe.net/search/query.html?searchtext=$«caller-id»"

/log error «Connect L2TP to Home. Email Send.»;

/tool fetch url=«api.telegram.org/****text=User: $user connect to: $[/ppp active get [/ppp active find where name=$user caller-id=$id address=$remaddres] service] in time: $[/system clock get time]. IP-addres: $id. Info Whois — apps.db.ripe.net/search/query.html?searchtext=$id»

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=810 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=470 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

/ppp profile

add change-tcp-mss=yes dns-server=192.168.112.110 local-address=192.168.112.110 name=l2tp_profile on-up=":local id \$\«caller-id\»\

\r\

\n:local remaddres \$\«remote-address\»\r\

\n\r\

\n/tool e-mail send from=\"***@gmail.com\" server=74.125.205.108 \\ \r\

\nport=587 user=***@gmail.com password=*** start-tls=yes \\\r\

\nsubject=\«Connect L2TP\» \\\r\

\nto=***@*** \\\r\

\nbody=\"\CF\EE\EB\FC\E7\EE\E2\E0\F2\E5\EB\FC \$user \EF\EE\E4\EA\EB\FE\F7\E8\EB\F1\FF \EF\EE \$[/ppp active get [/ppp active \

find where name=\$user caller-id=\$\«caller-id\» address=\$\«remote-address\»] service] \E2 \$[/system clock get time].\\r\\nI\

P-\E0\E4\F0\E5\F1 \EA\EB\E8\E5\ED\F2\E0 — \$\«caller-id\».\\r\\n\C8\ED\F4\EE \EE\E1 IP \EA\EB\E8\E5\ED\F2\E0 — apps.db.\

ripe.net/search/query.html\?searchtext=\$\«caller-id\»\"\r\

\n\r\

\n/log error \«Connect L2TP to Home. Email Send.\»;\r\

\n\r\

\n/tool fetch url=\«api.telegram.org/****:AAE3KSAM-UkJFAPZi8AiJLCH58gHZ1189K0/sendMessage\?chat_id=-188182253&\

text=User: \$user connect to: \$[/ppp active get [/ppp active find where name=\$user caller-id=\$id address=\$remaddres] servi\

ce] in time: \$[/system clock get time]. IP-addres: \$id. Info Whois — apps.db.ripe.net/search/query.html\?searchtext=\

\$id\»\r\

\n\r\

\n:beep frequency=500 length=500ms;\r\

\n:delay 500ms;\r\

\n \r\

\n:beep frequency=500 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=500 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=400 length=500ms;\r\

\n:delay 400ms;\r\

\n\r\

\n:beep frequency=600 length=200ms;\r\

\n:delay 100ms;\r\

\n\r\

\n:beep frequency=500 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=400 length=500ms;\r\

\n:delay 400ms;\r\

\n\r\

\n:beep frequency=600 length=200ms;\r\

\n:delay 100ms;\r\

\n\r\

\n:beep frequency=500 length=500ms;\r\

\n:delay 1000ms;\r\

\n\r\

\n\r\

\n\r\

\n:beep frequency=750 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=750 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=750 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=810 length=500ms;\r\

\n:delay 400ms;\r\

\n\r\

\n:beep frequency=600 length=200ms;\r\

\n:delay 100ms;\r\

\n\r\

\n:beep frequency=470 length=500ms;\r\

\n:delay 500ms;\r\

\n\r\

\n:beep frequency=400 length=500ms;\r\

\n:delay 400ms;\r\

\n\r\

\n:beep frequency=600 length=200ms;\r\

\n:delay 100ms;\r\

\n\r\

\n:beep frequency=500 length=500ms;\r\

\n:delay 1000ms;" only-one=yes use-compression=yes use-encryption=yes use-mpls=no use-upnp=no

не удержался)

Отчасти так оно и есть…

Ваш скрипт работает только на динамические ip. Подскажите, что надо поправить чтоб работал и на динамику и статику?

Думаю это решение можно адаптировать под вашу задачу.

пусть будет здесь пока что. $59 доставка только по USA, перешивается в AC68U. в составе сборной посылки вполне норм.

УПД. Купил этот, вспомнив данный обзор! Спасибо ДеГану :)

Пусть ваш новый роутер вас радует и никогда не зависает :)

У меня д-линковский свич 16 портовый, порт на микротике выделенный под него назначать мастерпорт, или это только при сопряжении микротиковских свичей и роутеров? даст это в дальнейшем какие-либо возможности конфигурирования или нет?

Еще планирую на один порт микротика повесить отдельный свич 5 портовый, для подключения вайфай точек по всему дому и один порт для выделенного подключения сервера.

На работу подключенного свитча это никак влиять не будет. Если вы конечно не используете VLAN

Предположим, вам надо сделать доступным веб-сервер (tcp/80), запущенный на локальной машине с IP 192.168.88.22.

/ip firewall nat add action=dst-nat chain=dstnat dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.88.22 to-ports=80

Все бы ничего, но скорее всего, у вас включен firewall, который режет все, что не соответствует политике партии. Тогда надо разрешить forward пакетов:

/ip firewall filter add chain=forward protocol=tcp dst-port=80 action=accept

взято отсюда:

bozza.ru/art-189.html#winbox

:if ($leaseBound = 1) do={

/ip dhcp-server lease;

:foreach i in=[find dynamic=yes] do={

:local dhcpip

:set dhcpip [ get $i address ];

:local clientid

:set clientid [get $i host-name];

:if ($leaseActIP = $dhcpip) do={

:local comment «New IP»

:set comment ( $comment. ": ". $dhcpip. ": ". $clientid);

/log error $comment;

/tool e-mail send from="***Ваш ящик на gmail***" server=74.125.205.108 \

port=587 user=***Ваш ящик на gmail*** password=***ваш пароль*** start-tls=yes \

subject=«New IP» \

to=***Адрес куда слать письмо*** \

body=«IP:$leaseActIP;MAC:$leaseActMAC;Server:$leaseServerName;Name:$clientid»

/tool fetch url=«https://***Данные вашего телеграмм-бота***text=New IP IP:$leaseActIP MAC: $leaseActMAC Server:$leaseServerName Name:$clientid»

}

}

}

yadi.sk/i/FbyiKFT83NPkvH

P.S. Протестил, работает. Гратц!!! Оперативно и качественно

Или если нужен какой-нибудь скрипт, то могу его выложить на внешний источник, где он не будет искалечен.

Поздравляю с удачным приобретением.

Что касается «плохого сигнала ВайФай». За все время эксплуатации я столкнулся только с одной проблемой: телефон Xiaomi 3s не работает с микротиком быстрее 20 мегабит на скачку. Связано именно с аппаратной несовместимостью чипа Квалком в телефоне и передатчиком микротика.